Logowanie jednokrotne w przedsiębiorstwie (SSO) to przełomowe rozwiązanie dla organizacji, które chcą zwiększyć bezpieczeństwo i usprawnić dostęp użytkownikówTe narzędzia zapewniają wgląd we wzorce dostępu użytkowników, identyfikują anomalie i ułatwiają egzekwowanie zasad dostępu, w szczególności w przypadku nazw użytkowników i haseł. Umożliwiając użytkownikom jednokrotne zalogowanie się i bezproblemowy dostęp do wielu aplikacji, SSO zmniejsza zmęczenie hasłami i wzmacnia bezpieczeństwo. Ponieważ firmy w coraz większym stopniu polegają na usługach w chmurze i technologii mobilnych, bezpieczne zarządzanie tożsamością użytkowników stało się najwyższym priorytetem.

W tym przewodniku omówiono znaczenie logowania jednokrotnego, kluczowe pojęcia, strategie wdrażania, ulepszenia zabezpieczeń i pojawiające się trendy, aby pomóc liderom IT w podejmowaniu świadomych decyzji.

Dlaczego przedsiębiorstwa potrzebują SSO?

Ponieważ coraz więcej firm korzysta z usług w chmurze i technologii mobilnych, przejście w kierunku tych innowacji stwarza poważne wyzwania w zarządzaniu tożsamością użytkowników, wymagające solidnych rozwiązań zapewniających bezpieczeństwo. Poleganie wyłącznie na tradycyjnych systemach haseł w celu ochrony przed zagrożeniami cybernetycznymi po prostu już nie wystarcza. Oto kilka kluczowych powodów, dla których SSO stało się niezbędne we współczesnych środowiskach IT:

| Jaka jest główna zaleta logowania jednokrotnego? | Opis |

|---|---|

| Zwiększone bezpieczeństwo | Minimalizuje luki w zabezpieczeniach poprzez zmniejszenie zmęczenia hasłami i ryzyka związanego ze słabymi praktykami dotyczącymi haseł. |

| Ulepszone doświadczenie użytkownika | Pozwala użytkownikom zalogować się raz i płynnie poruszać się po wszystkich niezbędnych aplikacjach. |

| Wydajność operacyjna | Skraca to czas poświęcany na resetowanie haseł i obsługę zapytań związanych z logowaniem. |

| Zgodność i gotowość do audytu | Upraszcza śledzenie dostępu użytkowników do różnych systemów, co ma kluczowe znaczenie dla zachowania zgodności z przepisami. |

Wdrożenie logowania jednokrotnego nie tylko zwiększa bezpieczeństwo, ale także zwiększa produktywność użytkowników poprzez usprawnienie procesów uwierzytelniania. W ramach szerszej strategii Zero Trust logowanie jednokrotne zapewnia ciągłą weryfikację dostępu do zasobów przedsiębiorstwa przy jednoczesnej poprawie komfortu użytkowania. Organizacje wdrażające logowanie jednokrotne muszą również inwestować w programy edukacyjne i uświadamiające użytkowników, aby zmaksymalizować korzyści w zakresie bezpieczeństwa i zminimalizować potencjalne luki w zabezpieczeniach.

Szybka ewolucja potrzeb biznesowych i postęp technologiczny nadal kształtują rozwiązania SSO, napędzając innowacje, które koncentrują się na zwiększonym bezpieczeństwie, poprawie zadowolenia użytkowników i zwiększeniu wydajności operacyjnej.

99% organizacji

polega na rozwiązaniach bezpieczeństwa związanych z tożsamością, takich jak SSO, w celu ograniczenia ataków opartych na danych uwierzytelniających.

Opis pojęć związanych z logowaniem jednokrotnym

Zrozumienie znaczenia logowania jednokrotnego (SSO) zaczyna się od głębokiego zagłębienia się w jego podstawowe pojęcia. Przyjrzyjmy się kluczowym komponentom, takim jak dostawcy tożsamości (IdP), dostawcy usług (SP), ich relacja zaufania oraz protokoły zapewniające bezpieczne uwierzytelnianie.

Co to jest logowanie jednokrotne (SSO)?

Logowanie jednokrotne w przedsiębiorstwie umożliwia użytkownikom uwierzytelnianie raz na sesję i uzyskiwanie dostępu do wielu aplikacji bez ponownego wprowadzania poświadczeń. Eliminuje to rozrost haseł i centralizuje uwierzytelnianie, tworząc jednolity model zabezpieczeń w środowiskach chmurowych i lokalnych.

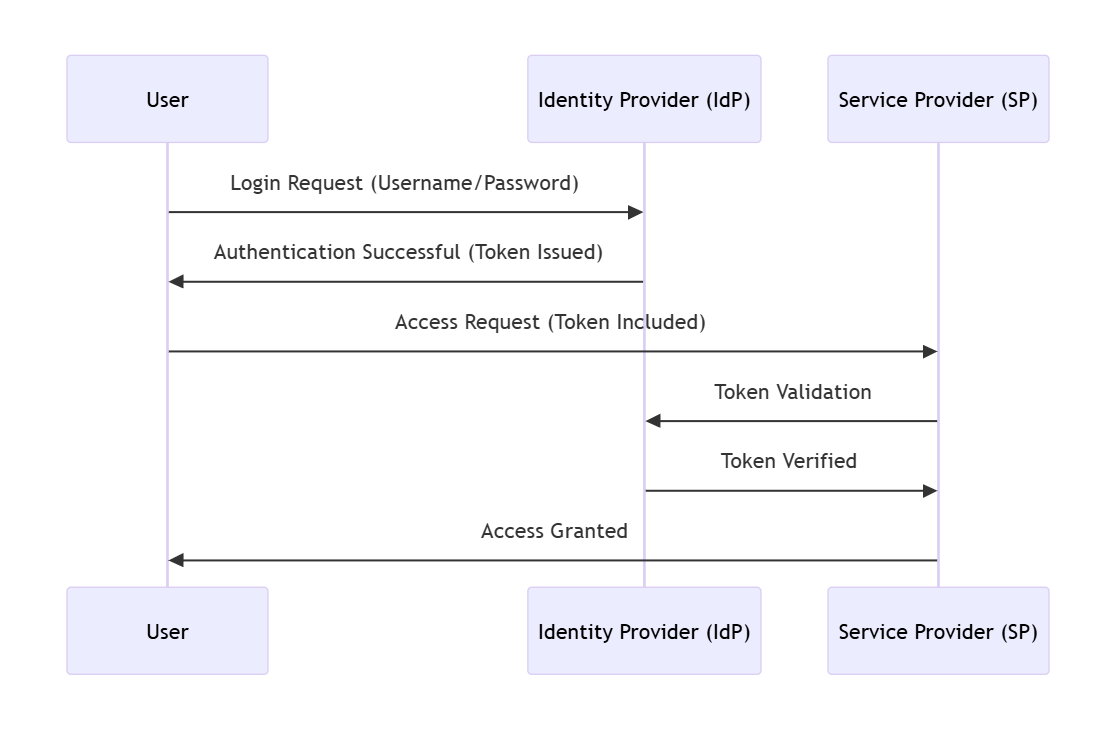

Jak działa logowanie jednokrotne?

Skuteczny system SSO opiera się na solidnych ramach zarządzania tożsamością. Oto najważniejsze komponenty:

– Dostawca tożsamości (IdP): Podmiot ten uwierzytelnia użytkowników i dostarcza informacje o ich tożsamości dostawcom usług.

– Dostawca usług (SP): aplikacja lub usługa, do której użytkownicy chcą uzyskać dostęp, która korzysta z usługi IdP w celu uwierzytelniania użytkownika.

– Relacja zaufania: Obejmuje wzajemne porozumienie między dostawcą tożsamości a dostawcą tożsamości w celu bezpiecznego udostępniania informacji o tożsamości.

– Federacja tożsamości: Łączy tożsamości użytkowników w różnych domenach, torując drogę do bezproblemowego dostępu do zasobów.

– Zarządzanie poświadczeniami: Systematyczne podejście zapewniające bezpieczne przechowywanie poświadczeń użytkowników i zarządzanie nimi.

– Cyfrowy strażnik dostępu: IdP zapewnia, że użytkownicy są weryfikowani przed udzieleniem dostępu do aplikacji, działając jako punkt kontroli bezpieczeństwa.

– Dostęp między domenami: opis sposobu, w jaki identyfikator Microsoft Entra może uprościć zarządzanie i zwiększyć zgodność.

Dostawcy tożsamości pełnią rolę centralnego organu w środowisku logowania jednokrotnego, wystawiając tokeny uwierzytelniające, które weryfikują tożsamości użytkowników w różnych aplikacjach zarządzanych przez dostawców usług. Interakcje te są regulowane przez bezpieczne protokoły uwierzytelniania, zapewniając bezproblemowy i bezpieczny dostęp do zasobów przedsiębiorstwa.

Federacja tożsamości i mechanizmy zaufania w SSO

Relacja zaufania ma fundamentalne znaczenie dla bezpieczeństwa i funkcjonalności logowania jednokrotnego (SSO). Umożliwia bezpieczne uwierzytelnianie między dostawcami tożsamości (IdP) a dostawcami usług (SPs) poprzez ustanowienie zaufanego połączenia za pośrednictwem protokołów uwierzytelniania, certyfikatów kryptograficznych i struktur federacji tożsamości.

Czym jest Federacja Tożsamości?

Federacja tożsamości umożliwia użytkownikom dostęp do wielu aplikacji w różnych organizacjach, środowiskach chmurowych lub jednostkach biznesowych przy użyciu jednego zestawu poświadczeń. Zamiast utrzymywać osobne konta dla różnych usług, użytkownicy uwierzytelniają się raz za pośrednictwem dostawcy tożsamości, który następnie weryfikuje ich tożsamość w różnych usługach SP.

Przykład: Użytkownik zalogowany na swoje konto firmowe może bezproblemowo uzyskać dostęp do aplikacji biznesowych innych firm (np. Microsoft 365, Salesforce) bez dodatkowych loginów.

Jak działają relacje zaufania w SSO?

Relacje oparte na zaufaniu między dostawcami tożsamości i dostawcami usług zapewniają wzajemne uznawanie i bezpieczne uwierzytelnianie. Proces ten obejmuje:

- Walidacja tożsamości: Dostawca tożsamości uwierzytelnia użytkownika i wystawia bezpieczny token uwierzytelniania.

- Wymiana tokenów: Dostawca tożsamości wysyła podpisane potwierdzenie zabezpieczeń (za pośrednictwem protokołu SAML, OAuth 2.0 lub OpenID Connect) do dostawcy usług.

- Udzielenie zezwolenia: Dostawca usług weryfikuje token, potwierdza relację zaufania i udziela dostępu.

Kluczowe mechanizmy budowania zaufania

| Mechanizm | Opis |

|---|---|

| Certyfikaty kryptograficzne | IdP i SP wymieniają się certyfikatami cyfrowymi w celu szyfrowania i podpisywania żądań uwierzytelnienia. |

| Standardy tożsamości federacyjnej | Standardy takie jak SAML, OAuth 2.0 i OpenID Connect regulują sposób wymiany danych uwierzytelniających. |

| Kontrola zaufania oparta na zasadach | Organizacje definiują zasady zaufania, takie jak warunki dostępu, role użytkowników i uwierzytelnianie oparte na ryzyku. |

Dlaczego silne relacje oparte na zaufaniu mają znaczenie?

Dobrze zdefiniowana relacja zaufania zapewnia, że żądania uwierzytelniania są uzasadnione i zapobiega zagrożeniom bezpieczeństwa, takim jak:

- Ataki typu man-in-the-middle (przechwycone tokeny uwierzytelniania)

- Nieautoryzowany dostęp z powodu słabych mechanizmów walidacji

- Podszywanie się pod tożsamość (fałszywi dostawcy tożsamości próbujący wystawić tokeny dostępu)

Wdrażając silne mechanizmy federacji tożsamości i polityki zaufania, przedsiębiorstwa mogą umożliwić płynne uwierzytelnianie międzyplatformowe przy jednoczesnym zachowaniu bezpieczeństwa i zgodności.

Jakie protokoły uwierzytelniania są używane w logowaniu jednokrotnym?

Korzystanie z bezpiecznych protokołów uwierzytelniania ma kluczowe znaczenie dla ochrony tożsamości użytkowników. Oto niektóre z najszerzej akceptowanych:

| Protokół | Opis | Przypadki użycia |

|---|---|---|

| SAML (Security Assertion Markup Language) | Standard oparty na XML, który ułatwia bezpieczną wymianę danych uwierzytelniania i autoryzacji między dostawcami tożsamości (IdP) a dostawcami usług (SP). | Idealny dla aplikacji korporacyjnych i sfederowanych środowisk tożsamości. |

| OAuth 2.0 | Struktura autoryzacji, która umożliwia aplikacjom innych firm żądanie ograniczonego dostępu do kont użytkowników bez obsługi danych logowania. Sam protokół OAuth 2.0 nie uwierzytelnia użytkowników. | Powszechnie używany do uzyskiwania dostępu do interfejsu API, aplikacji mobilnych i autoryzacji delegowanej. |

| OpenID Connect | Warstwa zbudowana w oparciu o OAuth 2.0, która dodaje możliwości uwierzytelniania, umożliwiając aplikacjom | Dobrze nadaje się do aplikacji internetowych i mobilnych. |

Protokoły te umożliwiają interoperacyjność między różnymi platformami, zabezpieczając procesy uwierzytelniania w środowiskach korporacyjnych.

Co to jest SAML i jak umożliwia logowanie jednokrotne?

Security Assertion Markup Language (SAML) to powszechnie stosowany standard uwierzytelniania i autoryzacji , który umożliwia dostawcom tożsamości bezpieczne przesyłanie poświadczeń użytkownika do dostawców usług przy użyciu potwierdzeń opartych na języku XML.

Najważniejsze zalety SAML w logowaniu jednokrotnym:

- Bezproblemowe uwierzytelnianie w wielu aplikacjach korporacyjnych.

- Silniejsze zabezpieczenia dzięki wyeliminowaniu bezpośredniego przechowywania poświadczeń w SPs.

- Szeroko stosowany we wdrożeniach logowania jednokrotnego w przedsiębiorstwie, szczególnie w przypadku starszych aplikacji.

Protokół SAML jest szczególnie przydatny w środowiskach tożsamości federacyjnych, w których użytkownicy muszą uwierzytelnić się raz i uzyskać dostęp do wielu aplikacji w różnych organizacjach.

Co to jest OAuth 2.0 i czym różni się od SAML?

OAuth 2.0 to protokół autoryzacji, a nie mechanizm uwierzytelniania. Umożliwia aplikacjom innych firm żądanie dostępu do danych użytkownika bez konieczności podawania hasła użytkownika. Protokół OAuth 2.0 jest powszechnie używany do:

- Udzielanie ograniczonego dostępu do interfejsów API i usług w chmurze.

- Umożliwianie aplikacjom innych firm dostępu do danych użytkownika bez przechowywania poświadczeń.

Jak działa OAuth 2.0?:

- Użytkownik udziela aplikacji innej firmy uprawnień dostępu do swoich danych.

- Serwer autoryzacji OAuth wystawia token dostępu.

- Aplikacja innej firmy używa tego tokenu do pobierania danych użytkownika bez logowania się jako użytkownik.

Przykład: Gdy logujesz się do aplikacji innej firmy przy użyciu konta Google, protokół OAuth 2.0 jest używany do autoryzacji aplikacji w celu uzyskania dostępu do Kalendarza Google bez udostępniania rzeczywistych danych logowania Google.

Ograniczenia protokołu OAuth 2.0:

- Nie uwierzytelnia użytkowników ani nie weryfikuje tożsamości.

- Aplikacje korzystające tylko z protokołu OAuth nie mogą potwierdzić, kim jest użytkownik, a jedynie potwierdzić, że mają dostęp.

Co to jest OpenID connect i jak działa z OAuth 2.0?

OpenID Connect (OIDC) rozszerza protokół OAuth 2.0, dodając uwierzytelnianie tożsamości. Podczas gdy OAuth 2.0 zapewnia autoryzację, OIDC zapewnia, że aplikacja może bezpiecznie weryfikować tożsamość użytkownika.

Jak działa OpenID Connect?:

- Użytkownik loguje się do dostawcy tożsamości (np. Google, Microsoft Azure AD).

- Dostawca tożsamości wystawia token identyfikatora (wraz z tokenem dostępu OAuth 2.0).

- Aplikacja weryfikuje token identyfikatora w celu potwierdzenia tożsamości użytkownika.

Korzyści z OpenID Connect w logowaniu jednokrotnym:

- Upraszcza uwierzytelnianie w aplikacjach internetowych i mobilnych.

- Udostępnia informacje o profilu użytkownika, w przeciwieństwie do samego protokołu OAuth 2.0.

- Bezproblemowo współpracuje z istniejącą infrastrukturą OAuth.

Przykład: Gdy użytkownik loguje się do aplikacji internetowej za pomocą Google Login, OpenID Connect weryfikuje tożsamość użytkownika przed udzieleniem dostępu.

Jakie są zagrożenia związane z logowaniem jednokrotnym?

Chociaż logowanie jednokrotne upraszcza uwierzytelnianie, wprowadza również pewne zagrożenia bezpieczeństwa , na przykład szkolenie użytkowników w zakresie rozpoznawania podejrzanych prób logowania i natychmiastowego ich zgłaszania może znacznie zwiększyć bezpieczeństwo, zwłaszcza w odniesieniu do ich nazw użytkowników., zapewniając, że są one skonfigurowane pod kątem optymalnego bezpieczeństwa.

| Ryzyko bezpieczeństwa | Opis | Strategia łagodzenia skutków |

|---|---|---|

| Pojedynczy punkt awarii (SPoF) | Jeśli system SSO zostanie naruszony lub doświadczy przestoju, dostęp do wszystkich połączonych aplikacji zostanie utracony. | Wdrażaj nadmiarowe serwery uwierzytelniania, mechanizmy przełączania awaryjnego i architektury rozproszone, aby zapewnić ciągłość działania. |

| Ataki phishingowe | Użytkownicy mogą zostać nakłonieni do podania swoich danych uwierzytelniających SSO, dając atakującym dostęp do wszystkich połączonych usług. | Egzekwuj uwierzytelnianie wieloskładnikowe (MFA) i przeprowadzaj szkolenia w zakresie świadomości bezpieczeństwa, aby pomóc użytkownikom zidentyfikować zagrożenia phishingowe. |

| Przejęcie sesji | Atakujący mogą kraść tokeny sesji i podszywać się pod legalnych użytkowników. | Używaj krótkich czasów życia sesji, automatycznych wylogowań, szyfrowanego przechowywania sesji i uwierzytelniania kontekstowego. |

| Kradzież danych uwierzytelniających | Jeśli atakujący uzyska hasło SSO, uzyska dostęp do wszystkich połączonych aplikacji. | Wymagaj silnych zasad dotyczących haseł, adaptacyjnego uwierzytelniania wieloskładnikowego i uwierzytelniania opartego na ryzyku. |

| Nieautoryzowany dostęp (eskalacja uprawnień) | Słabe konfiguracje kontroli dostępu mogą pozwolić użytkownikom na uzyskanie nieautoryzowanych uprawnień. | Egzekwuj kontrolę dostępu opartą na rolach (RBAC) i regularne przeglądy dostępu. |

| Ataki typu Man-in-the-Middle (MITM) | Niezabezpieczone żądania uwierzytelnienia mogą zostać przechwycone przez atakujących. | Do zabezpieczenia komunikacji należy używać szyfrowania TLS, podpisów cyfrowych i walidacji tokenów. |

| Zgodność z przepisami i ryzyko audytu | Bez odpowiedniego rejestrowania organizacje mogą nie przejść audytów regulacyjnych. | Włącz kompleksowe rejestrowanie, ścieżki audytu i systemy wykrywania anomalii. |

Według raportu IBM 2024 Cost of a Data Breach Report, przeciętne naruszenie danych kosztuje obecnie 4,45 miliona dolarów, przy czym najczęstszą przyczyną są skradzione lub naruszone dane uwierzytelniające, które stanowią 19% naruszeń. Podkreśla to krytyczną potrzebę egzekwowania przez organizacje silnych mechanizmów uwierzytelniania, takich jak uwierzytelnianie wieloskładnikowe i uwierzytelnianie oparte na ryzyku, w celu złagodzenia ataków opartych na poświadczeniach. 3

4,45 mln USD

Średni całkowity koszt naruszenia bezpieczeństwa danych w 2024 r.

W jaki sposób logowanie jednokrotne poprawia bezpieczeństwo?

Logowanie jednokrotne (SSO) w przedsiębiorstwie to zaawansowane narzędzie do zabezpieczania tożsamości użytkowników i usprawniania dostępu w wielu aplikacjach. Jednak jego skuteczność zależy od solidnych środków bezpieczeństwa, strategicznego wdrożenia i bezproblemowej integracji z istniejącymi systemami. W tej sekcji opisano podstawowe ulepszenia zabezpieczeń, korzyści i strategie wdrażania, które pomagają organizacjom wdrożyć skuteczną i bezpieczną strukturę logowania jednokrotnego.

Uwierzytelnianie wieloskładnikowe (MFA)

Uwierzytelnianie wieloskładnikowe (MFA) wyróżnia się jako krytyczne ulepszenie zabezpieczeń. Wymagając od użytkowników przedstawienia co najmniej dwóch metod weryfikacji, uwierzytelnianie wieloskładnikowe znacznie zmniejsza ryzyko nieautoryzowanego dostępu. Czynniki zazwyczaj obejmują:

– coś, co znasz (np. hasło)

– coś, co posiadasz (np. urządzenie mobilne do jednorazowego kodu)

– coś, czym jesteś (weryfikacja biometryczna)

Integracja uwierzytelniania wieloskładnikowego ma kluczowe znaczenie dla ochrony przed naruszeniami spowodowanymi złamanymi hasłami, co czyni ją kluczowym składnikiem solidnej konfiguracji logowania jednokrotnego.

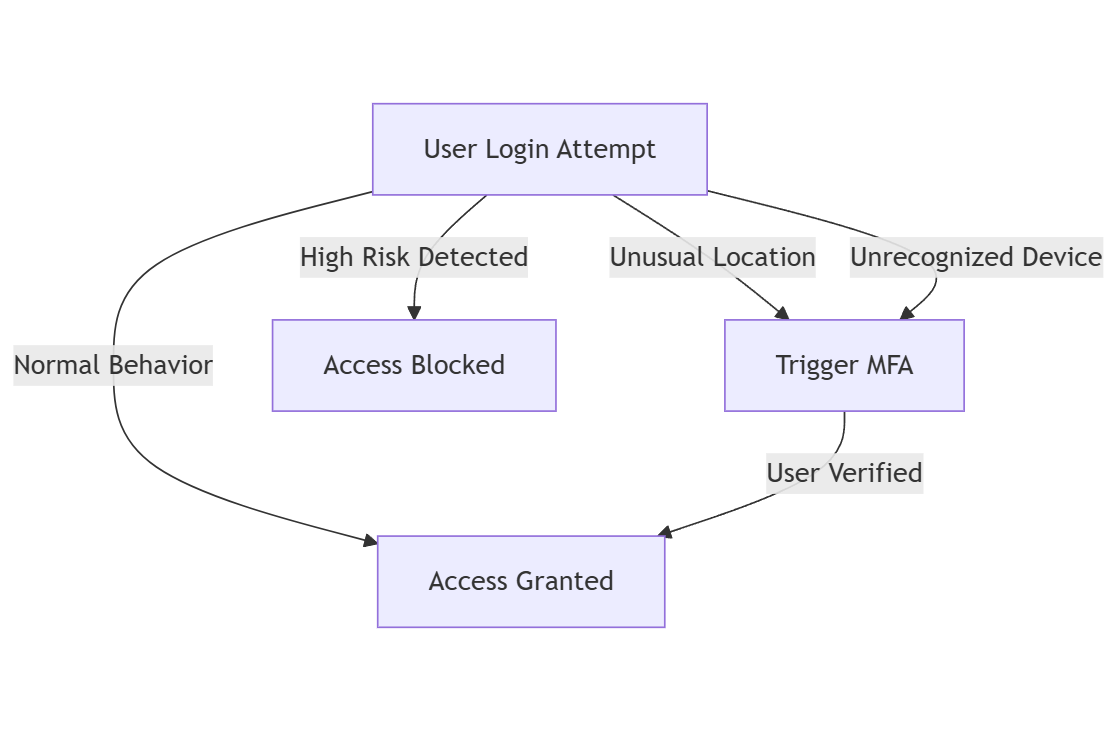

Co to jest uwierzytelnianie oparte na ryzyku (RBA) i jak wzmacnia logowanie jednokrotne?

RBA analizuje zachowanie podczas logowania i stosuje dodatkowe środki bezpieczeństwa w przypadku wykrycia anomalii. Ocenia się w nim:

- Lokalizacja logowania — blokowanie lub wymaganie dodatkowej weryfikacji logowania z nieznanych lokalizacji.

- Kondycja urządzenia — odmowa dostępu z urządzeń, których bezpieczeństwo zostało naruszone lub nie zostało poprawione.

- Częstotliwość i zachowanie logowania – Oznaczanie nietypowych wzorców uwierzytelniania.

Przykład: Jeśli pracownik zwykle loguje się z Nowego Jorku o 9 rano, ale nagle loguje się z Rosji o 3 nad ranem, RBA może poprosić o dodatkowe kroki uwierzytelniające lub całkowicie zablokować dostęp.

Uwierzytelnianie odporne na manipulacje

Mechanizmy uwierzytelniania odporne na manipulacje są niezbędne do zapobiegania nieautoryzowanym zmianom danych uwierzytelniających. Techniki takie jak podpisy cyfrowe i szyfrowanie odgrywają ważną rolę w zapewnianiu integralności tokenów uwierzytelniających. Środki te gwarantują, że jeśli token zostanie przechwycony, jego integralność zostanie zachowana, chroniąc w ten sposób poufne informacje użytkownika.

Co to jest kontekstowa kontrola dostępu (CAC) i jak działa z logowaniem jednokrotnym?

Kontekstowa kontrola dostępu (CAC) zapewnia dodatkową warstwę zabezpieczeń, oceniając kontekst żądań dostępu użytkowników. Oceniane czynniki obejmują:

- Lokalizacja użytkownika (np. zalogowanie się z obcego kraju powoduje dodatkową weryfikację)

- Stan zabezpieczeń urządzenia (np. odmowa dostępu z urządzenia bez poprawki lub po jailbreaku)

- Czas dostępu (np. ograniczenie logowania poza godzinami pracy)

Oceniając te czynniki, organizacje mogą wdrażać elastyczne mechanizmy kontroli dostępu, które dostosowują się do różnych poziomów ryzyka, zapewniając, że poufne dane są dostępne tylko w bezpiecznych warunkach.

Uwierzytelnianie oparte na tokenach i bezpieczne zarządzanie sesjami

Uwierzytelnianie oparte na tokenach zwiększa bezpieczeństwo, eliminując bezpośrednią transmisję haseł między klientami a serwerami.

- Protokoły OAuth 2.0 i OpenID Connect (OIDC) używają tokenów dostępu do bezpiecznego uwierzytelniania.

- Krótkotrwałe tokeny sesji zmniejszają ryzyko przejęcia sesji.

- Zaimplementuj automatyczne wylogowanie po okresach bezczynności.

Dobra praktyka: Używaj JWT (JSON Web Tokens) z czasami wygaśnięcia i możliwościami odwołania tokenów, aby zapobiec nadużyciom.

W jaki sposób sztuczna inteligencja zwiększa bezpieczeństwo logowania jednokrotnego?

Rola sztucznej inteligencji (AI) w rozwiązaniach SSO staje się coraz ważniejsza. Sztuczna inteligencja może analizować wzorce zachowań użytkowników i wykrywać anomalie w czasie rzeczywistym, pomagając oznaczyć podejrzane działania w celu dalszego zbadania. Polegaj na starszych aplikacjach, które mogą nie obsługiwać nowoczesnych metod uwierzytelniania.

Raport IBM 2024 wykazał, że organizacje wykorzystujące zabezpieczenia oparte na sztucznej inteligencji i automatyczne wykrywanie zagrożeń obniżyły koszty naruszeń średnio o 1,76 mln USD. Rozwiązania uwierzytelniania oparte na sztucznej inteligencji, w połączeniu z analizą behawioralną, mogą identyfikować podejrzane próby logowania i proaktywnie blokować potencjalne zagrożenia, zanim dojdzie do ich eskalacji

Korzyści biznesowe z SSO dla przedsiębiorstw

Logowanie jednokrotne (SSO) w przedsiębiorstwie oferuje wiele korzyści, które bezpośrednio zwiększają bezpieczeństwo, wygodę użytkownika, produktywność i efektywność kosztową organizacji. Opierając się na bogatym doświadczeniu w projektach zarządzania tożsamością i dostępem, jasne jest, że logowanie jednokrotne może znacząco przekształcić operacje organizacyjne.

Zwiększone bezpieczeństwo

Najpierw rozważ ulepszenia zabezpieczeń zapewniane przez logowanie jednokrotne:

- Scentralizowane uwierzytelnianie: Konsolidując proces uwierzytelniania, SSO skutecznie obniża ryzyko nieautoryzowanego dostępu. Korzystając z jednego zestawu poświadczeń, organizacje mogą znacznie zminimalizować ryzyko naruszeń.

- Uwierzytelnianie oparte na ryzyku (RBA): Ta funkcja analizuje zachowanie i kontekst użytkownika, umożliwiając organizacjom wykrywanie nietypowych działań i reagowanie poprzez wymaganie dodatkowej weryfikacji podejrzanych logowań.

- Wsparcie w zakresie zgodności: Wiele rozwiązań SSO umożliwia organizacjom zachowanie zgodności z rygorystycznymi przepisami, takimi jak HIPAA i RODO, które wymagają silnej kontroli dostępu i kompleksowych ścieżek audytu.

- Wymogi audytowe: Logowanie jednokrotne zapewnia szczegółową ścieżkę audytu dostępu użytkowników, ułatwiając spełnienie wymogów zgodności i przepisów.

Przykładem jest Agencja Obronnych Systemów Informacyjnych Pentagonu, opracowująca ujednolicone narzędzie dostępu cyfrowego do weryfikacji tożsamości w różnych gałęziach wojska, począwszy od armii. Ich celem jest uproszczenie dostępu do niesklasyfikowanych sieci, podkreślając znaczenie logowania jednokrotnego w ustawieniach o wysokim poziomie bezpieczeństwa¹.

Doświadczenie użytkownika i produktywność

Logowanie jednokrotne odgrywa również kluczową rolę w ulepszaniu doświadczenia użytkownika i zwiększaniu produktywności:

- Ulepszone wrażenia użytkownika: Dzięki SSO pracownicy mogą cieszyć się usprawnionymi procesami logowania, co pozwala im uzyskać dostęp do różnych aplikacji za pomocą jednego kliknięcia. To nie tylko zwiększa satysfakcję użytkowników, ale także zmniejsza frustrację związaną z zarządzaniem wieloma hasłami.

- Zwiększona produktywność: Minimalizując czas poświęcany na logowanie i resetowanie haseł, pracownicy mogą bardziej skupić się na swoich podstawowych obowiązkach.

Badania wskazują, że logowanie jednokrotne może zaoszczędzić organizacjom około 30 minut na pracownika miesięcznie, co skutkuje znacznym wzrostem wydajności.

Efektywność kosztowa

Z finansowego punktu widzenia logowanie jednokrotne może przynieść przedsiębiorstwom znaczne oszczędności:

- Zminimalizowane koszty wsparcia IT: Dzięki mniejszej liczbie incydentów związanych z hasłami organizacje mogą odciążyć zespoły wsparcia IT, umożliwiając im skupienie się na bardziej krytycznych projektach.

- Lepsza kontrola nad licencjami na oprogramowanie: Rozwiązania SSO często zapewniają wgląd w wykorzystanie aplikacji, umożliwiając organizacjom optymalizację licencjonowania oprogramowania i obniżenie niepotrzebnych kosztów.

| Korzyści | Opis | Wpływ |

|---|---|---|

| Zwiększone bezpieczeństwo | Scentralizowane uwierzytelnianie zmniejsza ryzyko nieautoryzowanego dostępu. | Niższe ryzyko naruszenia danych. |

| Doświadczenie użytkownika | Usprawnione logowanie zwiększa satysfakcję i zmniejsza frustrację. | Wyższe morale pracowników. |

| Zwiększona produktywność | Mniej czasu na logowanie przekłada się na większą koncentrację na podstawowych zadaniach. | Zwiększona wydajność operacyjna. |

| Efektywność kosztowa | Obniżone koszty wsparcia IT i zoptymalizowane licencjonowanie oprogramowania. | Większy zwrot z inwestycji w IT. |

Jak skutecznie wdrożyć SSO w swojej organizacji?

Wdrożenie logowania jednokrotnego (SSO) w przedsiębiorstwie wymaga starannego planowania, które łączy zarządzanie tożsamością, uwierzytelnianie użytkowników, autoryzację, kontrolę dostępu i integrację ze starszymi systemami. Dzięki mojej pracy z klientami nad projektami zarządzania tożsamością i dostępem zidentyfikowałem skuteczne strategie, które liderzy IT mogą wykorzystać, aby osiągnąć udane wdrożenie SSO przy jednoczesnym zapewnieniu płynnego doświadczenia użytkownika.

Zarządzanie tożsamością i nadzór nad nią

Organizacje powinny ustanowić solidną metodę uwierzytelniania, która musi być aktywnie zarządzana: scentralizowany system zarządzania tożsamością , który zapewnia:

- Aktualne informacje o użytkowniku i prawach dostępu.

- Zdefiniowane role i uprawnienia w celu zminimalizowania zagrożeń bezpieczeństwa.

- Zautomatyzowane zarządzanie cyklem życia tożsamości, od dołączania do odwołania dostępu.

Silne uwierzytelnianie użytkownika

Aby logowanie jednokrotne było skuteczne, organizacje potrzebują silnego mechanizmu uwierzytelniania użytkowników. Oto kilka strategii, które polecam:

– Multi-Factor Authentication (MFA): Integracja MFA z procesem SSO znacznie zwiększa bezpieczeństwo. Użytkownicy są zobowiązani do podania wielu form weryfikacji, takich jak hasło i jednorazowy kod wysłany na ich urządzenie mobilne. Ta dodatkowa warstwa jest nieoceniona w powstrzymywaniu nieautoryzowanych użytkowników.

– Uwierzytelnianie adaptacyjne: Strategia ta dostosowuje proces uwierzytelniania do poziomu ryzyka każdej próby logowania. Ocenia takie czynniki, jak zachowanie użytkownika, lokalizacja i bezpieczeństwo urządzenia, stosując dodatkowe kroki uwierzytelniania, gdy zostanie to uznane za konieczne. Takie podejście zapewnia adaptacyjny środek bezpieczeństwa, który reaguje na różne poziomy ryzyka.

Autoryzacja i kontrola dostępu

Po uwierzytelnieniu użytkowników następnym krokiem jest określenie, co faktycznie mogą zrobić. Aby usprawnić kontrolę dostępu, polecam:

– Wdrożenie kontroli dostępu opartej na rolach (RBAC): Ta metoda przypisuje uprawnienia na podstawie ról użytkowników, upraszczając zarządzanie i zapewniając użytkownikom dostęp tylko do aplikacji, których potrzebują.

– Wykorzystanie kontekstowej kontroli dostępu (CAC): CAC ocenia kontekst żądań dostępu użytkownika, takich jak czas, lokalizacja i bezpieczeństwo urządzenia. Ta ocena pozwala na dynamiczną kontrolę dostępu, która dostosowuje się do różnych poziomów ryzyka, co jest szczególnie przydatne w dzisiejszym, ciągle zmieniającym się środowisku pracy.

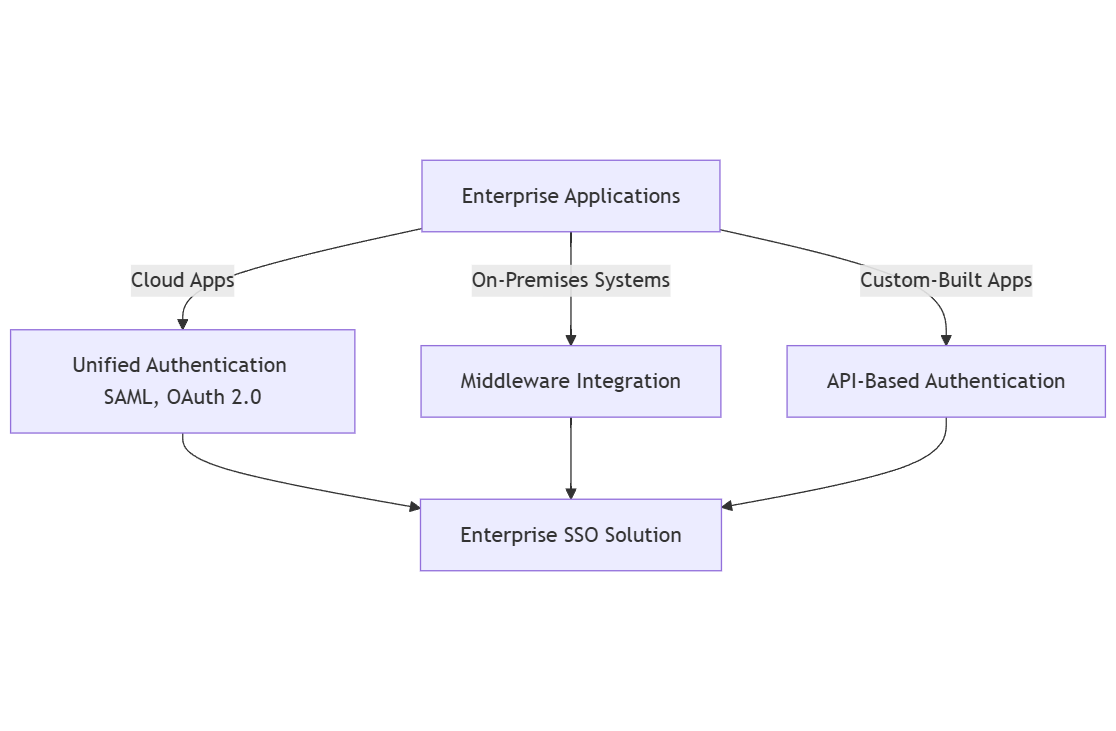

Jak zintegrować SSO ze starszymi aplikacjami?

Integracja starszych systemów z nowoczesnymi rozwiązaniami SSO stanowi wyzwanie, ale jest niezbędna do kompleksowego zarządzania dostępem. Oto jak się po tym poruszać:

– Wykorzystanie oprogramowania pośredniczącego: Rozwiązania middleware mogą służyć jako pomost między starszymi aplikacjami a nowoczesnymi systemami zarządzania tożsamością. Pozwala to na płynną integrację bez konieczności przebudowy istniejących systemów.

– Integracja oparta na API: W przypadku starszych systemów, które to obsługują, wykorzystanie interfejsów API może ułatwić bezpośrednią integrację z rozwiązaniami SSO, umożliwiając wydajną wymianę danych i uwierzytelnianie użytkowników.

Doświadczenie użytkownika i wygoda

Ostatecznie celem wdrożenia SSO jest poprawa doświadczenia użytkownika. Oto kilka skutecznych strategii:

– Usprawnione interfejsy użytkownika: Przyjazny dla użytkownika i spójny interfejs logowania SSO we wszystkich aplikacjach zmniejsza zamieszanie i zwiększa satysfakcję. Chodzi o to, aby ułatwić użytkownikom logowanie i rozpoczęcie pracy.

– Edukacja użytkowników: Oferowanie szkoleń i zasobów w celu edukowania użytkowników na temat systemu SSO jest kluczowe. Obejmuje to podkreślenie znaczenia środków bezpieczeństwa, takich jak uwierzytelnianie wieloskładnikowe, i sposobu wykrywania prób wyłudzenia informacji.

| Strategia wdrażania | Korzyści | Wyzwania |

|---|---|---|

| Zarządzanie tożsamością | Centralizuje dane użytkowników i upraszcza kontrolę dostępu | Wymaga wstępnej konfiguracji i bieżącej konserwacji |

| Uwierzytelnianie użytkownika (MFA) | Zwiększa bezpieczeństwo i zmniejsza ryzyko nieautoryzowanego dostępu. | Może wprowadzać utrudnienia, jeśli nie zostanie wdrożone w przemyślany sposób |

| RBAC I CAC | Upraszcza zarządzanie i zapewnia zasadę najmniejszych uprawnień | Złożoność w definiowaniu ról i uprawnień |

| Integracja starszych systemów | Zapewnia kompleksowe zarządzanie dostępem we wszystkich systemach | Wyzwania techniczne i potencjalne problemy z kompatybilnością |

| Ulepszenia doświadczenia użytkownika | Zwiększa zadowolenie użytkowników i poprawia produktywność | Wymaga ciągłej edukacji i wsparcia |

Przyjmując te strategie wdrażania, organizacje mogą stworzyć bezpieczne, wydajne i przyjazne dla użytkownika środowisko logowania jednokrotnego. To nie tylko zwiększa bezpieczeństwo, ale także usprawnia dostęp użytkowników, bezproblemowo dostosowując się do nadrzędnych celów strategii Zero Trust.

Jakie są wyzwania związane z wdrożeniem SSO?

Wdrożenie jednokrotnego logowania (SSO) w przedsiębiorstwie ma istotne znaczenie

które wymagają dokładnego planowania, wiedzy technicznej i proaktywnych środków bezpieczeństwa. Podczas gdy logowanie jednokrotne zwiększa bezpieczeństwo i wygodę użytkownika, integracja go z istniejącymi systemami, zapewnienie zgodności i zarządzanie kosztami może być złożone. W tej sekcji omówiono najczęstsze wyzwania, z jakimi borykają się przedsiębiorstwa podczas wdrażania logowania jednokrotnego , i przedstawiono strategie ich przezwyciężenia.

67,5% logowań korporacyjnych –

nadal odbywa się przy użyciu haseł zamiast uwierzytelniania opartego na SSO.

Problemy z integracją

Złożoność integracji

Jedną z najważniejszych przeszkód we wdrażaniu SSO jest integracja różnych aplikacji korporacyjnych w jeden system uwierzytelniania. Wiele organizacji korzysta ze środowiska hybrydowego składającego się z:

- Aplikacje w chmurze

- Starsze systemy lokalne

- Niestandardowe aplikacje dla przedsiębiorstw

Każdy system może wymagać różnych mechanizmów uwierzytelniania, co utrudnia bezproblemową integrację. Organizacje potrzebują dobrze zdefiniowanej strategii integracji , która uwzględnia:

- Ujednolicone protokoły uwierzytelniania (SAML, OAuth 2.0, OpenID Connect).

- Integracje oparte na interfejsie API w celu wypełnienia luk w kompatybilności.

- Rozwiązania oprogramowania pośredniczącego do łączenia starszych systemów z nowoczesnymi dostawcami tożsamości (IdP).

W raporcie FS-ISAC podkreślono, że instytucje finansowe stają w obliczu zwiększonej złożoności podczas integracji nowoczesnych rozwiązań do zarządzania tożsamością ze względu na starszą infrastrukturę i potrzeby w zakresie zgodności z przepisami. Jest to zgodne z wyzwaniami, przed którymi stoją przedsiębiorstwa podczas wdrażania logowania jednokrotnego, szczególnie w przypadku środowisk hybrydowych łączących aplikacje lokalne i chmurowe. 4

Integracja ze starszymi systemami

Wiele organizacji nadal korzysta ze starszych aplikacji , które nie zostały zbudowane z myślą o obsłudze nowoczesnych standardów uwierzytelniania. Systemy te mogą:

- Brak obsługi protokołów SSO, takich jak SAML lub OAuth 2.0.

- Wymagaj obejść ręcznego uwierzytelniania, co zmniejsza skuteczność logowania jednokrotnego.

- Wprowadzaj luki w zabezpieczeniach , jeśli nie są odpowiednio zintegrowane.

Rozwiązanie:

- Zaimplementuj niestandardowe łączniki lub rozwiązania oprogramowania pośredniczącego , które umożliwiają starszym aplikacjom interakcję z nowoczesnymi platformami tożsamości.

- Stopniowo modernizuj struktury uwierzytelniania, zastępując przestarzałe mechanizmy uwierzytelniania rozwiązaniami tożsamości federacyjnej.

Pojedynczy punkt awarii (SPoF)

Dobrze znanym ryzykiem związanym z logowaniem jednokrotnym jest to, że centralizuje ono uwierzytelnianie. Jeśli system SSO ulegnie awarii, użytkownicy mogą utracić dostęp do wszystkich połączonych aplikacji, zakłócając operacje biznesowe.

Strategie ograniczania ryzyka:

- Wdróż nadmiarowe serwery uwierzytelniania , aby utrzymać czas pracy.

- Zaimplementuj mechanizmy przełączania awaryjnego , aby zapewnić zapasowe ścieżki uwierzytelniania.

- Upewnij się, że usługi logowania jednokrotnego są rozproszone w wielu centrach danych.

Ryzyko naruszenia bezpieczeństwa logowania jednokrotnego

Chociaż logowanie jednokrotne eliminuje potrzebę stosowania wielu haseł, jeśli poświadczenia logowania jednokrotnego użytkownika zostaną naruszone, osoba atakująca może potencjalnie uzyskać dostęp do wszystkich połączonych aplikacji.

Strategie ograniczania ryzyka:

- Wymuszaj uwierzytelnianie wieloskładnikowe (MFA), aby dodać drugą warstwę ochrony.

- Zaimplementuj uwierzytelnianie oparte na ryzyku (RBA), które ocenia zachowania związane z logowaniem i uruchamia dodatkową weryfikację dla działań wysokiego ryzyka.

- Monitoruj dzienniki aktywności użytkowników, aby zapewnić prawidłowe procesy logowania. dla nietypowych wzorców dostępu.

Wymagania dotyczące dostosowywania

Każda organizacja ma swoje unikalne przepływy pracy i potrzeby w zakresie bezpieczeństwa, co często wymaga pewnego stopnia dostosowania rozwiązań SSO. Cennik zasobów usługi Microsoft Learn związanych z metodami zabezpieczeń i uwierzytelniania: ważne jest, aby upewnić się, że modyfikacje nie osłabiają zabezpieczeń logowania jednokrotnego. Nieostrożna poprawka może narazić organizację na potencjalne zagrożenia, na co żadne przedsiębiorstwo nie może sobie pozwolić.

Uderzający raport zauważa, że 80% loginów SaaS w przedsiębiorstwach nie jest widocznych dla zespołów IT i bezpieczeństwa , ponieważ użytkownicy często polegają na osobistych danych uwierzytelniających lub kontach firmowych bez logowania jednokrotnego. Ta luka w widoczności przyczynia się do znacznych zagrożeń bezpieczeństwa, podkreślając znaczenie kompleksowego monitorowania podczas wdrażania logowania jednokrotnego

Zgodność z przepisami i ład korporacyjny

Zgodność z przepisami i nadzór odgrywają kluczową rolę w skutecznym wdrażaniu logowania jednokrotnego (SSO) w przedsiębiorstwie. Z mojego doświadczenia z różnymi klientami w zakresie zarządzania tożsamością i dostępem wynika, że ważne jest, aby poruszać się po wymogach regulacyjnych i wewnętrznych politykach w celu zabezpieczenia poufnych informacji i ochrony prywatności użytkowników. Przyjrzymy się kluczowym elementom wymogów audytu zgodności i zarządzania dostępem oraz ich znaczeniu w ramach SSO.

Wymagania dotyczące audytu zgodności

Audyty zgodności mają kluczowe znaczenie dla spełnienia standardów regulacyjnych i przestrzegania polityk wewnętrznych. Organizacje wdrażające logowanie jednokrotne powinny priorytetowo traktować następujące kluczowe wymagania:

- Zgodność z przepisami: Organizacje muszą być świadome przepisów branżowych, takich jak RODO, HIPAA i PCI DSS. Standardy te nakładają ścisłą kontrolę nad dostępem użytkowników do danych i zarządzaniem nimi, co sprawia, że konieczne jest utrzymywanie kompleksowych ścieżek audytu w celu wykazania zgodności.

- Zasady kontroli dostępu: Niezbędne jest ustanowienie jasnych zasad kontroli dostępu. Obejmuje to definiowanie ról użytkowników, uprawnień oraz procesów udzielania i odbierania dostępu. Regularne audyty zapewniają spójne egzekwowanie zasad we wszystkich aplikacjach.

- Rejestrowanie aktywności użytkowników: Skuteczne mechanizmy rejestrowania odgrywają kluczową rolę w monitorowaniu aktywności użytkowników w systemie SSO. Obowiązujące dzienniki powinny przechwytywać próby logowania, w tym nieudane próby logowania, żądania dostępu i działania administracyjne, zapewniając w ten sposób kompleksowy zapis na potrzeby audytów zgodności.

| Wymóg audytu | Opis | Znaczenie |

|---|---|---|

| Zgodność z przepisami | Przestrzeganie przepisów regulujących dostęp do danych | Unikanie kar prawnych i szkód dla reputacji |

| Zasady kontroli dostępu | Zdefiniowane role i uprawnienia dostępu użytkowników | Zapewnia utrzymanie zasady najmniejszych uprawnień. |

| Rejestrowanie aktywności użytkowników | Szczegółowe dzienniki działań użytkowników w systemie SSO | Ułatwia audyt i reagowanie na incydenty |

Automatyzacja zabezpieczeń odgrywa kluczową rolę w zapewnianiu zgodności i zarządzaniu. Raport IBM z 2024 r. wykazał, że organizacje wykorzystujące pełną automatyzację bezpieczeństwa zmniejszyły koszty naruszeń o 1,76 mln USD i skróciły czas reakcji średnio o 99 dni. Pokazuje to znaczenie zautomatyzowanych narzędzi do zarządzania dostępem, wykrywania anomalii i śledzenia zgodności3

Raport FS-ISAC podkreśla, że silne ramy uwierzytelniania (takie jak SSO w połączeniu z MFA) są niezbędne do zapewnienia zgodności z przepisami w bankowości i usługach finansowych. 4

Zarządzanie dostępem

Zarządzanie dostępem obejmuje zasady i procesy, które zarządzają prawami dostępu użytkowników, zapewniając zgodność ze standardami organizacyjnymi. Skuteczne zarządzanie dostępem w ramach implementacji logowania jednokrotnego obejmuje:

- Kontrola dostępu oparta na rolach (RBAC): Implementacja kontroli dostępu opartej na rolach upraszcza zarządzanie dostępem, przypisując uprawnienia na podstawie ról użytkowników. Takie podejście minimalizuje złożoność zarządzania uprawnieniami poszczególnych użytkowników, jednocześnie zwiększając zgodność z zasadami dostępu.

- Regularne przeglądy dostępu: Przeprowadzanie okresowych przeglądów dostępu jest niezbędne do utrzymania zgodności. Te przeglądy pomagają identyfikować i usuwać wszelkie nieautoryzowane dostępy lub nieaktualne uprawnienia, zapewniając, że użytkownicy zachowują tylko dostęp niezbędny do ich ról.

- Zautomatyzowane narzędzia do zarządzania: Wykorzystanie zautomatyzowanych narzędzi do zarządzania dostępem może usprawnić działania związane z przestrzeganiem przepisów. Ta funkcja umożliwia użytkownikom dostęp do zasobów w różnych domenach bez konieczności ponownego logowania, dzięki federacyjnemu zarządzaniu tożsamością, czyli takiemu działaniu logowania jednokrotnego.

| Strategia zarządzania dostępem | Korzyści | Wyzwania |

|---|---|---|

| Kontrola dostępu oparta na rolach (RBAC) | Upraszcza zarządzanie i zwiększa zgodność z przepisami | Wymaga starannego zdefiniowania ról |

| Regularne przeglądy dostępu | Zapewnia aktualne uprawnienia dostępu | Czasochłonne, jeśli wykonywane ręcznie |

| Zautomatyzowane narzędzia do zarządzania | Usprawnia działania związane ze zgodnością i identyfikuje anomalie | Złożoność początkowej konfiguracji i integracji |

Nadając priorytet audytom zgodności i silnym strategiom zarządzania dostępem, organizacje mogą zwiększyć bezpieczeństwo i wygodę użytkowników, jednocześnie dostosowując się do mandatów regulacyjnych. Proaktywne podejście do zgodności i zarządzania jest niezbędne do utrzymania zaufania i ochrony poufnych danych w obecnym środowisku cyfrowym.

Jakie są najnowsze trendy i innowacje w SSO?

Logowanie jednokrotne (SSO) w przedsiębiorstwie szybko się zmienia ze względu na zapotrzebowanie na silniejsze zabezpieczenia i lepsze doświadczenia użytkowników. Organizacje wdrażają nowe technologie, które znacząco wpływają na rozwiązania SSO. Chcę podkreślić kluczowe osiągnięcia – Federację Tożsamości, Cyfrowych Strażników, Scentralizowane Zarządzanie Użytkownikami i Federacyjne Zarządzanie Tożsamością (FIM).

Federacja tożsamości

Federacja tożsamości umożliwia organizacjom nawiązywanie relacji zaufania w różnych domenach. Dzięki temu użytkownicy mogą uzyskiwać dostęp do zasobów w różnych organizacjach przy użyciu jednego zestawu poświadczeń. To przełom dla firm współpracujących z partnerami lub poruszających się w środowiskach wielochmurowych. Usprawniając zarządzanie dostępem i zmniejszając złożoność obsługi wielu tożsamości, Identity Federation znacznie zwiększa bezpieczeństwo dzięki centralizacji procesów uwierzytelniania.

Cyfrowy strażnik dostępu

Rola cyfrowego gatekeepera staje się kluczowa, ponieważ organizacje koncentrują się na wdrażaniu silnych środków bezpieczeństwa. Ten scentralizowany organ zarządza dostępem użytkowników i uwierzytelnianiem w różnych aplikacjach i usługach. Wykorzystując zaawansowane algorytmy i uczenie maszynowe, ci strażnicy monitorują zachowanie użytkowników, identyfikują nietypowe działania i natychmiast egzekwują zasady bezpieczeństwa. To proaktywne podejście nie tylko wzmacnia bezpieczeństwo, ale także wzbogaca wrażenia użytkownika, minimalizując tarcia podczas procesu logowania.

Scentralizowane zarządzanie użytkownikami

Scentralizowane systemy zarządzania użytkownikami stają się niezbędne dla organizacji koncentrujących się na usprawnianiu zarządzania tożsamością i dostępem. Systemy te zbierają dane użytkowników z wielu źródeł, zapewniając kompleksowy przegląd tożsamości w całej organizacji. Dzięki integracji z innymi rozwiązaniami bezpieczeństwa, scentralizowane zarządzanie użytkownikami zapewnia konsekwentne egzekwowanie praw dostępu, zmniejszając w ten sposób ryzyko nieautoryzowanego dostępu. Ta metoda upraszcza aprowizację i anulowanie aprowizacji użytkowników, jednocześnie zwiększając zgodność z wymaganiami prawnymi.

| Technologia | Opis | Korzyści |

|---|---|---|

| Federacja tożsamości | Ustanawia relacje zaufania dla płynnego dostępu w wielu domenach. | Zmniejsza złożoność zarządzania poświadczeniami i usprawnia współpracę. |

| Digital Gatekeeper | Centralny organ zarządzający uwierzytelnianiem i kontrolą dostępu w czasie rzeczywistym. | Wykrywa anomalie i proaktywnie egzekwuje zasady bezpieczeństwa. |

| Scentralizowane zarządzanie użytkownikami | Konsoliduje dane użytkowników w celu uzyskania ujednoliconego widoku tożsamości w całym przedsiębiorstwie. | Upraszcza zarządzanie dostępem i zwiększa zgodność z przepisami. |

| Federacyjne zarządzanie tożsamością | Zarządza tożsamościami w różnych systemach, umożliwiając jednocześnie pojedyncze logowanie. | Zwiększa zadowolenie użytkowników i zmniejsza zmęczenie hasłami. |

Federacyjne zarządzanie tożsamościami (FIM)

Federated Identity Management (FIM) rozszerza koncepcję federacji tożsamości, umożliwiając organizacjom zarządzanie tożsamościami w niezależnych domenach. Technologia ta umożliwia użytkownikom jednokrotne uwierzytelnienie i uzyskanie dostępu do wielu usług bez wielokrotnego logowania. Program FIM znacznie zwiększa wygodę użytkownika i bezpieczeństwo, minimalizując liczbę poświadczeń, które użytkownicy muszą żonglować. Wraz z rozwojem usług w chmurze i aplikacji innych firm FIM będzie miał zasadnicze znaczenie dla uproszczenia dostępu przy jednoczesnym zachowaniu silnych zabezpieczeń. Trend ten ma kluczowe znaczenie dla firm przetwarzających wrażliwe dane lub działających w sektorach regulowanych.

Co należy wziąć pod uwagę przed wdrożeniem logowania jednokrotnego?

Wdrożenie logowania jednokrotnego (SSO) w przedsiębiorstwie wiąże się z wyjątkowymi wyzwaniami, z którymi organizacje muszą się zmierzyć, aby zapewnić bezpieczne i wydajne uwierzytelnianie. Poważnym problemem jest pojedynczy punkt awarii (SPoF), który mogą tworzyć systemy SSO. Jeśli infrastruktura logowania jednokrotnego zostanie naruszona, dostęp do wszystkich połączonych aplikacji jest zagrożony. Dlatego konieczne jest wdrożenie silnych środków bezpieczeństwa.

Pojedynczy punkt awarii (SPoF)

Pojedynczy punkt awarii odnosi się do dowolnego elementu systemu, którego awaria zakłóca całą operację. W przypadku logowania jednokrotnego, jeśli usługa uwierzytelniania przestanie działać lub zostanie naruszona, użytkownicy mogą utracić dostęp do wszystkich połączonych aplikacji. Aby zmniejszyć to ryzyko, organizacje mogą podjąć następujące kroki:

– Redundancja: Wdrożenie nadmiarowych systemów i mechanizmów przełączania awaryjnego zapewnia, że usługa uwierzytelniania działa nawet w przypadku awarii jednego z komponentów.

– Architektura rozproszona: Przyjęcie rozproszonej architektury dla rozwiązania SSO może pomóc zrównoważyć obciążenia i zmniejszyć ryzyko całkowitej awarii systemu.

– Regularne tworzenie kopii zapasowych: Regularne tworzenie kopii zapasowych baz danych uwierzytelniania jest niezbędne do szybkiego odzyskania danych po potencjalnej utracie.

Środki bezpieczeństwa

Aby wyeliminować luki w zabezpieczeniach SSO, organizacje powinny stosować wielowarstwowe podejście do bezpieczeństwa:

– Multi-Factor Authentication (MFA): Integracja MFA dodaje istotną warstwę bezpieczeństwa, wymagając od użytkowników podania dwóch lub więcej czynników weryfikacyjnych w celu uzyskania dostępu. Znacznie zmniejsza to ryzyko nieautoryzowanego dostępu, zwłaszcza w przypadku naruszenia danych uwierzytelniających użytkownika².

– Szyfrowanie: Silne protokoły szyfrowania do transmisji i przechowywania danych są niezbędne do ochrony poufnych informacji użytkownika przed przechwyceniem lub nieautoryzowanym dostępem.

Aprowizacja użytkowników i zarządzanie nimi

Efektywna aprowizacja użytkowników i zarządzanie nimi ma kluczowe znaczenie dla zapewnienia użytkownikom odpowiedniego dostępu do różnych aplikacji. Organizacje powinny rozważyć:

– Zautomatyzowany provisioning: Wykorzystanie zautomatyzowanych narzędzi provisioningu może usprawnić proces przyznawania dostępu i zarządzania tożsamościami użytkowników w różnych aplikacjach.

– Kontrola dostępu oparta na rolach (RBAC): Wdrożenie RBAC przypisuje uprawnienia na podstawie ról użytkowników, zapewniając użytkownikom dostęp tylko do aplikacji niezbędnych do wykonywania ich zadań.

Wydajność i dostępność

Rozwiązania SSO muszą działać niezawodnie i być skalowalne, aby wspierać rozwój organizacji i rosnące zapotrzebowanie użytkowników. Kluczowe kwestie obejmują:

– Testowanie obciążenia: Regularne testowanie obciążenia jest konieczne, aby upewnić się, że system SSO jest w stanie obsłużyć okresy szczytowego wykorzystania bez pogorszenia wydajności.

– Skalowalność: Wybór rozwiązania SSO, które można łatwo skalować, ma kluczowe znaczenie dla dostosowania do rosnącej liczby użytkowników i aplikacji w organizacji.

Zgodność z wymogami regulacyjnymi

Organizacje muszą upewnić się, że ich systemy SSO spełniają standardy regulacyjne, takie jak RODO lub HIPAA. Obejmuje to:

– Ścieżki audytu: Kompleksowe ścieżki audytu dostępu użytkowników i zdarzeń uwierzytelniania są niezbędne do wykazania zgodności podczas audytów.

– Prywatność danych: Należy wdrożyć zasady i procedury w celu ochrony danych użytkowników i zapewnienia zgodności z przepisami dotyczącymi prywatności danych.

Edukacja użytkowników

Edukacja użytkowników jest niezbędna, aby pracownicy mogli skutecznie i bezpiecznie korzystać z systemów SSO. Organizacje powinny:

– Programy szkoleniowe: Rozwijać inicjatywy szkoleniowe, aby edukować użytkowników na temat znaczenia środków bezpieczeństwa, takich jak rozpoznawanie prób phishingu i zrozumienie korzyści płynących z MFA.

– Bieżące wsparcie: Zapewnienie ciągłego wsparcia i zasobów może pomóc użytkownikom dostosować się do systemu SSO i rozwiązać wszelkie wątpliwości.

Jak wybrać najlepszego dostawcę SSO dla swojej firmy?

Wybór odpowiedniego dostawcy logowania jednokrotnego (SSO) jest kluczową decyzją dla organizacji, które chcą zwiększyć bezpieczeństwo, poprawić wrażenia użytkowników i zapewnić bezproblemową integrację w całej infrastrukturze IT. Odpowiedni dostawca powinien być zgodny z potrzebami organizacji w zakresie zabezpieczeń, wymaganiami dotyczącymi skalowalności i wymaganiami dotyczącymi zgodności. W tej sekcji przedstawiono kluczowe kryteria wyboru, najlepszych dostawców logowania jednokrotnego oraz rzeczywiste studia przypadków przedstawiające udane wdrożenia logowania jednokrotnego.

Najlepsi dostawcy SSO i ich oferty

| Dostawca | Główne cechy | Ceny | Złożoność integracji |

|---|---|---|---|

| Inteca | Personalizacja i skalowalność klasy korporacyjnej | Architektura oparta na | Niski |

| Okta | IAM oparte na chmurze | Subskrypcja | Średni |

| Auth0 | Przyjazny dla deweloperów | Subskrypcja | Średni |

| OneLogin | Ujednolicony katalog w chmurze | Subskrypcja | Wysoki |

| JumpCloud | Katalog chmur | Subskrypcja | Wysoki |

| Microsoft Azure AD | IAM klasy korporacyjnej | Subskrypcja | Średni |

| IBM Security Verify | IAM oparte na sztucznej inteligencji | Subskrypcja | Wysoki |

| Usługa Oracle Identity Cloud | Hybrydowe IAM | Subskrypcja | Wysoki |

| Amazon Cognito | Skalowalne uwierzytelnianie | Płatne na bieżąco | Średni |

| Infisign UniFed SSO | SSO dla przedsiębiorstw | Subskrypcja | Średni |

Wybór odpowiedniego dostawcy zależy od konkretnych potrzeb organizacji, takich jak zgodność z chmurą, zgodność z przepisami lub wymagania dotyczące integracji opartej na interfejsie API.

Czynniki, które należy wziąć pod uwagę przy wyborze dostawcy SSO

Oceniając potencjalnych dostawców SSO, liderzy IT powinni wziąć pod uwagę następujące czynniki:

– Protokoły bezpieczeństwa: Niezbędne jest sprawdzenie, czy dostawca przestrzega ustalonych protokołów bezpieczeństwa, w tym SAML, OAuth 2.0 i OpenID Connect, w celu ochrony danych użytkowników.

– Możliwości integracji: Ocena łatwości integracji rozwiązania SSO z istniejącymi aplikacjami i systemami usprawni implementację i zoptymalizuje wykorzystanie zasobów.

– Opcje dostosowywania: Konfigurowalne rozwiązania pozwalają dostawcom dostosować swoje oferty do określonych przepływów pracy w organizacji, poprawiając w ten sposób wrażenia użytkownika.

– Skalowalność: Wybierz rozwiązanie, które można efektywnie skalować, aby dostosować się do rosnącej liczby użytkowników i aplikacji.

– Ceny: Wreszcie, ocena modelu cenowego w stosunku do budżetu i przewidywanego użycia ma kluczowe znaczenie dla dokonania opłacalnego wyboru.

Realizacja strategiczna

- Wybierz odpowiedniego dostawcę tożsamości (IdP): Wybór godnego zaufania dostawcy tożsamości (IdP) ze sprawdzonymi funkcjami zabezpieczeń ma kluczowe znaczenie. Szukaj dostawców, którzy oferują solidne funkcje bezpieczeństwa, bezproblemowe możliwości integracji i silną obsługę różnych protokołów uwierzytelniania, takich jak SAML i OAuth 2.0.

- Zaplanuj starszą integrację: Upewnij się, że rozwiązanie logowania jednokrotnego może bezproblemowo współpracować z bieżącą infrastrukturą. Oprogramowanie pośredniczące i rozwiązania oparte na interfejsach API mogą wypełnić lukę między starszymi systemami a nowoczesnymi aplikacjami, zapewniając płynne przejście.

Jakie są ukryte koszty wdrożenia SSO?

Podczas gdy SSO obniża koszty IT w dłuższej perspektywie, ukryte wydatki mogą pojawić się w trakcie i po wdrożeniu.

| Ukryty koszt | Opis | Strategia łagodzenia skutków |

|---|---|---|

| Koszty początkowej konfiguracji | Wymaga znacznych inwestycji w oprogramowanie, integrację i wdrożenie. | Wybierz skalowalne rozwiązania, aby uniknąć nadmiernej personalizacji. |

| Bieżąca konserwacja | Regularne aktualizacje, poprawki i aktualizacje zabezpieczeń zwiększają koszty. | W planowaniu IT należy uwzględnić długoterminową konserw ację. |

| Uzależnienie od dostawcy | Własne rozwiązania SSO mogą prowadzić do uzależnienia od jednego dostawcy. | Wybierz rozwiązania oparte na otwartych standardach, aby zapewnić elastyczność. |

W przypadku organizacji z sektorów infrastruktury krytycznej (np. finanse, opieka zdrowotna, administracja publiczna) koszt naruszenia danych jest znacznie wyższy — średnio 5,04 mln USD, zgodnie z raportem IBM z 2024 r. Podkreśla to potrzebę solidnych środków bezpieczeństwa SSO, ponieważ naruszenie danych uwierzytelniających może prowadzić do daleko idących konsekwencji finansowych i operacyjnych. 3

W jaki sposób firmy korzystają z jednokrotnego logowania?

W trakcie mojej pracy nad projektami zarządzania tożsamością i dostępem zetknąłem się z kilkoma studiami przypadków pokazującymi, w jaki sposób jednokrotne logowanie (SSO) zwiększa bezpieczeństwo i upraszcza dostęp użytkowników w różnych sektorach.

Aby zilustrować korzyści płynące z wdrożenia logowania jednokrotnego, poniższe studia przypadków przedstawiają rzeczywiste przykłady udanych wdrożeń.

| Studium przypadku | Kluczowe wyniki | Korzyści |

|---|---|---|

| Norton LifeLock | Usprawniony, bezpieczny dostęp dla pracowników i klientów | Mniejsze zmęczenie hasłami, większe bezpieczeństwo |

| LastPass | Ulepszone zarządzanie uwierzytelnianiem dla klientów | Wzmocnione bezpieczeństwo haseł, lepsze wrażenia użytkownika |

| Instytucja akademicka | Scentralizowane uwierzytelnianie dla studentów i wykładowców | Mniej zgłoszeń do helpdesku, spójne zasady bezpieczeństwa |

| Inteca (Europejskie Biuro Gospodarcze) | Uwierzytelnianie federacyjne w wielu bankach | 99,9% czasu działania, zwiększone bezpieczeństwo |

Norton LifeLock

Na przykład Norton LifeLock dobrze ilustruje tę kwestię. Jako lider w dziedzinie cyberbezpieczeństwa wdrożyła SSO, aby usprawnić dostęp do różnych narzędzi bezpieczeństwa dla pracowników i klientów. To posunięcie nie tylko zmniejszyło zmęczenie hasłami, ale także umożliwiło użytkownikom dostęp do wielu usług za pomocą tylko jednego zestawu danych uwierzytelniających. Doprowadziło to do zapewnienia bezpiecznej i wydajnej obsługi, co jeszcze bardziej umocniło reputację Norton LifeLock jako zaufanego dostawcy zabezpieczeń.

Ostatnia przepustka

LastPass, znany ze swoich rozwiązań do zarządzania hasłami, również służy jako odpowiedni przykład. Integrując logowanie jednokrotne, zapewnili bezproblemowy dostęp do wielu aplikacji i rozwiązali powszechny problem ponownego użycia haseł. Ta zmiana skłoniła użytkowników do przyjęcia silniejszych, unikalnych haseł, poprawiając wrażenia użytkownika i wzmacniając zaangażowanie LastPass w bezpieczeństwo.

Instytucja akademicka

Prominentna instytucja akademicka zmagała się z chaotycznym dostępem dla studentów i wykładowców. Wdrożenie rozwiązania SSO scentralizowało procesy uwierzytelniania, umożliwiając użytkownikom dostęp do różnych zasobów edukacyjnych za pomocą jednego logowania. Ta zmiana poprawiła środowisko użytkownika i znacznie zmniejszyła liczbę zgłoszeń pomocy technicznej do resetowania haseł przy jednoczesnym zapewnieniu spójnych zasad haseł.

Studium przypadku Inteca

Inny przekonujący przypadek dotyczy firmy Inteca. Wiodące Europejskie Biuro Informacji Gospodarczej wdrożyło dostosowane do potrzeb rozwiązanie w zakresie cyberbezpieczeństwa, które sfederowało uwierzytelnianie użytkowników z wieloma europejskimi bankami. W ramach tej inicjatywy udało się osiągnąć 99,9% czasu sprawności usług uwierzytelniania, co znacznie poprawiło komfort użytkowania. Integrując SSO, usprawniliśmy proces uwierzytelniania i wzmocniliśmy środki bezpieczeństwa, umożliwiając biuru sprawne działanie przy jednoczesnej ochronie poufnych informacji.

Te studia przypadków wzmacniają wartość logowania jednokrotnego, pokazując jego zdolność do poprawy bezpieczeństwa, zwiększenia zadowolenia użytkowników i usprawnienia zarządzania dostępem.

Rola edukacji użytkowników w sukcesie SSO

Edukacja i świadomość użytkowników są niezbędne do maksymalizacji skuteczności systemów jednokrotnego logowania (SSO). Dzięki mojemu doświadczeniu w pracy z klientami w zakresie zarządzania tożsamością i dostępem odkryłem, że logowanie jednokrotne zapewnia solidne zabezpieczenia i usprawniony dostęp, ale jego sukces w dużej mierze zależy od zrozumienia i zaangażowania użytkowników. Oto kluczowe powody, dla których poprawa zrozumienia przez użytkowników jest niezbędna:

Zrozumienie systemu

Aby SSO było skuteczne, użytkownicy muszą rozumieć jego funkcjonalności. Obejmuje to zrozumienie znaczenia pojedynczego zestawu poświadczeń, rozpoznawanie implikacji dla bezpieczeństwa i uznawanie codziennych zalet logowania jednokrotnego. Przeprowadzenie skutecznych sesji szkoleniowych może wyjaśnić, jak działa technologia, pomagając użytkownikom poczuć się bardziej komfortowo i pewnie podczas korzystania z niej.

Zmniejszanie zagrożeń bezpieczeństwa

Wykształceni użytkownicy są mniej narażeni na zagrożenia bezpieczeństwa. Edukując członków zespołu na temat ataków phishingowych i znaczenia ochrony ich danych uwierzytelniających, organizacje mogą zmniejszyć ryzyko nieautoryzowanego dostępu. Na przykład szkolenie użytkowników w zakresie rozpoznawania podejrzanych prób logowania i natychmiastowego ich zgłaszania może znacznie zwiększyć bezpieczeństwo.

Sprawdzone metody dla użytkowników

Szkolenie powinno również obejmować kluczowe praktyki zapewniające bezpieczeństwo podczas korzystania z SSO:

– Tworzenie silnych haseł: Należy doradzać użytkownikom, aby tworzyli silne hasła i regularnie je aktualizowali.

– Korzystanie z uwierzytelniania wieloskładnikowego: Należy podkreślić wartość uwierzytelniania wieloskładnikowego (MFA) w celu zwiększenia bezpieczeństwa.

– Regularne sprawdzanie praw dostępu: Poinformuj użytkowników o znaczeniu regularnego sprawdzania ich praw dostępu w celu utrzymania dostępu tylko do niezbędnych zasobów.

Ciągłe uczenie się

Edukacja nie może być postrzegana jako jednorazowy wysiłek. Wspieranie kultury ciągłego uczenia się na temat logowania jednokrotnego i zabezpieczeń ma kluczowe znaczenie dla organizacji w skutecznym zwalczaniu pojawiających się zagrożeń. Regularne kursy odświeżające, aktualizacje najlepszych praktyk i dyskusje na temat nowych wyzwań pomagają skupić się na bezpieczeństwie wszystkich członków zespołu.

Przyszłość SSO i pojawiające się trendy

Patrząc w przyszłość, jednokrotne logowanie (SSO) szybko ewoluuje, na co wpływ mają nowe technologie i większy nacisk na bezpieczeństwo. Oto kilka kluczowych trendów, które będą kształtować przyszłość SSO.

Uwierzytelnianie bez hasła

Organizacje coraz częściej wdrażają uwierzytelnianie bezhasłowe w celu zwiększenia bezpieczeństwa i poprawy komfortu użytkowania. Technologie takie jak biometria, FIDO2 i magiczne linki są na czele tego ruchu.

| Technologia | Opis | Korzyści | Wyzwania |

|---|---|---|---|

| Biometria | Wykorzystuje unikalne cechy fizyczne (np. odciski palców, rozpoznawanie twarzy) do uwierzytelniania. | Duże bezpieczeństwo, wygoda użytkownika | Obawy o prywatność, koszty sprzętu |

| FIDO2 | Standard uwierzytelniania bezhasłowego wykorzystujący kryptografię klucza publicznego. | Solidne bezpieczeństwo, odporność na phishing | Złożoność wdrożenia |

| Magiczne linki | Wysyła łącze czasowe na adres e-mail użytkownika w celu uwierzytelnienia. | Proste doświadczenie użytkownika | Kwestie bezpieczeństwa poczty e-mail |

Pomimo zalet opcji bezhasłowych, organizacje napotykają przeszkody, takie jak złożona integracja i potrzeba zachęcania użytkowników do akceptacji. Odejście od tradycyjnych haseł wymaga upewnienia się, że te nowe metody są zarówno przyjazne dla użytkownika, jak i bezpieczne.

Odwołania:

-

Defense One. Pentagon Plans Unified Digital Access Tools Across Military. Retrieved from: https://www.defenseone.com/defense-systems/2025/02/pentagon-plans-unified-digital-access-tools-across-military-year/403245/?oref=d1-featured-river-secondary

-

CSO Online. CISOs Should Address Identity Management 'As Fast As They Can’ Says CrowdStrike Exec. Retrieved from: https://www.csoonline.com/article/3836917/cisos-should-address-identity-management-as-fast-as-they-can-says-crowdstrike-exec.html

-

IBM Security. Cost of a Data Breach Report 2024. Retrieved from: https://www.ibm.com/reports/data-breach

-

Deloitte. Cybersecurity Report: Threat Intelligence Trends in Financial Services (2020). Retrieved from: https://www2.deloitte.com/us/en/insights/industry/financial-services/cybersecurity-maturity-financial-institutions-cyber-risk.html

Przekonaj się, dlaczego Keycloak może być najlepszym wyborem dla Twojego korporacyjnego logowania jednokrotnego!