Zarządzanie tożsamością i dostępem (IAM) ma kluczowe znaczenie dla bezpieczeństwa i wydajności operacyjnej każdej organizacji. Widziałem, jak skutecznie te systemy mogą zarządzać tożsamościami i uprawnieniami użytkowników, zapewniając, że poszczególne osoby mają dostęp tylko do tych zasobów, których potrzebują. Takie podejście wzmacnia bezpieczeństwo i upraszcza operacje, co jest niezbędne do ochrony poufnych danych i spełnienia wymagań prawnych. Jednak chociaż scentralizowane IAM przynosi wiele korzyści, niektóre organizacje nadal polegają na rozproszonych strategiach IAM, które wprowadzają ukryte koszty i ryzyko. W tym artykule omówiono obie strony, aby podkreślić prawdziwy koszt rozproszonych systemów tożsamości.

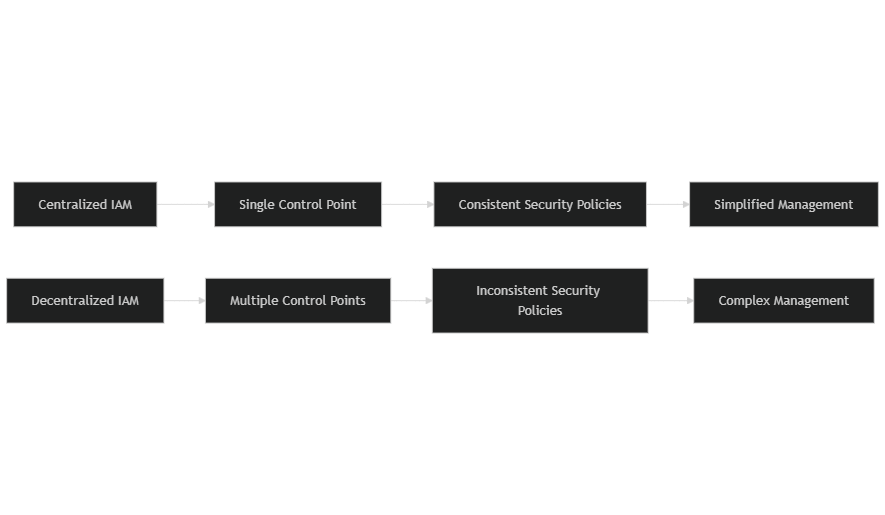

Scentralizowane zarządzanie tożsamością usprawnia zarządzanie tożsamością poprzez centralizację kontroli, ułatwiając egzekwowanie zasad bezpieczeństwa i ograniczanie nieautoryzowanego dostępu. Pojedynczy katalog obsługuje logowanie jednokrotne (SSO) i uwierzytelnianie wieloskładnikowe (MFA), zwiększając bezpieczeństwo przy jednoczesnym zminimalizowaniu resetowania haseł. Automatyzuje również przydzielanie i anulowanie aprowizacji użytkowników, zmniejszając obciążenia administracyjne, dzięki czemu pracownicy uzyskują szybki dostęp do podstawowych narzędzi, co ma kluczowe znaczenie w dynamicznych środowiskach biznesowych. Ponadto scentralizowany IAM oferuje przejrzyste ścieżki audytu, aby pomóc organizacjom spełnić standardy regulacyjne. Niemniej jednak w kolejnych sekcjach przyjrzymy się, w jaki sposób rozproszone zarządzanie zasobami ludzkimi często wiąże się z ukrytymi kosztami i wyzwaniami.

Zagrożenia związane z rozproszonymi systemami IAM

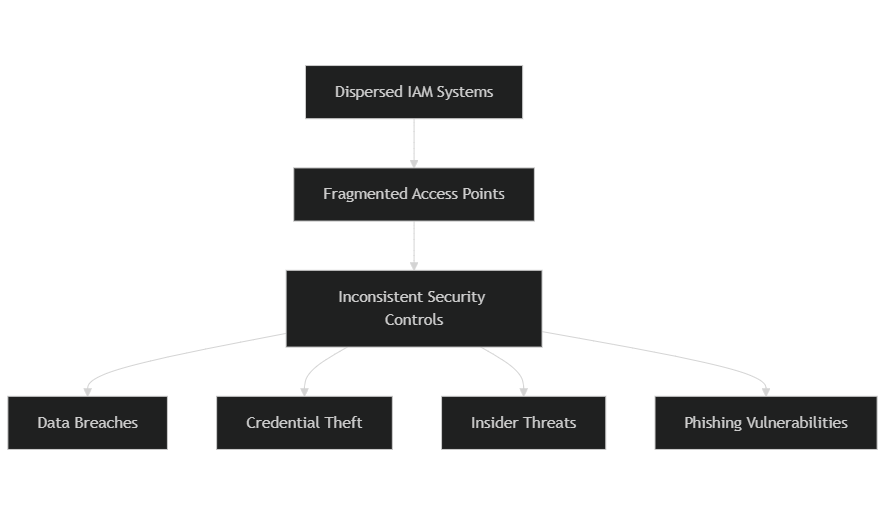

Rozproszone systemy zarządzania tożsamością i dostępem (IAM) stwarzają różne zagrożenia bezpieczeństwa, wyzwania związane ze zgodnością i nieoczekiwane koszty, z którymi organizacje muszą się zmierzyć. Opierając się na moich doświadczeniach z projektami IAM, przedstawię te zagrożenia, aby zapewnić lepsze zrozumienie.

Zagrożenia bezpieczeństwa

Fragmentaryczny charakter rozproszonych systemów IAM może prowadzić do poważnych luk w zabezpieczeniach. Przyjrzyjmy się kilku kluczowym zagrożeniom bezpieczeństwa:

- Naruszenia ochrony danych

Z najnowszego raportu wynika, że liczba ataków polegających na oszustwach związanych z tożsamością w mediach społecznościowych wzrosła o 27% w 2024 roku¹. Trend ten wskazuje na większe ryzyko naruszeń danych dla organizacji korzystających z rozproszonych systemów IAM. Gdy dostęp jest rozproszony, nieautoryzowane wejście może prowadzić do znacznej utraty danych i konsekwencji finansowych. - Kradzież danych uwierzytelniających

Ponieważ punkty dostępowe i dane uwierzytelniające są rozproszone na wielu platformach, kradzież danych uwierzytelniających staje się palącym problemem. Cyberprzestępcy szybko wykorzystują słabsze mechanizmy kontroli dostępu, uzyskując nieautoryzowany dostęp do poufnych informacji, gdy organizacje nie mają ujednoliconego podejścia. - Zagrożenia wewnętrzne

Zagrożenia wewnętrzne są poważnym problemem, zwłaszcza gdy zarządzanie dostępem jest zdecentralizowane. Pracownicy z nadmiernymi uprawnieniami lub ci, którzy nie zostali odwołani po opuszczeniu organizacji, mogą nadużywać swoich poświadczeń, co skutkuje naruszeniami danych, których można było uniknąć. - Odporność na phishing

Innym problemem jest brak spójnych szkoleń w zakresie bezpieczeństwa w rozproszonych konfiguracjach, co naraża pracowników na ataki phishingowe. Scentralizowany system IAM może zapewnić spójne szkolenia i zasoby, znacznie zmniejszając ryzyko stania się ofiarą takich ataków.

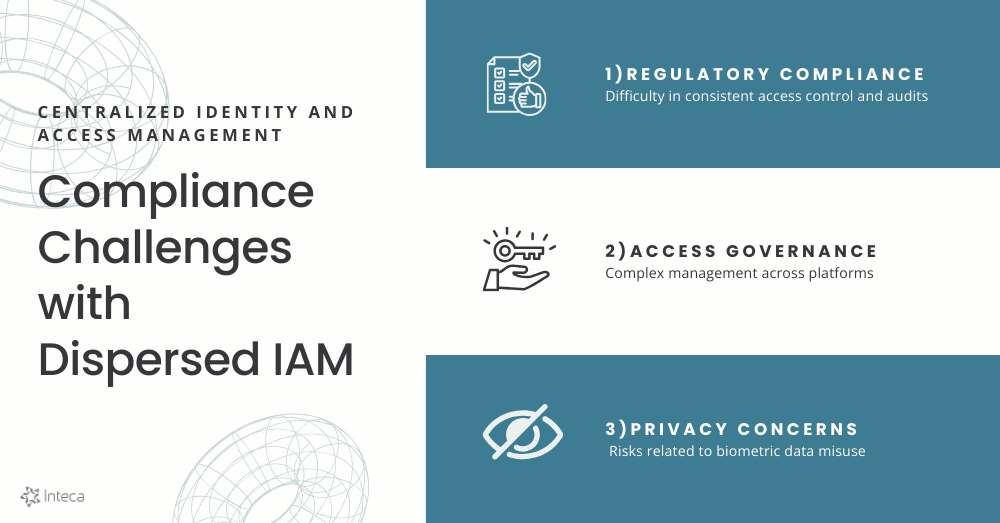

Wyzwania związane z zapewnieniem zgodności

Compliance może być polem minowym dla organizacji działających z rozproszonym IAM. Oto przeszkody, które mogą napotkać:

- Zgodność

Nadążanie za przepisami, takimi jak GDPR, HIPAA i PCI DSS, to nie lada wyczyn. Rozproszone systemy IAM mogą komplikować działania związane z przestrzeganiem przepisów, często skutkując niespójnymi kontrolami dostępu i niekompletnymi ścieżkami audytu, które mogą wymagać kontroli ze strony organów regulacyjnych. - Zarządzanie dostępem

Zarządzanie prawami dostępu na wielu platformach często powoduje problemy z zarządzaniem, zwiększając ryzyko niezgodności. Organizacje muszą wdrożyć solidne ramy zarządzania dostępem, aby skutecznie monitorować uprawnienia użytkowników. - Obawy dotyczące prywatności

Rozwój systemów uwierzytelniania biometrycznego, takich jak indyjski Aadhaar, wzbudził poważne obawy dotyczące prywatności w związku z możliwym niewłaściwym wykorzystaniem danych wrażliwych². Organizacje muszą upewnić się, że ich systemy IAM są zgodne z przepisami dotyczącymi prywatności, aby uniknąć pułapek prawnych.

Zagrożenia związane z centralną bazą danych

Chociaż scentralizowane systemy IAM mają swoje zalety, mają również własny zestaw luk w zabezpieczeniach. Oto kilka zagrożeń związanych z centralnymi bazami danych:

- Pojedynczy punkt awarii

Scentralizowane systemy są często głównymi celami cyberataków. Udane naruszenie może umożliwić atakującym dostęp do wszystkich danych użytkownika, powodując poważne szkody finansowe i wizerunkowe dla organizacji. - Problemy ze skalowalnością

Wraz z rozwojem organizacji, ich scentralizowany IAM musi dotrzymać kroku. Systemy, które nie zostały zaprojektowane z myślą o skalowaniu, mogą zmagać się ze zwiększonymi wymaganiami użytkowników i różnorodnymi potrzebami w zakresie dostępu, co skutkuje wąskimi gardłami wydajności.

Podsumowując, chociaż rozproszone systemy IAM mogą oferować elastyczność, wprowadzają znaczące ryzyko, z którym organizacje muszą ostrożnie zarządzać. Scentralizowana strategia IAM zwiększa bezpieczeństwo i upraszcza działania związane z zapewnianiem zgodności, ostatecznie chroniąc zasoby i zmniejszając nieoczekiwane wydatki.

Oceny ryzyka IAM

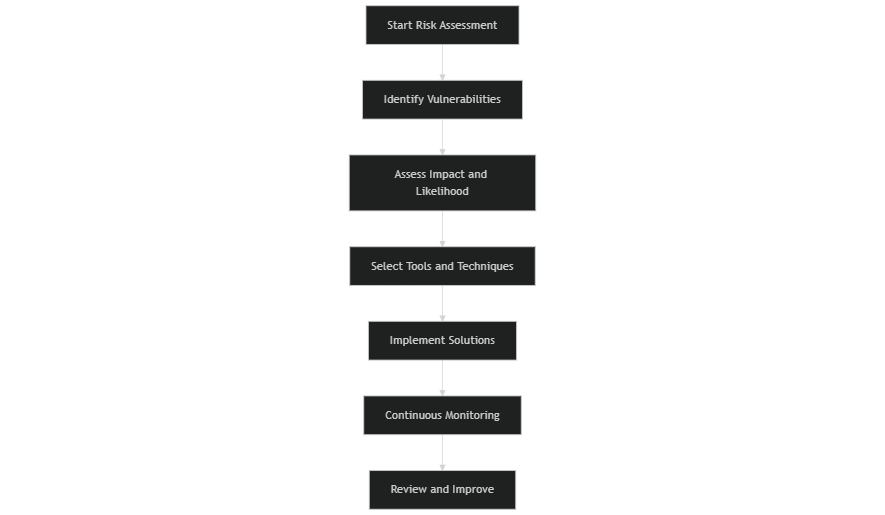

Ramy oceny ryzyka

Przeprowadzanie dokładnych ocen ryzyka pozwala wskazać luki w zabezpieczeniach i określić ilościowo ryzyko w zarządzaniu tożsamością. Oto jak podchodzę do tego procesu:

- Identyfikowanie luk w zabezpieczeniach

– Zacznij od zmapowania wszystkich komponentów IAM, które obejmują role użytkowników, punkty dostępowe i wszelkie integracje innych firm. Zapewnia to kompleksowe zrozumienie systemu.

– Dokładnie przejrzyj uprawnienia dostępu i zidentyfikuj nadmierne uprawnienia lub błędne konfiguracje, które mogą zagrozić Twojej organizacji.

– Korzystaj ze zautomatyzowanych narzędzi do skanowania w poszukiwaniu luk w zabezpieczeniach, takich jak przestarzałe oprogramowanie i słabe zasady dotyczące haseł, co pozwala na proaktywne rozwiązywanie tych problemów. - Ocena wpływu i prawdopodobieństwa

– Następnie oceń, w jaki sposób zidentyfikowane luki w zabezpieczeniach mogą wpłynąć na operacje organizacji, integralność danych i stan zgodności. Zasadnicze znaczenie ma rozpoznanie potencjalnego wpływu tych luk w zabezpieczeniach.

– Stosowanie metod jakościowych i ilościowych w celu oceny prawdopodobieństwa wystąpienia każdego ryzyka w oparciu o dane historyczne i benchmarki branżowe.

| luki w zabezpieczeniach | Poziom | Poziom prawdopodobieństwa |

|---|---|---|

| Nadmierne uprawnienia | Wysoki | Średni |

| Słabe zasady | Średni | Wysoki |

| w integracji innych firm | Wysoki | Niski |

Narzędzia i techniki

Skuteczna ocena ryzyka związanego z IAM wymaga odpowiednich narzędzi i technik. Oto, co polecam:

- Regularne oceny i audyty

- Stwórz regularny harmonogram ocen ryzyka i audytów, aby konsekwentnie monitorować swoje systemy IAM. Regularne kontrole mogą wykryć problemy, zanim dojdzie do ich eskalacji.

- Zautomatyzowane narzędzia do zapewniania zgodności mogą usprawnić proces audytu, ułatwiając szybką identyfikację rozbieżności i zagrożeń.

- Rozwiązania do wykrywania zagrożeń wewnętrznych

- Wdrażaj rozwiązania, które monitorują zachowania użytkowników i wzorce dostępu, aby wcześnie wykrywać potencjalne zagrożenia wewnętrzne.

- Korzystaj z narzędzi analitycznych z uczeniem maszynowym, aby identyfikować anomalie w aktywności użytkowników, co może pomóc w wykrywaniu niewłaściwych lub przejętych kont.

Przestrzeganie tych ustrukturyzowanych ram i korzystanie z tych narzędzi umożliwia organizacjom kompleksowe zrozumienie zagrożeń związanych z IAM, co wspiera skuteczne podejmowanie decyzji dotyczących scentralizowanych strategii IAM.

Najlepsze praktyki w zakresie przeprowadzania ocen ryzyka IAM

Skuteczna ocena ryzyka związanego z IAM wymaga przestrzegania najlepszych praktyk. Oto praktyczne kroki, które należy wykonać:

Ustal jasny zakres

- Definiowanie granic oceny

– Zaplanuj, które systemy, aplikacje i dane zostaną uwzględnione w Twojej ocenie. Ta przejrzystość umożliwia ukierunkowany i usprawniony proces oceny.

– Ponadto należy wziąć pod uwagę wymagania prawne i dotyczące zgodności specyficzne dla Twojej organizacji, aby zapewnić kompleksową ochronę. - Angażowanie interesariuszy

– Już na wczesnym etapie zaangażuj kluczowych interesariuszy z działów IT, zabezpieczeń i biznesowych. Ich różnorodne spostrzeżenia mogą sprzyjać współpracy i usprawniać proces oceny, ponieważ IAM wpływa na różne funkcje w organizacji.

Korzystaj z kompleksowych metodologii

-

Ramy oceny ryzyka

- Niezbędne jest przyjęcie ustalonych ram, takich jak NIST lub ISO 27001. Ramy te zapewniają ustrukturyzowane podejście do skutecznego identyfikowania i ograniczania ryzyka.

- Dostosuj te struktury tak, aby pasowały do unikatowego kontekstu i potrzeb Twojej organizacji.

-

Analiza ilościowa i jakościowa

- Wykorzystanie zarówno ocen ilościowych (np. skutków finansowych), jak i jakościowych (np. utrata reputacji) zapewnia wszechstronny obraz związanego z nimi ryzyka.

- Wdrażaj systemy punktacji, aby ustalać priorytety zagrożeń na podstawie ich prawdopodobieństwa i wpływu, co pomaga w podejmowaniu świadomych decyzji.

Ciągłe doskonalenie

-

Regularne przeglądy

- Regularnie planuj przeglądy ocen ryzyka IAM. Pozwala to skutecznie dostosowywać się do zmian w technologii, zagrożeniach i operacjach biznesowych.

- Ustanów pętlę informacji zwrotnej, która uwzględnia wnioski wyciągnięte z poprzednich ocen w celu udoskonalenia przyszłych ocen.

-

Szkolenia i podnoszenie świadomości

- Przeprowadzaj szkolenia dla pracowników, kładąc nacisk na najlepsze praktyki IAM i krytyczne znaczenie środków bezpieczeństwa. To proaktywne podejście pomaga w identyfikacji potencjalnych zagrożeń na wczesnym etapie.

| Dobra praktyka | Opis | Korzyści |

|---|---|---|

| Jasny zakres | Określ granice i zaangażuj interesariuszy | Ukierunkowane oceny |

| Kompleksowa metodologia | Wykorzystanie frameworków i podwójnej analizy | Holistyczne zrozumienie ryzyka |

| Ciągłe doskonalenie | Regularne przeglądy i szkolenia | Zdolność adaptacji i zwiększone bezpieczeństwo |

Wdrożenie tych najlepszych praktyk umożliwia organizacjom zwiększenie wydajności i skuteczności ocen ryzyka IAM. Takie podejście skutecznie identyfikuje luki w zabezpieczeniach i ułatwia podejmowanie świadomych decyzji dotyczących scentralizowanej strategii IAM.

Ukryte koszty rozproszonego IAM

Chociaż rozproszone systemy zarządzania tożsamością i dostępem (IAM) mogą oferować pewne korzyści, często ukrywają znaczne koszty, które mogą negatywnie wpłynąć na kondycję finansową organizacji. W moim doświadczeniu z różnymi projektami IAM zaobserwowałem, jak nieoczekiwane wydatki mogą się kumulować i wpływać na wyniki finansowe. Dla specjalistów ds. bezpieczeństwa, dyrektorów ds. bezpieczeństwa informacji i kierowników projektów ważne jest, aby rozumieli te koszty podczas promowania scentralizowanych rozwiązań IAM.

Wydajność operacyjna

Problemy ze skalowalnością

W miarę jak organizacje wdrażają coraz bardziej zaawansowane systemy zarządzania tożsamością, często napotykają wyzwania związane ze skalowalnością. Rozproszone systemy IAM mogą powodować znaczne opóźnienia w miarę wzrostu wymagań użytkowników. Wykorzystanie rozwiązań opartych na sztucznej inteligencji może pomóc w sprostaniu tym wyzwaniom i poprawie wydajności zarządzania tożsamością.

Wyzwania związane z interoperacyjnością

Kolejnym wyzwaniem związanym z rozproszonym IAM jest trudność w osiągnięciu interoperacyjności, co może zwiększyć zarówno koszty integracji, jak i terminy. Gdy różne systemy nie komunikują się płynnie, organizacje mogą potrzebować dodatkowego oprogramowania pośredniczącego lub niestandardowych integracji, co zwiększa koszty operacyjne, których można było uniknąć dzięki bardziej ujednoliconemu podejściu.

Doświadczenie użytkownika

Fragmentaryczne środowisko IAM może niekorzystnie wpływać na doświadczenie użytkownika, powodując frustrację pracowników. Żonglowanie wieloma hasłami lub poruszanie się po kilku interfejsach może znacznie zmniejszyć produktywność. Ta nieefektywność często powoduje zwiększoną liczbę zgłoszeń do działu pomocy technicznej i niezadowolenie, co ostatecznie wpływa na ogólną wydajność.

Ogólne koszty administracyjne

Koszt błędnie skonfigurowanych zasad

Źle skonfigurowane zasady zarządzania dostępem i tożsamościami są częstymi problemami w systemach rozproszonych. Te błędy mogą spowodować nieautoryzowany dostęp lub naruszenia zgodności, co prowadzi do kosztownych działań naprawczych. Organizacje mogą ponosić koszty w wysokości do 1,5 miliona dolarów rocznie z powodu błędnych konfiguracji, w tym grzywien i utraconej produktywności.

Czas i zasoby na zarządzanie

Zarządzanie kilkoma systemami IAM często stwarza poważne wyzwania administracyjne. Zespoły ds. bezpieczeństwa często grzęzną w ręcznych zadaniach, takich jak aprowizacja użytkowników i egzekwowanie zasad, co drenuje zasoby i odwraca uwagę od bardziej strategicznych inicjatyw bezpieczeństwa. Scentralizowane podejście do zarządzania zasobami ludzkimi może usprawnić te procesy, umożliwiając zespołom skierowanie swojej energii na zadania o wyższej wartości.

| Opis | Potencjalny wpływ finansowy | |

|---|---|---|

| Problemy ze | Zwiększone koszty z powodu wąskich gardeł i nieefektywności | Wzrost kosztów operacyjnych nawet o 30% |

| Wyzwania związane z | Dodatkowe koszty integracji i opóźnienia czasowe | $100,000+ rocznie |

| Źle skonfigurowane zasady | Koszty związane z nieautoryzowanym dostępem i grzywny | Do 1,5 miliona dolarów rocznie |

| Ogólne koszty administracyjne | Drenaż zasobów wynikający z zarządzania wieloma systemami | $250,000+ utraconej produktywności |

Podsumowując, chociaż rozproszone systemy IAM zapewniają pewną elastyczność, ukryte koszty związane z nieefektywnością operacyjną i kosztami administracyjnymi mogą być znaczne. Przechodząc na scentralizowane rozwiązanie IAM, organizacje mogą ograniczyć te koszty, poprawić stan zabezpieczeń i poprawić ogólną wydajność operacyjną.

Najważniejsze wnioski

Scentralizowane systemy zarządzania tożsamością i dostępem (IAM) oferują znaczące korzyści, które organizacje powinny wziąć pod uwagę. Oto podsumowanie głównych punktów:

Korzyści ze scentralizowanego IAM

- Zwiększone bezpieczeństwo: Scentralizowana struktura IAM upraszcza egzekwowanie zasad bezpieczeństwa, zmniejszając ryzyko nieautoryzowanego dostępu i wycieków danych.

- Wydajność operacyjna: Uproszczenie obsługi administracyjnej użytkowników i zarządzania dostępem zmniejsza obciążenia administracyjne, poprawiając wydajność operacyjną.

Znaczenie bieżących ocen ryzyka

- Ciągłe monitorowanie: Regularne oceny ryzyka mają kluczowe znaczenie dla identyfikowania luk w zabezpieczeniach i dostosowywania się do pojawiających się zagrożeń.²

- Zapewnienie zgodności: Spójne oceny wspierają organizacje w spełnianiu standardów regulacyjnych, chroniąc je przed karami prawnymi.

Potrzeba proaktywnej strategii IAM

- Planowanie strategiczne: proaktywna strategia IAM umożliwia organizacjom przewidywanie wyzwań, wdrażanie terminowych korekt i skuteczne ograniczanie ryzyka.

- Inwestycja w technologię: Wykorzystanie zaawansowanych rozwiązań IAM, takich jak uwierzytelnianie wieloskładnikowe (MFA) i analityka behawioralna, nie tylko zwiększa bezpieczeństwo, ale także zwiększa wydajność operacyjną.

Referencje:

- AU10TIX, https://www.au10tix.com/news/identity-fraud-attacks-on-social-media-2024

- TechCrunch, https://techcrunch.com/2025/02/06/aadhaar-authentication-businesses-privacy-concerns/

- Organizations Face Scalability Challenges with Complex Identity Management Systems – SecurityWeek, https://www.securityweek.com/scalability-challenges-identity-management-systems/

Przekonaj się, dlaczego Keycloak może być najlepszym wyborem dla Twoich potrzeb związanych z logowaniem!