Systemy zarządzania tożsamością i dostępem (IAM) dla wielu instancji są przeznaczone do obsługi wielu niezależnych jednostek, zwanych najemcami, w ramach jednej struktury IAM. Ta architektura ma kluczowe znaczenie dla organizacji, które chcą efektywnie się skalować, umożliwiając każdemu najemcy oddzielenie danych i konfiguracji podczas udostępniania infrastruktury.

Systemy te umożliwiają wielu niezależnym podmiotom lub najemcom działanie w ramach jednego IAM. Chronią one dane każdego najemcy, a jednocześnie umożliwiają współużytkowanie infrastruktury, co upraszcza administrację i usprawnia współpracę między różnymi organizacjami.

Korzyści z systemów IAM dla wielu instancji

| Korzyść | Opis |

|---|---|

| Efektywność kosztowa | Minimalizuje koszty operacyjne dzięki wykorzystaniu współdzielonych zasobów, co skutkuje niższym całkowitym kosztem posiadania (TCO). |

| Zwiększone bezpieczeństwo | Wdraża silną kontrolę dostępu i jest zgodny z przepisami, takimi jak HIPAA. |

| Skalowalność | Umożliwia dodawanie nowych najemców, jednocześnie dostosowując się do różnych środowisk wdrożeniowych. |

| Efektywność operacyjna | Administratorzy czerpią korzyści z możliwości zarządzania wieloma najemcami za pomocą jednego interfejsu, co upraszcza operacje i minimalizuje obciążenia związane z zarządzaniem. |

| Adaptacji | Dostosowuje się do zmian w wymaganiach prawnych i politykach organizacyjnych. |

W tym przewodniku przyjrzymy się architekturze systemów IAM dla wielu dzierżawców, podkreślimy ich zalety i omówimy strategie, które sprawiają, że są one niezbędne dla Twojej firmy.

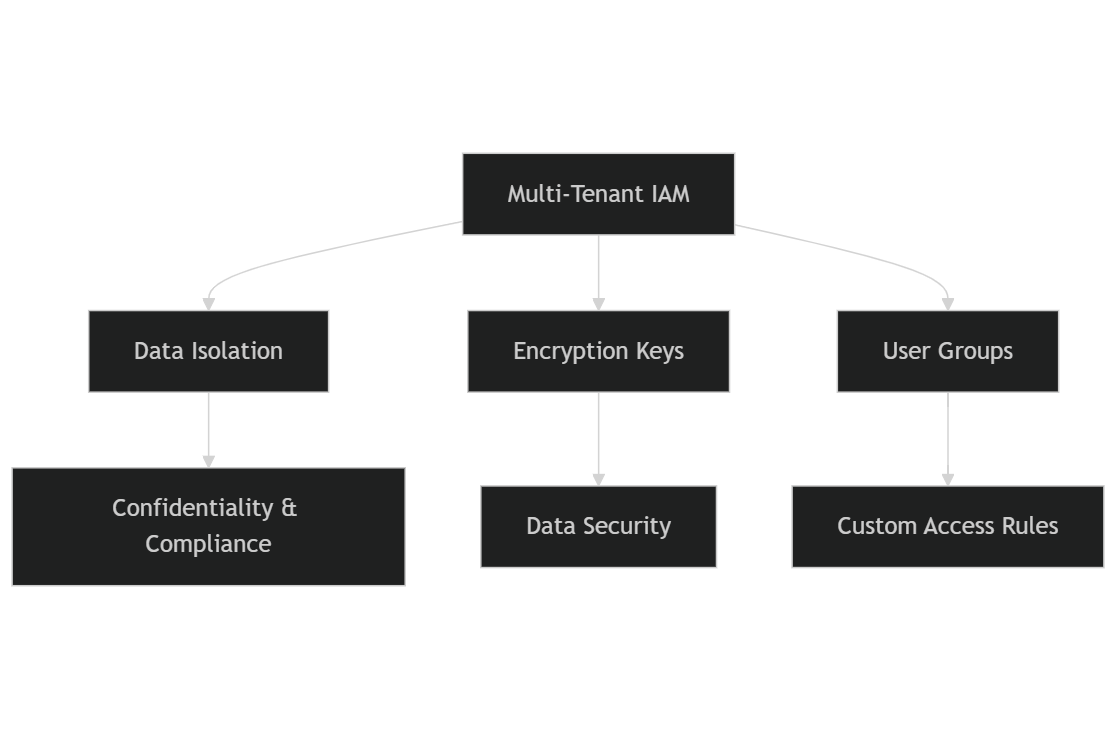

Kluczowe komponenty architektury IAM dla wielu dzierżawców

- Izolacja danych: Izolacja danych ma fundamentalne znaczenie dla architektury wielodostępnej, gwarantując, że dane każdego najemcy pozostają odrębne. Taka konstrukcja zapewnia poufność i integralność, jednocześnie zmniejszając ryzyko nieautoryzowanego dostępu, co jest niezbędne do zapewnienia zgodności z przepisami, takimi jak RODO i HIPAA.

- Klucze szyfrowania: Aby zwiększyć bezpieczeństwo, systemy z wieloma dzierżawcami używają unikatowych kluczy szyfrowania dla każdej dzierżawy. Takie podejście zwiększa ochronę danych, zapewniając, że nawet jeśli uzyskasz dostęp do danych, pozostają one zaszyfrowane i nieczytelne bez odpowiedniego klucza, co sprzyja tworzeniu godnego zaufania środowiska dla wszystkich najemców.

- Grupy użytkowników (dzierżawy): Grupy użytkowników mogą reprezentować różne organizacje, działy lub filie, z których każda ma dostosowane reguły dostępu. Ta funkcja jest niezbędna do dostosowywania środków bezpieczeństwa do określonych potrzeb organizacyjnych przy jednoczesnym promowaniu wspólnych działań wśród najemców.

Zalety architektury multi-tenant

- Scentralizowana kontrola: Administratorzy korzystają z możliwości zarządzania wieloma najemcami za pomocą jednego interfejsu, co upraszcza operacje i minimalizuje obciążenia związane z zarządzaniem.

- Zdecentralizowana administracja: Chociaż istnieje scentralizowany nadzór, najemcy mogą nadal zarządzać swoimi konkretnymi zadaniami, co ma kluczowe znaczenie dla organizacji o zróżnicowanej strukturze.

- Możliwość współpracy: Ta architektura zachęca do współpracy między różnymi domenami i partnerami zewnętrznymi, przy jednoczesnym zachowaniu rygorystycznych środków bezpieczeństwa.

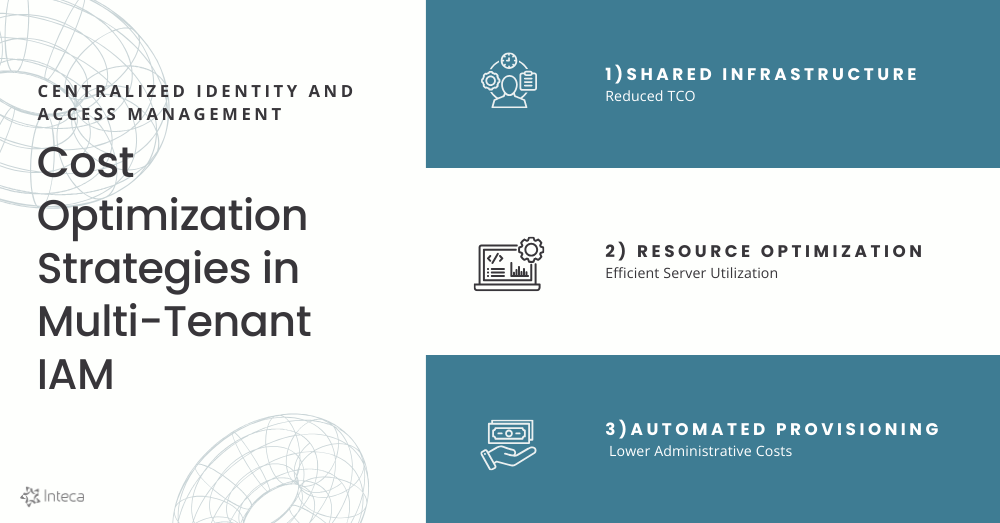

Dlaczego IAM dla wielu dzierżawców pozwala obniżyć koszty operacyjne i czas?

Systemy IAM dla wielu dzierżawców oferują znaczne oszczędności kosztów i wydajność operacyjną, które mogą fundamentalnie zmienić sposób funkcjonowania organizacji. Systemy te optymalizują wykorzystanie zasobów, umożliwiając firmom obniżenie całkowitego kosztu posiadania (TCO). Współdzieląc infrastrukturę, organizacje mogą mądrzej wydawać swoje zasoby finansowe, usprawniając swoje działania.

-

Opłacalność: Dzięki współdzielonej architekturze systemy IAM dla wielu dzierżawców obniżają koszty operacyjne, umożliwiając organizacjom współdzielenie zasobów, takich jak serwery i pamięć masowa. To podejście oparte na współpracy zmniejsza zapotrzebowanie na wiele instancji oprogramowania, co prowadzi do niższych kosztów kapitałowych, co ma kluczowe znaczenie dla wielu firm korzystających z modelu pojedynczej instancji.

-

Wydajność operacyjna: Systemy te upraszczają administrację, umożliwiając zespołom IT zarządzanie tożsamościami użytkowników i dostępem między różnymi najemcami za pośrednictwem jednego interfejsu. To usprawnienie oszczędza czas i zmniejsza liczbę błędów administracyjnych, prowadząc do zwiększenia produktywności w zarządzaniu uwierzytelnianiem i autoryzacją.

-

Zautomatyzowana aprowizacja: Kluczową cechą rozwiązań IAM dla wielu dzierżawców jest automatyzacja, która usprawnia wdrażanie i zwalnianie użytkowników. Szybkie przypisywanie i odbieranie praw dostępu zwiększa bezpieczeństwo i zgodność z przepisami, umożliwiając personelowi IT skoncentrowanie się na bardziej strategicznych projektach.

-

Techniki optymalizacji zasobów: Techniki takie jak nadmierna subskrypcja pomagają organizacjom efektywnie wykorzystywać zasoby bez poświęcania wydajności. Ta elastyczność ma kluczowe znaczenie dla obsługi zmieniających się obciążeń i prowadzi do dodatkowych oszczędności kosztów.

W jaki sposób IAM dla wielu dzierżawców zwiększa bezpieczeństwo?

Organizacje powinny priorytetowo traktować zwiększone bezpieczeństwo i zgodność podczas korzystania z wielodostępnych systemów zarządzania tożsamością i dostępem (IAM). Moje doświadczenie z różnymi projektami zarządzania tożsamością i dostępem pokazuje, że systemy te mają solidne funkcje, które chronią wrażliwe dane i zapewniają zgodność z ramami regulacyjnymi.

-

Solidna kontrola dostępu: Systemy IAM dla wielu dzierżawców oferują szczegółową kontrolę dostępu, która umożliwia organizacjom określanie precyzyjnych uprawnień na podstawie ról użytkowników. Ten poziom szczegółowości zapewnia, że tylko upoważniony personel może uzyskać dostęp do poufnych danych, co znacznie ogranicza ryzyko związane z nieautoryzowanym dostępem.

-

Integralność i poufność danych: Dzięki wdrożeniu technik izolacji danych systemy te utrzymują integralność i poufność danych każdego najemcy. Ta separacja jest nie tylko najlepszą praktyką; jest to niezbędne do zapewnienia zgodności z przepisami, takimi jak RODO i HIPAA, które wymagają rygorystycznych środków ochrony danych.

-

Audyty i monitorowanie bezpieczeństwa: Ciągłe monitorowanie i częste audyty bezpieczeństwa są niezbędne do zapewnienia skutecznych środków bezpieczeństwa. Procesy te pomagają identyfikować luki w zabezpieczeniach i zapewniać zgodność ze standardami branżowymi, zwiększając zaufanie zarówno wśród klientów, jak i interesariuszy.

-

Przepisy dotyczące zgodności: Zaprojektowane z myślą o obsłudze różnych przepisów dotyczących zgodności, systemy IAM dla wielu dzierżawców umożliwiają organizacjom łatwe poruszanie się po złożonych środowiskach prawnych. Ta funkcja jest szczególnie ważna w opiece zdrowotnej i finansach, gdzie zgodność z przepisami jest obowiązkowa i często wiąże się ze ścisłymi protokołami uwierzytelniania.

-

Zarządzanie danymi wrażliwymi: Zaawansowane funkcje, takie jak maskowanie danych i szyfrowanie, umożliwiają organizacjom efektywne zarządzanie poufnymi danymi. Praktyki te nie tylko zwiększają prywatność, ale także pomagają organizacjom zachować zgodność z przepisami dotyczącymi suwerenności danych, chroniąc informacje użytkowników przed potencjalnymi naruszeniami dzięki solidnym mechanizmom uwierzytelniania i autoryzacji.

Niedawne dyskusje w branży podkreślają pilną potrzebę wprowadzenia silnych praktyk zarządzania tożsamością. W raporcie CSO z 4 marca 2025 r. wyraźnie stwierdzono, że źle skonfigurowane systemy zarządzania dostępem stanowią poważne zagrożenie dla bezpieczeństwa globalnych przedsiębiorstw. Podkreśla to potrzebę solidnych rozwiązań IAM, które koncentrują się na bezpieczeństwie i zgodności z przepisami w celu ochrony przed rosnącymi zagrożeniami cybernetycznymi.

Skalowalność zarządzania dostępem i tożsamościami dla wielu dzierżawców

Systemy zarządzania tożsamością i dostępem (IAM) dla wielu dzierżawców oferują kluczową skalowalność i elastyczność, umożliwiając organizacjom efektywne zarządzanie rozwojem i transformacją. Skalowalność tych systemów pozwala firmom łatwo dodawać nowych najemców i płynnie radzić sobie ze zmieniającymi się wymaganiami, co ma kluczowe znaczenie dla organizacji, które chcą się rozwijać lub dostosowywać.

Różne środowiska wdrożeniowe

Rozwiązania IAM dla wielu dzierżawców są wszechstronne i mogą być wdrażane w różnych środowiskach, w tym:

– Chmura publiczna: To środowisko zwiększa skalowalność systemów dla wielu najemców, umożliwiając im efektywną obsługę wielu najemców.

– Chmura prywatna: Organizacje, które priorytetowo traktują bezpieczeństwo danych, mogą skorzystać z konfiguracji chmury prywatnej, która zapewnia dedykowane zasoby do ochrony poufnych informacji.

– Chmury hybrydowe: To podejście oferuje strategiczną mieszankę, umożliwiając organizacjom wykorzystanie zasobów chmury publicznej i prywatnej w oparciu o określone wymagania.

Podejścia oparte na wielu dzierżawcach baz danych

Implementacja różnych strategii wielodostępności baz danych jest niezbędna do efektywnego zarządzania danymi w systemach IAM:

1. Tabele udostępnione: Ta metoda umożliwia wielu dzierżawcom korzystanie z tych samych tabel bazy danych, co ułatwia zarządzanie, ale wymaga szczególnej uwagi, aby zapewnić izolację danych w celu zapewnienia prywatności.

2. Oddzielne schematy: Każdy najemca działa w ramach własnego schematu we współdzielonej bazie danych, zachowując równowagę między izolacją a łatwością zarządzania.

3. Oddzielne bazy danych: Takie podejście zapewnia najwyższy poziom izolacji danych, ponieważ każdy najemca ma własną bazę danych. Może to jednak skomplikować zarządzanie.

Strategie skalowania

Wraz z rozwojem firm rośnie zapotrzebowanie na skuteczne rozwiązania do zarządzania tożsamością. W mojej pracy z klientami zajmującymi się zarządzaniem tożsamością i dostępem zaobserwowałem, że systemy IAM dla wielu dzierżawców wykorzystują różne strategie, aby sprostać rosnącym wymaganiom w zakresie wydajności i niezawodności:

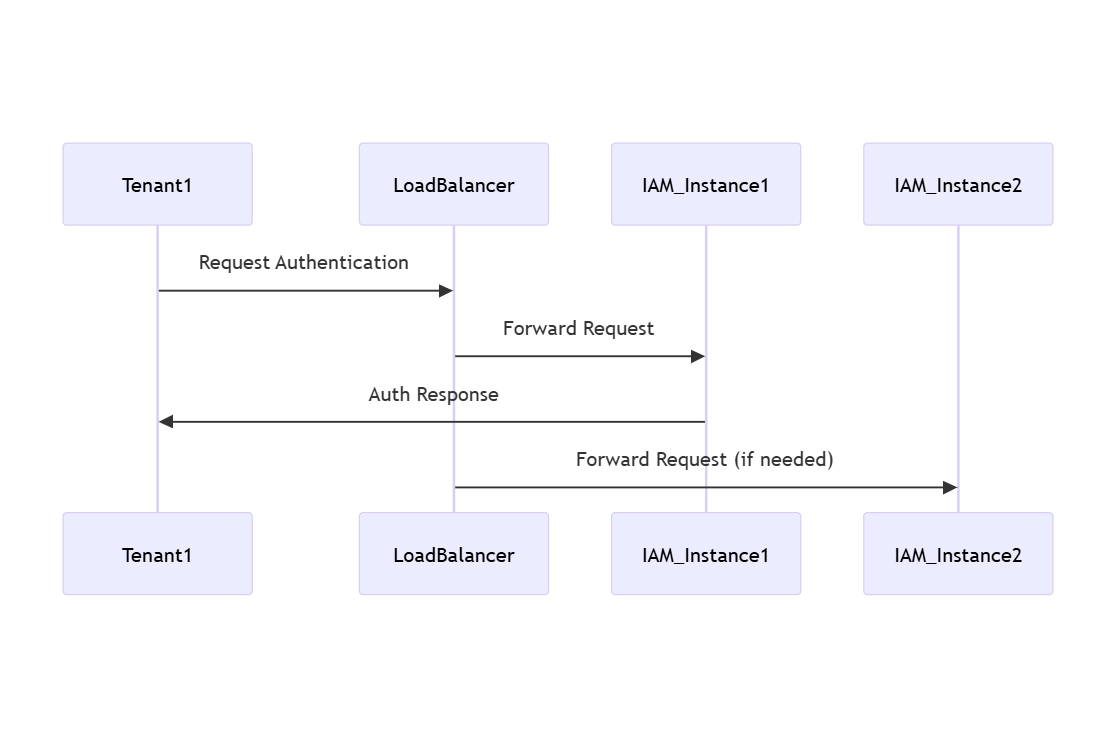

1. Skalowanie poziome

Skalowanie w poziomie oznacza dodawanie większej liczby wystąpień usług w celu bardziej równomiernego udostępniania obciążenia. Takie podejście sprawdza się dobrze w konfiguracjach z wieloma dzierżawcami, ułatwiając firmom dodawanie nowych najemców bez poświęcania wydajności. Wdrożenie wielu instancji IAM pomaga organizacjom zarządzać żądaniami użytkowników i utrzymuje reakcję systemu.

2. Równoważenie obciążenia

Równoważenie obciążenia pomaga zoptymalizować sposób wykorzystania zasobów na serwerach. Kieruje ruch użytkowników do serwerów o mniejszym obciążeniu, zapobiegając przeciążeniu któregokolwiek z serwerów. Ta metoda poprawia wydajność i niezawodność systemu, zmniejszając ryzyko przeciążenia serwera i przestojów. Implementacja modułów równoważenia obciążenia w rozwiązaniach IAM dla wielu dzierżawców przyczynia się do bezproblemowego doświadczenia użytkownika, nawet w okresach wzmożonego ruchu.

Interesuje Cię IAM dla wielu dzierżawców?

3. Złożoność alokacji zasobów

Poruszanie się po zarządzaniu zasobami w systemie z wieloma instancjami może być skomplikowane, biorąc pod uwagę zróżnicowane potrzeby różnych najemców. Efektywna alokacja zasobów jest kluczem do zapewnienia każdemu najemcy potrzebnych zasobów w oparciu o ich użycie. Dynamiczna alokacja zasobów i analizy predykcyjne pomagają organizacjom optymalizować zasoby i utrzymywać stałą wydajność dla wszystkich najemców.

4. Pojawiające się problemy związane z bezpieczeństwem

Strategie skalowania mogą również wprowadzać nowe wyzwania związane z bezpieczeństwem. W miarę jak systemy stają się coraz bardziej wzajemnie połączone, zwiększa się potencjał luk w zabezpieczeniach, co wymaga wdrożenia solidnych środków bezpieczeństwa. Organizacje muszą skupić się na środkach bezpieczeństwa, takich jak szyfrowanie, ścisła kontrola dostępu i regularne audyty, aby chronić wrażliwe dane podczas skalowania IAM. Stawiając czoła tym nowym wyzwaniom związanym z bezpieczeństwem, organizacje mogą się rozwijać bez naruszania integralności danych i zgodności z przepisami.

Zdolność adaptacji wielu najemców

Zdolność adaptacji w systemach zarządzania tożsamością i dostępem (IAM) dla wielu dzierżawców umożliwia organizacjom szybkie dostosowanie się do nowych wymagań prawnych i polityk wewnętrznych. Ta elastyczność ma kluczowe znaczenie w stale zmieniającym się otoczeniu regulacyjnym, w którym wymagania dotyczące zgodności mogą ulec zmianie w dowolnym momencie.

- Zgodność z przepisami — systemy te zostały zaprojektowane tak, aby łatwo dostosować się do nowych ram prawnych. Obejmują one funkcje, które umożliwiają organizacjom szybkie dostosowywanie kontroli dostępu i praktyk zarządzania danymi w celu spełnienia zmieniających się przepisów o ochronie danych.

- Rozwiązania zorientowane na użytkownika — koncentrując się na doświadczeniu użytkownika, systemy IAM dla wielu instancji oferują dostosowane rozwiązania dostępowe, które poprawiają zgodność z przepisami i zwiększają zadowolenie użytkowników. To skupienie pozwala użytkownikom na płynne poruszanie się po systemie przy jednoczesnym przestrzeganiu niezbędnych protokołów bezpieczeństwa.

Wyraźnym przykładem tej zdolności adaptacyjnej jest agencja informatyczna Pentagonu, która opracowuje usprawnione rozwiązanie w zakresie tożsamości w celu usprawnienia cyfrowej weryfikacji i dostępu w sektorach wojskowych. Inicjatywa ta odzwierciedla rosnący trend w kierunku ujednoliconych i elastycznych rozwiązań do zarządzania tożsamością w sektorze publicznym i prywatnym (Defense One, luty 2025 r.).

Najważniejsze wnioski

Zalety wielodostępnych systemów zarządzania tożsamością i dostępem (IAM) są niezbędne dla organizacji, które chcą zoptymalizować zarządzanie tożsamością. Oto najważniejsze wnioski:

- Efektywność kosztowa: Korzystanie ze współdzielonej infrastruktury może znacznie obniżyć koszty operacyjne i obniżyć całkowity koszt posiadania (TCO).

- Ulepszone wrażenia użytkownika: Usprawniona administracja i zautomatyzowane procesy ułatwiają użytkownikom poruszanie się po systemie, co prowadzi do większego zadowolenia i lepszej produktywności.

- Skalowalność: Systemy te mogą łatwo dodawać nowych najemców, co pozwala na rozwój bez wpływu na wydajność.

- Wydajność operacyjna: Scentralizowana kontrola upraszcza zadania związane z zarządzaniem, dzięki czemu zespoły IT mogą skoncentrować się na ważniejszych projektach zamiast na codziennych operacjach.

Dowiedz się, w jaki sposób zarządzanie dostępem i tożsamościami dla wielu instancji może zapewnić bezpieczne i skalowalne zarządzanie tożsamościami