Ponieważ organizacje nadal rozszerzają swoją obecność w Internecie i w coraz większym stopniu polegają na usługach opartych na chmurze, znaczenie solidnych i bezpiecznych systemów zarządzania tożsamością i dostępem (IAM) nigdy nie było większe. Jednym z popularnych rozwiązań w tej przestrzeni jest Keycloak, platforma IAM o otwartym kodzie źródłowym opracowana przez Red Hat. Dzięki bogatemu zestawowi funkcji i dodatkowym korzyściom płynącym z usług zarządzanych, takich jak ta oferowana przez Inteca, Keycloak stał się najlepszym wyborem dla wielu organizacji. Jednak Keycloak może nie być najlepszym rozwiązaniem dla każdej organizacji, dlatego ważne jest, aby zbadać jego alternatywy. W tym poście na blogu zagłębimy się w świat alternatyw Keycloak, omawiając ich zalety i wady oraz porównanie ich z samym Keycloak.

Wprowadzenie do Keycloak i jego roli w zarządzaniu tożsamością

Co to jest Keycloak?

Keycloak to rozwiązanie IAM typu open source, które zapewnia kompleksowy zestaw funkcji, w tym logowanie jednokrotne (SSO), uwierzytelnianie wieloskładnikowe (MFA) i federację użytkowników. Opracowany przez Red Hat Keycloak upraszcza zarządzanie tożsamościami użytkowników i uprawnieniami dostępu w różnych aplikacjach i usługach. Jest znany ze swojej elastyczności, rozszerzalności i łatwości integracji z szeroką gamą platform i protokołów.

Podstawowe funkcje Keycloak

Keycloak oferuje bogaty zestaw funkcji, które zaspokajają potrzeby nowoczesnych organizacji. Niektóre z jego podstawowych funkcji to:

- Single Sign-On (SSO): Keycloak umożliwia użytkownikom jednokrotne zalogowanie się i uzyskanie dostępu do wielu aplikacji i usług bez konieczności ponownego uwierzytelniania.

- Uwierzytelnianie wieloskładnikowe (MFA): Keycloak obsługuje różne metody uwierzytelniania wieloskładnikowego, dodając dodatkową warstwę zabezpieczeń do uwierzytelniania użytkowników.

- Federacja użytkowników: Keycloak może łatwo integrować się z zewnętrznymi bazami danych użytkowników, takimi jak LDAP lub Active Directory, umożliwiając organizacjom centralizację zarządzania użytkownikami.

- Logowanie społecznościowe: Keycloak umożliwia użytkownikom uwierzytelnianie za pomocą kont w mediach społecznościowych, upraszczając proces logowania.

- Kontrola dostępu oparta na rolach (RBAC): Keycloak zapewnia elastyczny i szczegółowy model uprawnień, umożliwiając organizacjom efektywne definiowanie ról i uprawnień oraz zarządzanie nimi.

Usługa Keycloak zarządzana przez Inteca

Keycloak stał się jeszcze bardziej atrakcyjny dzięki wprowadzeniu usług zarządzanych, takich jak ten oferowany przez Inteca. Ta usługa eliminuje konieczność samodzielnego zarządzania infrastrukturą, aktualizacjami i zabezpieczeniami przez organizacje. Zarządzana usługa Keycloak firmy Inteca zapewnia wysoką dostępność, skalowalność i ciągłe wsparcie, dzięki czemu firmy mogą skupić się na swojej podstawowej działalności, jednocześnie ciesząc się korzyściami płynącymi z potężnego rozwiązania IAM.

Tabela porównawcza alternatyw dla keycloaków dla rozwiązań IAM

| Funkcja / Platforma | Keycloak | Auth0 | Okta | Azure AD | Gluu Server | Ping Identity |

|---|---|---|---|---|---|---|

| Open-source | ✅ | ❌ | ❌ | ❌ | ✅ | ❌ |

| Usługi rejestracji jednokrotnej | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| MFA | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Logowanie społecznościowe | ✅ | ✅ | ✅ | ✅ | ❌ | ✅ |

| Federacja użytkowników | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Ceny (poziom podstawowy) | Wolny | Płatne (wielopoziomowe) | Płatne (wielopoziomowe) | Płatne (na użytkownika) | Wolny | Płatny |

| Łatwość użycia | Umiarkowany | Łatwy | Łatwy | Umiarkowany | Kompleks | Umiarkowany |

| Opcja zarządzana przez Inteca | ✅ | ❌ | ❌ | ❌ | ❌❌ |

Interesuje Cię usługa zarządzana Keycloak?

Ocena alternatyw dla Keycloak

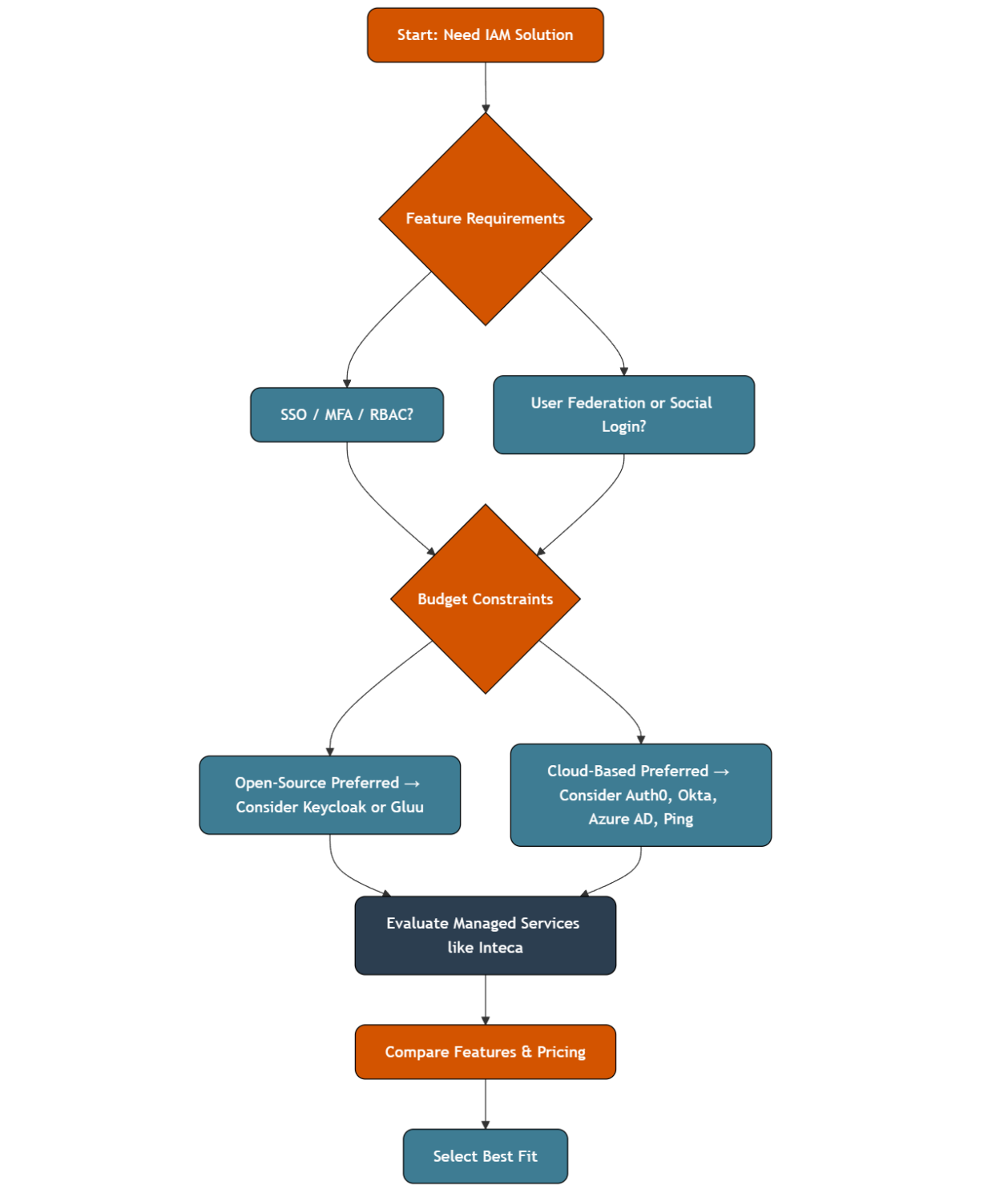

Kryteria wyboru rozwiązania do zarządzania tożsamością

Oceniając alternatywy dla Keycloak, ważne jest, aby wziąć pod uwagę kilka czynników, aby określić, które rozwiązanie najlepiej odpowiada potrzebom Twojej organizacji. Czynniki te obejmują:

- Zestaw funkcji: Upewnij się, że alternatywa oferuje funkcje wymagane przez organizację, takie jak logowanie jednokrotne, uwierzytelnianie wieloskładnikowe, federacja użytkowników, logowanie społecznościowe i kontrola dostępu oparta na rolach.

- Łatwość użycia: Oceń, jak przyjazny dla użytkownika i intuicyjny jest interfejs platformy, ponieważ wpłynie to na efektywność zarządzania tożsamościami i dostępem.

- Integracje: Upewnij się, że alternatywa obsługuje bezproblemową integrację z istniejącymi systemami, aplikacjami i usługami Twojej organizacji.

- Skalowalność: Oceń, czy rozwiązanie można skalować, aby sprostać przyszłemu wzrostowi i zmieniającym się potrzebom organizacji.

- Zabezpieczenia: Określ poziom zabezpieczeń zapewniany przez alternatywę, w tym szyfrowanie, zgodność ze standardami branżowymi i regularne aktualizacje zabezpieczeń.

- Koszt: Porównaj modele cenowe różnych alternatyw, biorąc pod uwagę opłaty licencyjne, koszty pomocy technicznej i wszelkie dodatkowe wydatki.

Najlepsze alternatywy dla keycloaków

Chociaż Keycloak, zwłaszcza w połączeniu z usługami zarządzanymi Inteca, jest doskonałym wyborem dla wielu organizacji, konieczne jest zbadanie innych rozwiązań, aby podjąć świadomą decyzję. Oto niektóre z najlepszych alternatyw dla Keycloak, które warto rozważyć:

Auth0 – kompleksowa platforma tożsamości

Auth0 to popularna platforma do zarządzania tożsamością, która oferuje szeroki zakres funkcji, takich jak SSO, MFA i logowanie społecznościowe. Zapewnia przyjazny dla użytkownika interfejs i obszerną dokumentację, dzięki czemu jest łatwy do wdrożenia i zarządzania. Warto jednak zauważyć, że model cenowy Auth0 może nie być odpowiedni dla każdej organizacji, szczególnie tej z dużą liczbą użytkowników.

Okta — rozwiązanie do zarządzania tożsamościami w chmurze

Okta to oparte na chmurze rozwiązanie IAM, które oferuje funkcje, takie jak logowanie jednokrotne, uwierzytelnianie wieloskładnikowe i aprowizacja użytkowników. Bezproblemowo integruje się z różnymi aplikacjami i usługami i jest znany z łatwości obsługi i skalowalności. Główną wadą Okta jest jej model cenowy, który może być problemem dla mniejszych organizacji lub tych z ograniczonymi budżetami.

Microsoft Azure Active Directory — zarządzanie tożsamościami na poziomie przedsiębiorstwa

Microsoft Azure Active Directory (Azure AD) to rozwiązanie zarządzania dostępem i tożsamościami na poziomie przedsiębiorstwa, które oferuje logowanie jednokrotne, uwierzytelnianie wieloskładnikowe i kontrolę dostępu opartą na rolach. Łatwo integruje się z innymi usługami firmy Microsoft i zapewnia solidne funkcje bezpieczeństwa. Model cenowy usługi Azure AD jest oparty na poszczególnych użytkownikach, co może być istotnym czynnikiem dla organizacji z dużą bazą użytkowników.

Gluu Server — platforma tożsamości typu open source

Gluu Server to platforma IAM typu open source, która zapewnia logowanie jednokrotne, uwierzytelnianie wieloskładnikowe i federację użytkowników. Oferuje wysoki poziom dostosowywania i elastyczności, co czyni go doskonałą opcją dla organizacji o określonych wymaganiach. Jednak Gluu Server może mieć bardziej stromą krzywą uczenia się i wymagać więcej zasobów do wdrożenia w porównaniu z innymi alternatywami.

Ping Identity – elastyczna i skalowalna opcja

Ping Identity to rozwiązanie IAM, które oferuje SSO, MFA i szeroki zakres integracji. Jest znany ze swojej elastyczności i skalowalności, dzięki czemu nadaje się dla organizacji różnej wielkości. Jednak model cenowy Ping Identity może być problemem dla niektórych organizacji, szczególnie mniejszych firm lub tych o napiętych budżetach.

Porównujesz alternatywy dla Keycloak?

Porównanie alternatyw dla keycloaków

Aby podjąć świadomą decyzję, konieczne jest porównanie funkcji, cen i doświadczenia użytkownika alternatyw Keycloak.

Porównanie funkcji: Keycloak vs. Auth0 vs. Okta vs. Azure AD vs. Gluu vs. Ping Identity

Chociaż wszystkie te rozwiązania IAM oferują podstawowe funkcje, takie jak logowanie jednokrotne, uwierzytelnianie wieloskładnikowe i federacja użytkowników, mogą występować różnice w ich implementacji, dodatkowych funkcjach i opcjach dostosowywania. Pamiętaj, aby ocenić każdą alternatywę na podstawie konkretnych wymagań organizacji.

Porównanie cen: jak kształtują się koszty dla każdej alternatywy

Porównanie modeli cenowych Keycloak i jego alternatyw ma kluczowe znaczenie dla organizacji dbających o budżet. Należy pamiętać, że całkowity koszt posiadania może obejmować opłaty licencyjne, koszty pomocy technicznej oraz wszelkie dodatkowe wydatki związane z wdrożeniem i utrzymaniem.

Doświadczenie użytkownika i łatwość wdrożenia

Łatwość użycia i implementacji rozwiązania IAM może znacząco wpłynąć na ogólne środowisko i wydajność zarządzania tożsamościami i dostępem. Porównując Keycloak i jego alternatywy, weź pod uwagę takie czynniki, jak intuicyjność interfejsu użytkownika, jakość dokumentacji i dostępność zasobów pomocy technicznej.

Dokonywanie właściwego wyboru dla Twojej organizacji

Wybór najbardziej odpowiedniego rozwiązania IAM dla Twojej organizacji wymaga dokładnej oceny Twoich potrzeb i starannej oceny dostępnych opcji.

Ocena potrzeb organizacji w zakresie zarządzania tożsamościami

Przed wyborem alternatywy dla Keycloak ważne jest, aby jasno określić potrzeby organizacji w zakresie zarządzania tożsamością. Zastanów się nad poniższymi pytaniami:

- Jakie funkcje są najważniejsze dla Twojej organizacji?

- Ilu użytkowników musisz obsłużyć i czy przewidujesz znaczny wzrost w przyszłości?

- Jakie aplikacje i usługi są potrzebne do integracji z rozwiązaniem IAM?

- Jakiego poziomu personalizacji i elastyczności potrzebujesz?

- Jaki jest Twój budżet na rozwiązanie IAM?

Czynniki, które należy wziąć pod uwagę przy wyborze alternatywy dla keycloaka

Po dokonaniu oceny potrzeb organizacji należy wziąć pod uwagę następujące czynniki podczas oceny alternatyw dla klawiatury:

- Zestaw funkcji: Upewnij się, że alternatywa oferuje funkcje wymagane przez organizację.

- Łatwość użycia: Oceń, jak przyjazny dla użytkownika i intuicyjny jest interfejs platformy.

- Integracje: Upewnij się, że alternatywa obsługuje bezproblemową integrację z istniejącymi systemami, aplikacjami i usługami Twojej organizacji.

- Skalowalność: Oceń, czy rozwiązanie można skalować, aby sprostać przyszłemu wzrostowi i zmieniającym się potrzebom organizacji.

- Zabezpieczenia: Określ poziom zabezpieczeń zapewniany przez alternatywę, w tym szyfrowanie, zgodność ze standardami branżowymi i regularne aktualizacje zabezpieczeń.

- Koszt: Porównaj modele cenowe różnych alternatyw, biorąc pod uwagę opłaty licencyjne, koszty pomocy technicznej i wszelkie dodatkowe wydatki.

Zapewnienie płynnego przejścia do wybranego rozwiązania

Po wybraniu najbardziej odpowiedniej alternatywy dla Keycloak dla Twojej organizacji, ważne jest, aby zaplanować i przeprowadzić płynne przejście. Proces ten może obejmować migrację danych użytkowników, konfigurację integracji, skonfigurowanie kontroli dostępu i przeszkolenie zespołu na nowej platformie. Pamiętaj, że dobrze przeprowadzone przejście może zminimalizować zakłócenia w działalności i zapewnić bezproblemowe środowisko użytkownika.

Wniosek: wybór najlepszej alternatywy dla keycloaka dla swoich potrzeb

Chociaż Keycloak, zwłaszcza w połączeniu z usługami zarządzanymi Inteca, jest doskonałym wyborem dla wielu organizacji, zbadanie alternatyw jest niezbędne do podjęcia świadomej decyzji. Oceniając potrzeby organizacji w zakresie zarządzania tożsamością, biorąc pod uwagę czynniki wymienione powyżej i porównując funkcje, ceny i wrażenia użytkownika różnych rozwiązań, możesz wybrać najlepszą alternatywę Keycloak, która spełni Twoje unikalne wymagania. Pamiętaj, że dobrze dobrane rozwiązanie IAM może znacznie zwiększyć bezpieczeństwo, wydajność i wygodę użytkownika Twojej organizacji, co czyni je kluczową inwestycją dla długoterminowego sukcesu Twojej organizacji.

Przekonaj się, dlaczego Keycloak może być najlepszym wyborem dla Twoich potrzeb związanych z tożsamością i dostępem!