Zauważyłem, że organizacje korzystające ze zdecentralizowanych systemów IAM często borykają się ze złożonością, dlatego rozwiązaniem tego wyzwania jest scentralizowane zarządzanie tożsamością. Organizacje stoją przed różnymi wyzwaniami, takimi jak aprowizacja użytkowników, luki w zabezpieczeniach, problemy ze zgodnością i wysokie obciążenie zarządzania. Dlatego tak ważne jest scentralizowane zarządzanie tożsamością, ponieważ zapewnia użytkownikom odpowiedni dostęp na wszystkich platformach.

Zdecentralizowane a scentralizowane systemy zarządzania tożsamością

Poniższa tabela przedstawia kluczowe cechy zdecentralizowanych i scentralizowanych systemów IAM, podkreślając korzyści płynące z systemu scentralizowanego.

| Cecha | Zdecentralizowany IAM | Scentralizowane zarządzanie dostępem i tożsamościami |

|---|---|---|

| Aprowizacja | Zarządzanie użytkownikami może być skomplikowane i długotrwałe w zdecentralizowanych konfiguracjach | Zazwyczaj proste i wydajne dzięki ujednoliconym procesom, scentralizowane zarządzanie dostępem zapewnia lepsze bezpieczeństwo i obsługę administracyjną użytkowników. |

| Bezpieczeństwo | Niespójne zasady zwiększają ryzyko, szczególnie w przypadku zarządzania dostępem między różnymi dostawcami tożsamości. | Spójne środki bezpieczeństwa znacznie zmniejszają podatność na zagrożenia |

| Zgodność | Często stwarza wyzwania ze względu na silosy | Scentralizowane audyty i raportowanie usprawniają działania związane z zapewnieniem zgodności |

| Koszty ogólne | Często wysokie ze względu na liczbę zaangażowanych | Scentralizowane zarządzanie dostępem, zwykle zminimalizowane za pomocą jednego podejścia do zarządzania, zmniejsza złożoność i zwiększa bezpieczeństwo. |

Raport LayerX „2025 Identity Security Report” ujawnia, że 80% logowań SaaS w przedsiębiorstwach odbywa się bez wiedzy działu IT, co podkreśla potrzebę scentralizowanej strategii w celu zwiększenia widoczności i bezpieczeństwa1 . Zdecentralizowane systemy komplikują zarządzanie tożsamością, co utrudnia zespołom IT skuteczne śledzenie dostępu i zarządzanie nim. To porównanie ujawnia istotny trend: wiele organizacji wybiera scentralizowane rozwiązania IAM , aby zdecydowanie rozwiązać te problemy.

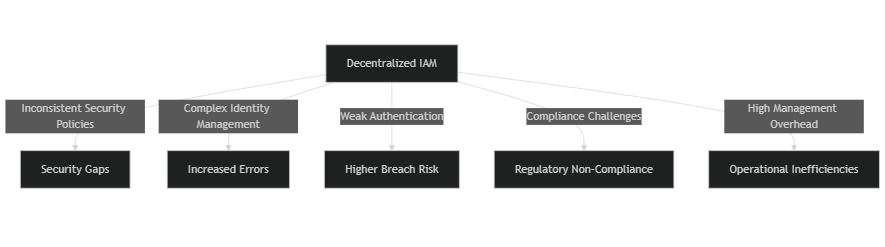

Podatności rozproszonych systemów IAM

Współpracując z różnymi klientami przy projektach zarządzania tożsamością i dostępem (IAM), zauważyłem, że zdecentralizowane systemy IAM stwarzają specyficzne luki w zabezpieczeniach, które znacząco wpływają na bezpieczeństwo i wydajność operacyjną. Oto bliższe spojrzenie na kluczowe kwestie:

1. Niespójne polityki bezpieczeństwa

Jednym z głównych problemów związanych ze zdecentralizowanymi systemami IAM jest brak spójnych ram bezpieczeństwa na różnych platformach, co komplikuje zarządzanie punktami dostępowymi użytkowników. Każdy system często przyjmuje własne protokoły bezpieczeństwa, co prowadzi do niespójnych zasad. Ta fragmentacja prowadzi do luk w zabezpieczeniach, ułatwiając nieautoryzowanym użytkownikom wykorzystanie słabszych środków w niektórych systemach, podkreślając potrzebę precyzyjnej kontroli dostępu.

2. Kompleksowe zarządzanie tożsamością użytkowników

Zarządzanie tożsamościami użytkowników na kilku odizolowanych platformach komplikuje wzorzec zarządzania tożsamościami i dostępem oraz zajmuje dużo czasu. Aprowizacja użytkowników jest trudnym zadaniem, ponieważ klienci często mają trudności z zarządzaniem prawami dostępu i rolami w wielu systemach, szczególnie w przypadku kontaktów z zewnętrznymi dostawcami tożsamości. Ta złożoność może łatwo prowadzić do błędów, takich jak udzielanie nadmiernych uprawnień lub zaniedbywanie odwoływania dostępu, gdy nie jest już odpowiedni, zwiększając zagrożenia bezpieczeństwa i komplikując zarządzanie dostępem użytkowników.

3. Słabe mechanizmy uwierzytelniania

Słabe mechanizmy uwierzytelniania są często spotykane w wielu zdecentralizowanych konfiguracjach IAM. Pojedynczy wrażliwy punkt może doprowadzić do katastrofalnego w skutkach naruszenia danych. Na przykład, jeśli jeden system stosuje luźne zasady dotyczące haseł, podczas gdy inny nakazuje uwierzytelnianie wieloskładnikowe, ogólny stan bezpieczeństwa jest zagrożony, co ułatwia nieautoryzowanym użytkownikom uzyskanie dostępu.

4. Wyzwania związane z przestrzeganiem przepisów

Zapewnienie zgodności z przepisami dotyczącymi prywatności danych jest szczególnie trudne w rozdrobnionym środowisku IAM, zwłaszcza w przypadku korzystania z wielu dostawców tożsamości. Organizacje często mają trudności z utrzymaniem jednolitej kontroli dostępu i kompleksowych ścieżek audytu w różnych systemach. Brak scentralizowanego nadzoru znacznie zwiększa ryzyko niezgodności, narażając organizacje na reperkusje prawne i finansowe.

5. Zwiększone koszty ogólne zarządzania

Wiele systemów w zdecentralizowanej strukturze IAM powoduje zwiększone obciążenia związane z zarządzaniem, komplikując proces uprawnień dostępu. Zespoły IT są często przeciążone, co wymaga dodatkowych zasobów do monitorowania, utrzymywania i zabezpieczania każdego systemu, co komplikuje zarządzanie tożsamościami użytkowników i dostępem. To nie tylko podnosi koszty operacyjne, ale także odciąga uwagę specjalistów IT od ważnych projektów, które mogłyby przynieść korzyści organizacji, co sprawia, że scentralizowane zarządzanie użytkownikami staje się jeszcze bardziej krytyczne.

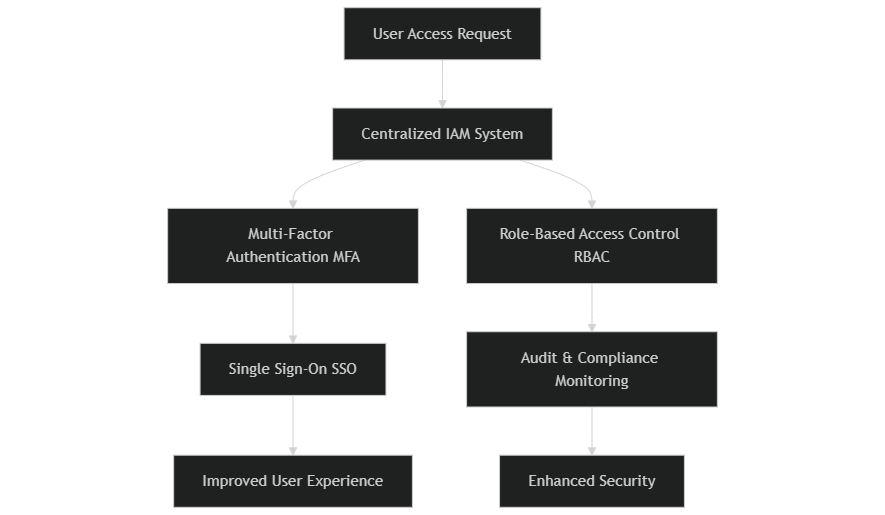

Co zyskujesz dzięki scentralizowanemu rozwiązaniu IAM?

Stało się jasne, że scentralizowane systemy IAM to nie tylko mądry wybór; Zmieniają zasady gry. Konsolidacja zarządzania tożsamością w jedną strukturę pozwala organizacjom sprostać wyzwaniom zdecentralizowanych systemów, co prowadzi do poprawy bezpieczeństwa i płynniejszych operacji.

1. Uproszczone zarządzanie

Kluczową zaletą scentralizowanego zarządzania dostępem i tożsamościami jest to, jak upraszcza zarządzanie tożsamością użytkowników. Scentralizowane zarządzanie dostępem i tożsamościami umożliwia zespołom IT efektywne zarządzanie cyklami życia użytkowników, upraszczając procesy udostępniania, modyfikowania i odbierania dostępu. To efektywne podejście zmniejsza obciążenie administracyjne związane z zadaniami zarządczymi, umożliwiając specjalistom IT skoncentrowanie się na inicjatywach strategicznych zamiast na powtarzalnych zadaniach.

2. Zwiększone bezpieczeństwo

Scentralizowane zarządzanie dostępem i tożsamościami zapewnia silną strukturę bezpieczeństwa, która umożliwia organizacjom wdrażanie jednolitych zasad bezpieczeństwa. Dzięki zastosowaniu rygorystycznych metod uwierzytelniania, takich jak uwierzytelnianie wieloskładnikowe (MFA) i kontrola dostępu oparta na rolach (RBAC), organizacje mogą drastycznie zminimalizować powierzchnię ataku. Ponadto scentralizowane monitorowanie pozwala na wgląd we wzorce dostępu w czasie rzeczywistym , ułatwiając szybsze reagowanie na potencjalne zagrożenia bezpieczeństwa w całym scentralizowanym systemie.

3. Ulepszone wrażenia użytkownika dzięki jednokrotnemu logowaniu (SSO)

Kolejną istotną korzyścią jest włączenie funkcji jednokrotnego logowania (SSO) do scentralizowanych rozwiązań IAM. Użytkownicy mogą uzyskiwać dostęp do wielu aplikacji za pomocą jednego zestawu poświadczeń. To nie tylko upraszcza obsługę, zmniejszając potrzebę zapamiętywania wielu haseł, ale także zwiększa bezpieczeństwo, minimalizując ryzyko naruszeń związanych z hasłami. Użytkownicy mogą cieszyć się bezproblemową podróżą z dostępem do wielu platform bez poświęcania bezpieczeństwa.

4. Usprawniona zgodność z przepisami

Zgodność z przepisami jest poważnym problemem dla organizacji, a scentralizowany IAM skutecznie rozwiązuje ten problem. Zapewnia niezbędne narzędzia do dokładnego audytu i raportowania, zapewniając jednolite egzekwowanie kontroli dostępu w całej organizacji. Dzięki scentralizowanemu wglądowi w dostęp i aktywność użytkowników wykazanie zgodności z przepisami staje się znacznie prostsze, co znacznie zmniejsza ryzyko kar i chroni reputację organizacji.

Przyjmując scentralizowane rozwiązanie IAM, organizacje mogą skutecznie stawić czoła wyzwaniom związanym ze zdecentralizowanymi systemami i poprawić ich wydajność operacyjną.

Najważniejsze wnioski

Opierając się na moim doświadczeniu z klientami w zakresie zarządzania tożsamością i dostępem, zdecentralizowane środowiska IAM stanowią poważne wyzwanie dla zespołów IT. Pojawia się kilka krytycznych problemów:

- Zarządzanie tożsamościami na różnych platformach może być czasochłonne i nieefektywne, ale scentralizowane zarządzanie dostępem usprawnia ten proces.

- Luki w zabezpieczeniach są bardziej rozpowszechnione w zdecentralizowanych systemach IAM, co zwiększa potrzebę scentralizowanego podejścia do zarządzania tożsamością i dostępem w celu skutecznego egzekwowania dostępu. Niespójne zasady wprowadzają luki w zabezpieczeniach, które zwiększają ryzyko nieautoryzowanego dostępu i naruszenia danych.

- Przestrzeganie przepisów dotyczących prywatności danych staje się wyzwaniem ze względu na fragmentaryczne kontrole dostępu w różnych systemach, co podkreśla znaczenie scentralizowanego zarządzania tożsamością.

- Rosną wymagania administracyjne, co często wymaga dodatkowych zasobów i specjalistycznej wiedzy.

Przejście na scentralizowane rozwiązanie IAM może skutecznie sprostać tym wyzwaniom. Usprawnia zarządzanie użytkownikami i zwiększa bezpieczeństwo dzięki spójnym protokołom. Ponadto poprawia wrażenia użytkownika dzięki jednokrotnemu logowaniu (SSO) i upraszcza działania związane z przestrzeganiem przepisów.

1. Ukryte zagrożenia związane z ukrytymi tożsamościami i lukami w zabezpieczeniach opartymi na sztucznej inteligencji – Forbes – https://www.forbes.com/sites/tonybradley/2025/02/06/the-hidden-dangers-of-shadow-identities-and-ai-driven-security-gaps/

Przekonaj się, dlaczego Keycloak może być najlepszym wyborem dla Twojego scentralizowanego systemu IAM!