Ten artykuł zawiera praktyczne porady dla kierowników projektów i liderów IT dotyczące typowych błędów podczas wdrażania uwierzytelniania bezhasłowego. Przedstawię strategie unikania typowych pułapek, takich jak złe planowanie, brak szkolenia użytkowników i problemy z kompatybilnością z istniejącymi systemami. Rozpoznając te wyzwania, możesz sprawić, że przejście będzie płynniejsze oraz poprawi bezpieczeństwo i wygodę użytkownika.

Jak uniknąć typowych pułapek w implementacji uwierzytelniania bezhasłowego

Uwierzytelnianie bezhasłowe może znacznie poprawić bezpieczeństwo i wygodę użytkownika , ale wiąże się z kilkoma wyzwaniami. Pracując z klientami Inteca zauważyłem kilka rutynowych błędów.

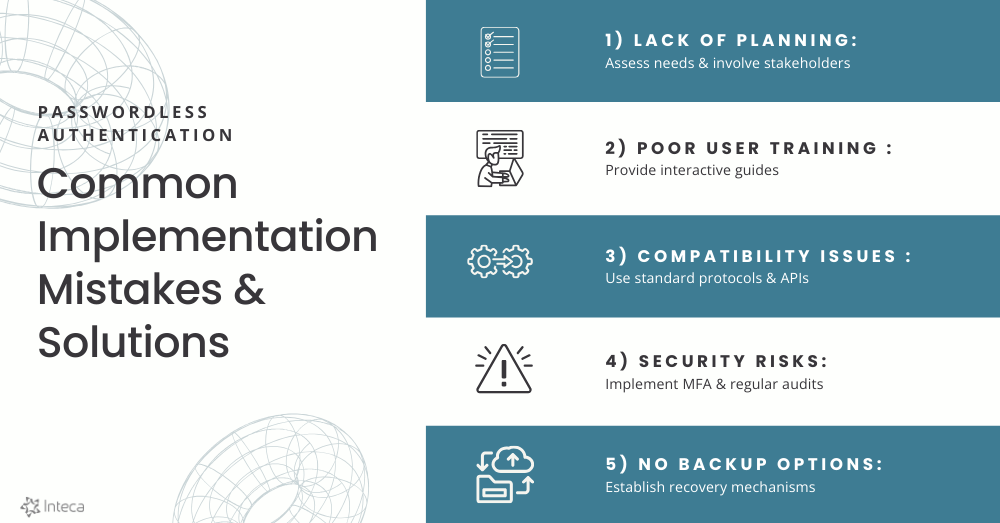

1. Brak planowania i oceny

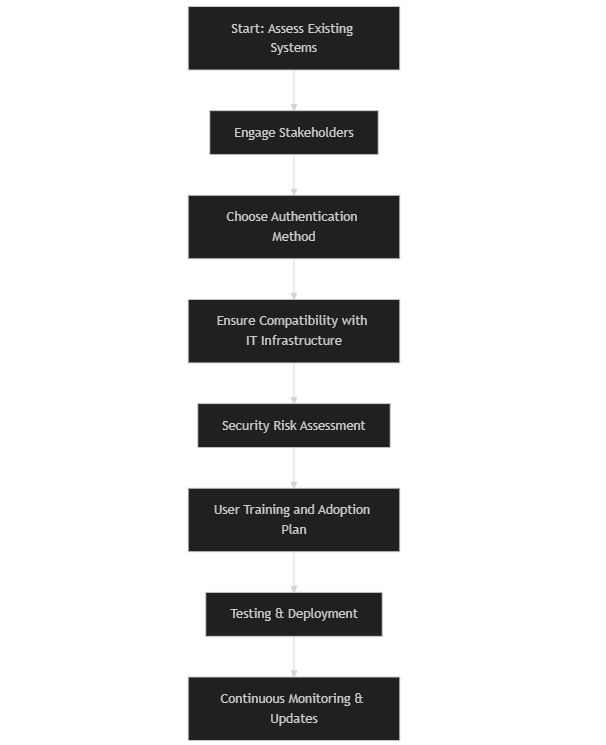

Krytycznym błędem popełnianym przez wiele organizacji jest pochopne wdrażanie rozwiązań bezhasłowych bez jasnej strategii. Takie pospieszne podejście może skutkować rozdźwiękiem pomiędzy wdrażanymi rozwiązaniami, a rzeczywistymi potrzebami biznesu i jego użytkowników.

Praktyczne rozwiązanie tego błędu – Przed rozpoczęciem wdrożenia oceń istniejące systemy i poznaj potrzeby użytkowników. Zaangażuj kluczowych interesariuszy na wczesnym etapie procesu, aby upewnić się, że rozwiązanie bez hasła jest zgodne zarówno z celami organizacyjnymi, jak i wymaganiami użytkowników. Ten krok stanowi podstawę do sprawnego wdrożenia.

2. Niewystarczające wykształcenie i szkolenie

Edukacja użytkowników jest niezbędna. Jeśli użytkownicy końcowi nie rozumieją metod bezhasłowych, mogą opierać się zmianom z powodu zamieszania.

Praktyczne rozwiązanie tego błędu – Zapewnij kompleksowe sesje szkoleniowe i opracuj łatwe do zrozumienia przewodniki i zasoby. Interaktywne sesje w połączeniu z przejrzystymi materiałami poprawiają efekty uczenia się. Korzystanie z samouczków wideo i interaktywnych przewodników może sprawić, że nauka będzie wciągająca i skuteczna. Ważne jest, aby użytkownicy zrozumieli zalety nowych metod uwierzytelniania, które pomogą im dostosować się i wygodnie korzystać z systemu.

3. Ignorowanie problemów ze zgodnością

Częstym błędem jest nieocena tego, jak rozwiązania bezhasłowe integrują się z obecnymi systemami i aplikacjami. Taka niekompatybilność może prowadzić do poważnych wyzwań operacyjnych.

Praktyczne rozwiązanie tego błędu – Nadaj priorytet ocenom zgodności, aby zapewnić bezproblemową integrację z obecną infrastrukturą IT. Korzystanie ze standardowych protokołów i interfejsów API uprości integrację i zminimalizuje zakłócenia. Ten proaktywny krok może zapobiec potencjalnym bólom głowy w przyszłości.

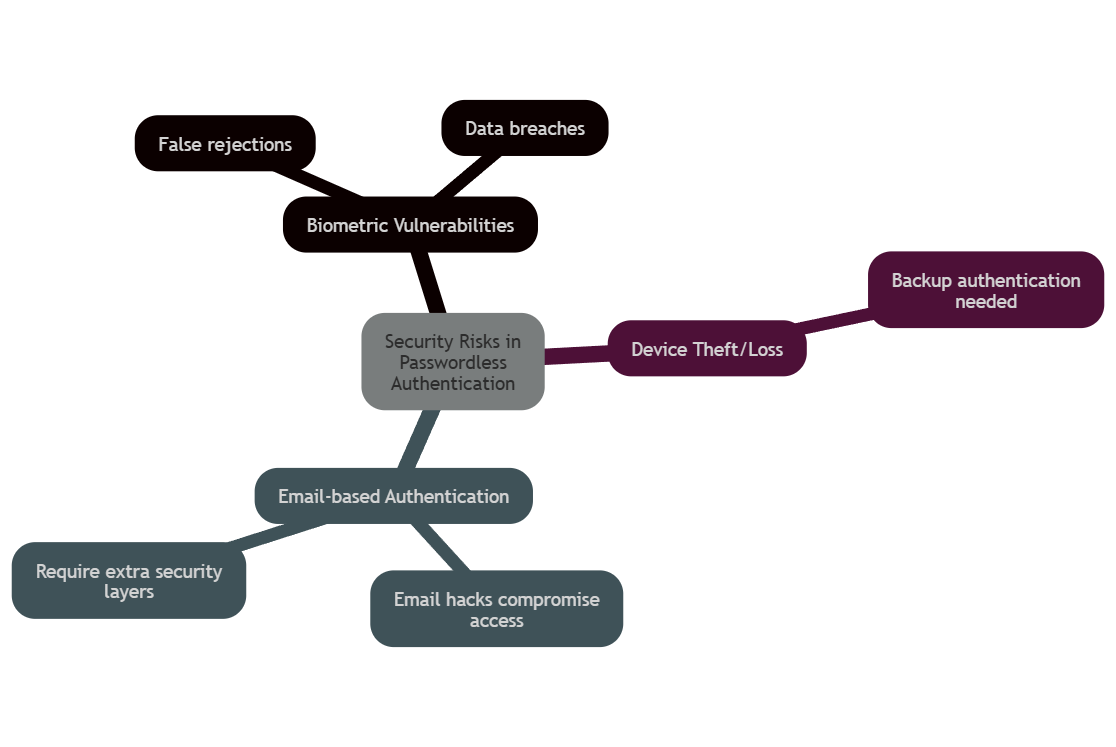

4. Ignorowanie zagrożeń bezpieczeństwa

Chociaż uwierzytelnianie bez hasła poprawia bezpieczeństwo, wprowadza pewne luki w zabezpieczeniach, takie jak luki w zabezpieczeniach biometrycznych, kwestie związane z kradzieżą lub utratą urządzenia lub niskie zaufanie użytkowników do logowania bez hasła . Organizacje nie mogą zapominać o potencjalnych zagrożeniach.

Praktyczne rozwiązanie tego błędu – Zidentyfikuj te zagrożenia na wczesnym etapie i wdróż solidne środki bezpieczeństwa. Korzystaj z silnych metod szyfrowania i przeprowadzaj regularne audyty bezpieczeństwa. Korzystanie z uwierzytelniania wieloskładnikowego (MFA) wzmacnia zabezpieczenia i pomaga chronić organizację przed lukami w zabezpieczeniach.

5. Zaniedbywanie opcji tworzenia kopii zapasowych i odzyskiwania

W swojej pracy widziałem chaos, który powstaje, gdy system ulega awarii lub użytkownik zostaje zablokowany bez metody tworzenia kopii zapasowych.

Praktyczne rozwiązanie tego błędu – Ustanów przejrzyste procesy odzyskiwania, aby pomóc użytkownikom odzyskać dostęp bez narażania bezpieczeństwa. Rozsądnie jest również regularnie testować te procesy, aby upewnić się, że działają skutecznie w razie potrzeby.

6. Niewystarczająca komunikacja i zarządzanie zmianą

Słaba komunikacja na temat przejścia na uwierzytelnianie bezhasłowe może prowadzić do zamieszania wśród użytkowników.

Praktyczne rozwiązanie tego błędu – Wdrożenie kompleksowej strategii zarządzania zmianą, która obejmuje wszystkich interesariuszy. Regularne aktualizacje i sesje informacji zwrotnych mogą ułatwić przejście i promować akceptację wśród użytkowników.

7. Wyzwania związane z adopcją użytkowników

Użytkownicy często wahają się przed przyjęciem nowych technologii ze strachu przed zmianami. Zwłaszcza jeśli chodzi o cyberbezpieczeństwo. Uwierzytelnianie bez hasła może wydawać się słabe i potencjalnie szkodliwe dla niektórych użytkowników.

Praktyczne rozwiązanie tego błędu – Zaangażuj użytkowników na wczesnym etapie procesu. Otwarcie odnoś się do ich obaw i podkreślaj korzyści płynące z rozwiązań bezhasłowych, aby promować pozytywne nastawienie do nowego systemu.

8. Nadmierne poleganie na technologii

Istnieje błędne przekonanie, że samo wdrożenie uwierzytelniania bezhasłowego rozwiąże wszystkie problemy związane z bezpieczeństwem. Cyberbezpieczeństwo to złożone pojęcie, dlatego jedno rozwiązanie nie rozwiąże wszystkich potencjalnych luk w zabezpieczeniach.

Praktyczne rozwiązanie tego błędu – Utrzymuj holistyczne podejście do zabezpieczeń, które obejmuje zasady, procedury i ciągłą edukację użytkowników. Regularny przegląd praktyk bezpieczeństwa pozwoli organizacjom przygotować się na ewoluujące zagrożenia.

9. Nieodpowiednie testowanie i ocena

Wreszcie, organizacje czasami pomijają dokładne testy, co prowadzi do poważnych problemów po wdrożeniu.

Praktyczne rozwiązanie tego błędu – Przeprowadź szeroko zakrojone testy przed pełnym wdrożeniem i zaplanuj regularne oceny, aby udoskonalić podejście i sprostać wszelkim pojawiającym się wyzwaniom.

**Bonus** wyzwania z niektórymi metodami uwierzytelniania bez hasła

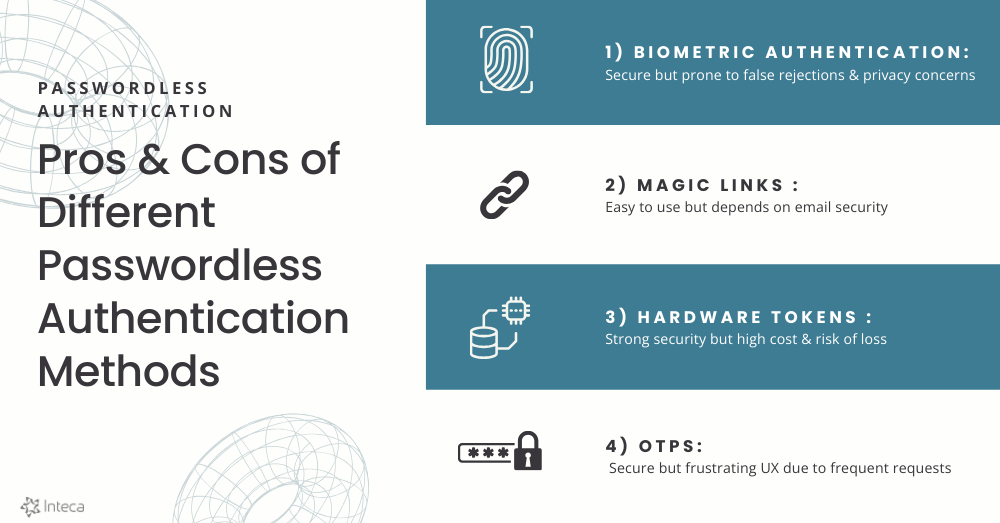

1. Uwierzytelnianie biometryczne

Uwierzytelnianie biometryczne, takie jak odciski palców lub rozpoznawanie twarzy, zwiększa bezpieczeństwo, ale także budzi poważne obawy dotyczące prywatności.

Oto kilka wyzwań:

- Wskaźniki fałszywych odrzuceń (FRR) – różnice w odczytach biometrycznych mogą prowadzić do odmowy dostępu użytkownikom z powodu czynników środowiskowych, a nawet zmian w ich wyglądzie.

- Bezpieczeństwo danych – ochrona danych biometrycznych jest niezbędna, ponieważ naruszenie może prowadzić do kradzieży tożsamości, która jest trudna do naprawienia.

2. Sprzętowe tokeny zabezpieczające

Chociaż tokeny sprzętowe, takie jak YubiKeys, zapewniają silne bezpieczeństwo, wiążą się z własnymi wyzwaniami:

- Zależność fizyczna – użytkownicy muszą nosić przy sobie swoje tokeny, a zgubienie jednego z nich może uniemożliwić dostęp do ważnych systemów.

- Koszt i zarządzanie – początkowa inwestycja i bieżące zarządzanie tymi tokenami może być dość zasobożerne dla organizacji.

3. Magiczne linki

Magiczne linki upraszczają proces logowania, ale mają pewne wady:

- Bezpieczeństwo poczty e-mail – jeśli ktoś włamie się na konto e-mail, hakerzy mogą uzyskać dostęp do systemu bez hasła.

- Poleganie użytkowników na dostępie do poczty e-mail — użytkownicy potrzebują niezawodnego dostępu do swoich kont e-mail, co może stanowić problem, jeśli zapomną swoich danych uwierzytelniających lub utracą dostęp.

4. Hasła jednorazowe (OTP)

Chociaż OTP zwiększają bezpieczeństwo, wiążą się również z pewnymi wyzwaniami:

- Problemy z dostarczaniem — użytkownicy mogą nie otrzymywać haseł jednorazowych z powodu problemów z siecią lub nieprawidłowych numerów telefonów.

- Doświadczenie użytkownika – częste żądania OTP mogą denerwować użytkowników i sprawiać, że wahają się przed skorzystaniem z tej metody.

5. Klucze dostępu

Klucze dostępu reprezentują nowe podejście do uwierzytelniania bez hasła, ale wiążą się również z wyzwaniami:

- Kompatybilność urządzeń — nie wszystkie urządzenia obsługują klucze dostępu, co utrudnia dostęp do kont użytkownikom na różnych platformach.

- Edukacja użytkowników — użytkownicy mogą potrzebować szkolenia, aby skutecznie tworzyć klucze dostępu i zarządzać nimi.

Pamiętaj o wygodzie użytkownika i dostępności

Doświadczenie użytkownika (UX) odgrywa kluczową rolę w skutecznym wdrażaniu systemów uwierzytelniania bezhasłowego. Łatwy w użyciu UX zwiększa satysfakcję użytkowników i zachęca więcej osób do przyjęcia tej technologii. W systemach bezhasłowych dążymy do usprawnienia procesu uwierzytelniania przy jednoczesnym zachowaniu bezpieczeństwa. Przyjrzyjmy się kilku ważnym aspektom, które należy wziąć pod uwagę:

Doświadczenie użytkownika w systemach bezhasłowych

- Prostota jest kluczowa – metody takie jak uwierzytelnianie biometryczne lub magiczne linki powinny być przyjazne dla użytkownika. Jeśli proces jest zbyt złożony, użytkownicy mogą niechętnie korzystać z tych nowych technologii.

- Mechanizmy sprzężenia zwrotnego – natychmiastowa informacja zwrotna podczas uwierzytelniania pomaga użytkownikom poczuć kontrolę, informując ich o swoim sukcesie lub jakichkolwiek problemach.

Ułatwienia dostępu w uwierzytelnianiu

- Projektowanie inkluzywne — niezbędne jest projektowanie systemów bezhasłowych, które są dostosowane do wszystkich użytkowników, zwłaszcza tych niepełnosprawnych. Może to obejmować włączenie rozpoznawania głosu lub innych metod dla osób z ograniczeniami fizycznymi.

- Przejrzyste instrukcje – Proste, nieskomplikowane instrukcje znacznie zwiększają dostępność. Na przykład użytkownicy z niepełnosprawnościami poznawczymi korzystają z jasnego języka i pomocy wizualnych, które pomagają im poruszać się po tym procesie.

Zagadnienia dotyczące kosztów i skalowalności

Implementacja uwierzytelniania bez hasła wymaga starannego rozważenia związanych z nim konsekwencji kosztowych . Początkowe wydatki mogą być znaczne, szczególnie ze względu na koszty sprzętu, oprogramowania i edukacji użytkowników. Oto kilka ważnych aspektów, o których należy pamiętać:

1. Koszt wdrożenia

- Sprzęt i oprogramowanie – w zależności od wybranej metody bezhasłowej może być konieczne zainwestowanie w skanery biometryczne, tokeny zabezpieczające lub określone platformy uwierzytelniania. Koszty mogą się znacznie różnić w zależności od skali wdrożenia i wybranych technologii.

- Szkolenia i wsparcie – edukacja personelu i użytkowników na temat nowego systemu ma kluczowe znaczenie dla pomyślnego wdrożenia. Upewnij się, że odłożyłeś część swojego budżetu na sesje szkoleniowe i bieżące wsparcie, ponieważ ułatwi to płynniejsze przyjęcie i pomoże złagodzić wszelki opór.

2. Skalowalność rozwiązań bezhasłowych

Wraz z rozwojem organizacji zapewnienie skalowalności staje się priorytetem. Rozwiązania bezhasłowe muszą być na tyle elastyczne, aby radzić sobie z rosnącą liczbą użytkowników i zmieniającymi się wymaganiami w zakresie bezpieczeństwa. Oto kilka punktów, które należy wziąć pod uwagę:

- Integracja z istniejącymi systemami — ważne jest, aby rozwiązanie bezhasłowe bezproblemowo integrowało się z istniejącą infrastrukturą IT. Minimalizuje to ryzyko kosztownych remontów w przyszłości.

- Zabezpieczenie na przyszłość – szukaj rozwiązań, które mogą ewoluować wraz z pojawiającymi się technologiami bez konieczności ponoszenia dużych dodatkowych inwestycji.

Najważniejsze wnioski

Przejście na uwierzytelnianie bezhasłowe oferuje organizacjom znaczące korzyści, ale unikanie typowych pułapek jest niezbędne do osiągnięcia sukcesu. Oto najważniejsze wnioski z mojego doświadczenia:

- Silna strategia obejmuje ocenę obecnych systemów i zrozumienie potrzeb użytkowników, co pomaga dostosować rozwiązania uwierzytelniania do celów biznesowych.

- Postawieniena skuteczne szkolenia i jasną komunikację pomoże użytkownikom dostosować się do nowych technologii i zmniejszyć opór.

- Wdrożenie solidnych środków bezpieczeństwa i zapewnienie kompatybilności z obecną infrastrukturą może zapobiec przyszłym wyzwaniom operacyjnym.

- Przeprowadzanie regularnych testów, tworzenie opcji tworzenia kopii zapasowych i skupienie się na inkluzywności może znacznie poprawić bezpieczeństwo i ogólne wrażenia użytkownika.

Postępowanie zgodnie z tymi szczegółowymi informacjami pomoże Ci usprawnić wdrażanie uwierzytelniania bezhasłowego, co zapewni bezpieczne i przyjazne dla użytkownika środowisko.

Dowiedz się, jak wyeliminowanie haseł może poprawić bezpieczeństwo i obniżyć koszty!