Rośnie zapotrzebowanie na bezpieczne i przyjazne dla użytkownika metody uwierzytelniania, a kluczowym rozwiązaniem jest uwierzytelnianie bez hasła. Kluczowe cechy dobrze dobranego rozwiązania do uwierzytelniania bezhasłowego (passwordless authentication) obejmują uwierzytelnianie biometryczne, skanowanie odcisków palców, rozpoznawanie twarzy i zwiększone bezpieczeństwo dzięki kryptografii klucza publicznego. Metody te chronią poufne informacje i ułatwiają dostęp do nich użytkownikom.

Podczas rozwiązywania problemów ze złożonością zarządzania tożsamościami i dostępem należy wziąć pod uwagę ulepszenia zabezpieczeń i czynniki zgodności. Trzymaj się więc, gdy omówimy te ważne funkcje, które mogą podnieść Twoje podejście do bezpieczeństwa i użyteczności w dziedzinie rozwiązań bezhasłowych i pozostań w bonusowym punkcie!

Interesuje Cię usługa zarządzana Keycloak?

Najważniejsze funkcje rozwiązania bezhasłowego

W moim doświadczeniu jako marketer w firmie Inteca, gdzie współpracowałem z wieloma klientami przy projektach zarządzania tożsamością i dostępem , zidentyfikowałem kilka niezbędnych funkcji, które nie tylko wspierają bezpieczeństwo, ale także poprawiają ogólne wrażenia użytkownika. Oto bliższe spojrzenie na te podstawowe elementy:

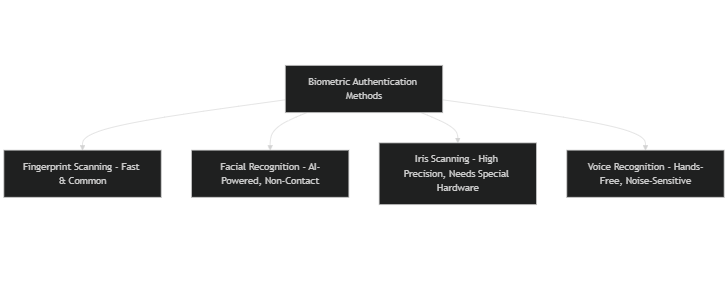

1. Uwierzytelnianie biometryczne

Uwierzytelnianie biometryczne znajduje się w czołówce rozwiązań bezhasłowych. Wykorzystuje charakterystyczne cechy fizyczne do weryfikacji tożsamości, zapewniając zarówno bezpieczeństwo, jak i wygodę. Twoi użytkownicy podziękują Ci za te opcje:

- Skanowanie odcisków palców jest kluczowym składnikiem metody uwierzytelniania bezhasłowego. – Szeroko stosowany i szybki, jest podstawą w smartfonach.

- Rozpoznawanie twarzy – ta bezkontaktowa metoda znacznie ewoluowała wraz z postępem w technologii sztucznej inteligencji.

- Skanowanie tęczówki – chociaż oferuje wysoką precyzję, zazwyczaj wymaga zaawansowanego sprzętu.

- Rozpoznawanie głosu – przydatna opcja dostępu w trybie głośnomówiącym, chociaż może być podatna na zakłócenia szumów tła i może korzystać z uwierzytelniania wieloskładnikowego.

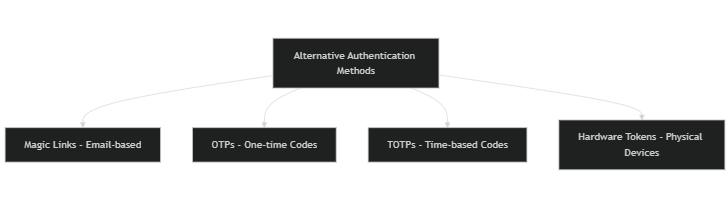

2. Alternatywne metody uwierzytelniania

Chociaż biometria jest potężna, posiadanie alternatywnych metod wzbogaca krajobraz uwierzytelniania. Oto kilka godnych uwagi technik:

- Magic Links – metoda uwierzytelniania bez hasła, która upraszcza dostęp użytkowników. Upraszczają logowanie, wysyłając użytkownikom jednorazowy link e-mailem.

- Hasła jednorazowe (OTP) — kody tymczasowe wysyłane bezpośrednio do użytkowników działają jak token sprzętowy, dodając dodatkową warstwę ochrony.

- Jednorazowe hasła czasowe (TOTP) — są generowane na podstawie interwałów czasowych, co jeszcze bardziej zwiększa bezpieczeństwo i może być używane jako tymczasowe dane uwierzytelniające.

- Sprzętowe tokeny bezpieczeństwa – te fizyczne urządzenia tworzą unikalne kody, wzmacniając bezpieczeństwo krytycznych systemów.

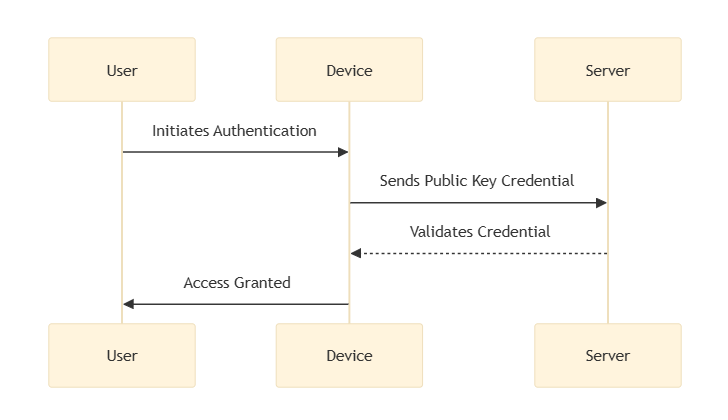

3. Obsługa FIDO2/WebAuthn

Integracja protokołów zabezpieczeń FIDO2 i WebAuthn wymaga standardów, takich jak uwierzytelnianie wieloskładnikowe i zarządzanie hasłami. Ten zestaw standardów umożliwia silne uwierzytelnianie bez hasła. Umożliwiając użytkownikom uwierzytelnianie za pomocą urządzeń takich jak smartfony i klucze bezpieczeństwa, zapewnia, że poufne informacje pozostają przechowywane lokalnie i chronione przez klucz prywatny. Przyjęcie tych standardów zmniejsza ryzyko związane z wyłudzaniem informacji i zwiększa zaufanie użytkowników do procesu uwierzytelniania.

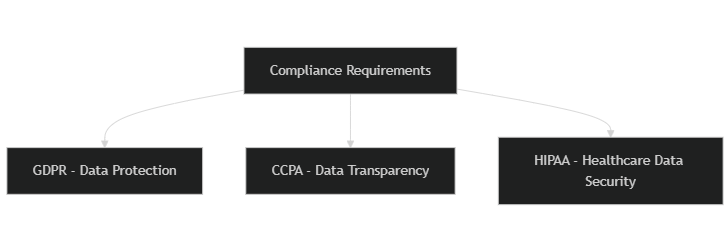

4. Zgodność i przepisy

Każde rozwiązanie, które bierzesz pod uwagę, musi być zgodne z przepisami, więc rozwiązanie bezhasłowe powinno:

- Przeprowadzanie ocen skutków dla ochrony danych w celu oceny skuteczności strategii uwierzytelniania wieloskładnikowego. Oceny te pomagają zidentyfikować i ograniczyć potencjalne zagrożenia.

- Zgodność z RODO — zapewnia to ochronę danych użytkownika zgodnie z przepisami europejskimi i jest zgodna z metodami uwierzytelniania bezhasłowym.

- Przestrzegaj zgodności z CCPA – niezbędne do zachowania przejrzystości wobec mieszkańców Kalifornii w odniesieniu do ich danych.

- Zgodność z ustawą HIPAA jest szczególnie istotna dla organizacji opieki zdrowotnej, które zarządzają poufnymi informacjami o pacjentach.

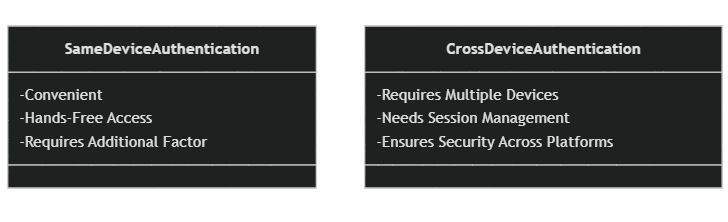

5. Uwierzytelnianie na tym samym urządzeniu a uwierzytelnianie na wielu urządzeniach (CDA)

Ważne jest, aby zrozumieć, jak uwierzytelnianie różni się na różnych urządzeniach:

– Uwierzytelnianie za pomocą tego samego urządzenia to wygodna opcja dostępu bez użycia rąk, chociaż może być podatna na zakłócenia w tle i może wymagać dodatkowego czynnika uwierzytelniającego. oferuje proste środowisko, gdy użytkownicy logują się na swoich głównych urządzeniach.

– Uwierzytelnianie na wielu urządzeniach wiąże się z wyzwaniami, takimi jak utrzymanie bezpieczeństwa na różnych platformach, ale rozwiązania takie jak zarządzanie sesjami, odciski palców urządzeń i uwierzytelnianie wieloskładnikowe mogą skutecznie rozwiązać te problemy.

6. **Punkt bonusowy** Ulepszenia zabezpieczeń

Aby chronić wrażliwe dane, konieczne są zaawansowane funkcje bezpieczeństwa. Zwróć uwagę na:

- Zaawansowane techniki szyfrowania , które chronią dane zarówno podczas przesyłania, jak i przechowywania.

- Ochrona szablonów biometrycznych zapewnia, że wszelkie przechowywane informacje biometryczne są trudne do naruszenia i są zgodne ze standardami uwierzytelniania wieloskładnikowego.

- Anulowane dane biometryczne zapewniają użytkownikom możliwość zmiany szablonów biometrycznych, jeśli uważają, że zostały naruszone, dodając dodatkową warstwę bezpieczeństwa.

Kluczowe wnioski

Oceniając rozwiązanie do uwierzytelniania bezhasłowego, należy pamiętać o następujących kluczowych kwestiach:

-

Szukaj rozwiązań, które obejmują skuteczne metody biometryczne, takie jak skanowanie odcisków palców i rozpoznawanie twarzy, które nie tylko zwiększają bezpieczeństwo, ale także zwiększają wygodę użytkownika.

-

Rozważ opcje, takie jak magiczne linki i hasła jednorazowe (OTP), które upraszczają logowanie przy jednoczesnym zachowaniu standardów bezpieczeństwa. Ta różnorodność zaspokaja różne potrzeby i preferencje użytkowników.

-

Określaj priorytety rozwiązań, które są zgodne z FIDO2 i WebAuthn. Standardy te zapewniają, że dane uwierzytelniające pozostają na urządzeniu użytkownika, co znacznie zmniejsza ryzyko naruszenia danych.

-

Upewnij się, że rozwiązanie jest zgodne z niezbędnymi wymaganiami dotyczącymi zgodności, takimi jak RODO, CCPA i HIPAA, w celu ochrony danych użytkowników i utrzymania zaufania w organizacji.

-

Oceń, czy rozwiązanie obsługuje zarówno uwierzytelnianie na tym samym urządzeniu, jak i na wielu urządzeniach, umożliwiając użytkownikom bezproblemowy dostęp do usług na różnych platformach dzięki uwierzytelnianiu wieloskładnikowemu.

Koncentrując się na tych krytycznych elementach, możesz wybrać rozwiązanie do uwierzytelniania bez hasła, które wzmacnia bezpieczeństwo, a jednocześnie zwiększa zadowolenie użytkowników i zgodność z przepisami w organizacji.

Przekonaj się, dlaczego Keycloak może być najlepszym wyborem dla Twoich potrzeb związanych z logowaniem bez hasła!