W erze pracy hybrydowej i wszechobecnych aplikacji SaaS, pracownicy codziennie korzystają z dziesiątek narzędzi — od systemów HR, przez CRM-y, po aplikacje chmurowe i legacy. W tak złożonym środowisku brak spójnego zarządzania dostępem prowadzi do chaosu, luk bezpieczeństwa i spadku produktywności. Logowanie jednokrotne – Single Sign-On (SSO) rozwiązuje ten problem, umożliwiając bezpieczny, jednolity dostęp do aplikacji z jednego punktu uwierzytelnienia.

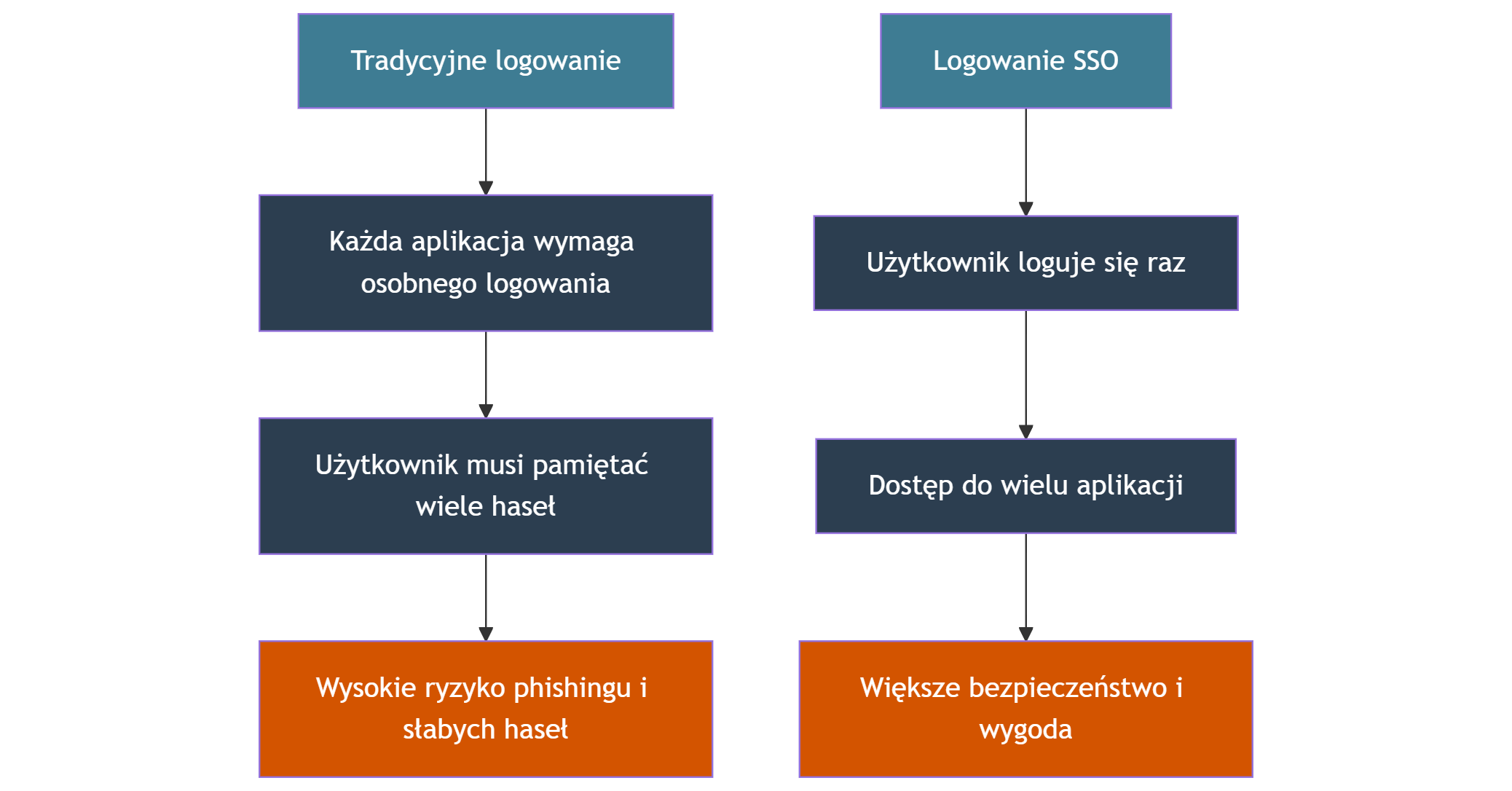

Problem: wiele haseł i trudności w logowaniu

Czy męczy Cię konieczność pamiętania dziesiątek haseł do różnych aplikacji? W dzisiejszych czasach tradycyjne systemy oparte na hasłach okazują się niewystarczające do ochrony przed zagrożeniami. Rozwiązania SSO będą musiały ewoluować, aby włączyć metody kryptograficzne odporne na ataki kwantowe. Zapamiętywanie wielu haseł jest uciążliwe dla użytkowników i ryzykowne dla bezpieczeństwa danych Twojej firmy.

Z badań wynika, że przeciętny pracownik korporacyjny musi zarządzać 20–40 różnymi hasłami. Efekt? Częste resety, ryzyko phishingu, ponowne używanie haseł i rosnące obciążenie działów IT. W dobie ataków z wykorzystaniem skradzionych danych uwierzytelniających, tradycyjne modele logowania stają się coraz bardziej ryzykowne.

SSO jako nowy standard logowania jednokrotnego i zarządzania tożsamościami w firmie

Na szczęście istnieje rozwiązanie, które może znacząco uprościć proces logowania i zwiększyć bezpieczeństwo – logowanie jednokrotne (SSO). Single Sign-On (SSO) to technologia, która pozwala użytkownikom na jednorazowe logowanie, aby uzyskać dostęp do wielu aplikacji i usług. Dzięki SSO organizacje mogą zwiększyć efektywność operacyjną.

Wraz z integracją SSO możliwe jest także wdrożenie nowoczesnych metod uwierzytelnienia: FIDO2/WebAuthn, logowania bezhasłowego, adaptacyjnego MFA oraz federacji tożsamości (np. z Google, Azure AD czy systemami krajowymi). Dla organizacji to nie tylko wygoda, ale również silne zabezpieczenie tożsamości cyfrowej.

Czym jest technologia SSO (Single Sign-On) i jak działa pojedyncze logowanie?

Prosta definicja SSO

Single Sign-On (SSO) to mechanizm uwierzytelniania, który umożliwia użytkownikom logowanie się raz, aby uzyskać dostęp do wielu aplikacji i usług bez konieczności ponownego wprowadzania danych uwierzytelniających. SSO umożliwia użytkownikom dostęp do wielu aplikacji lub zasobów, logując się tylko raz. SSO to mechanizm uwierzytelniania.

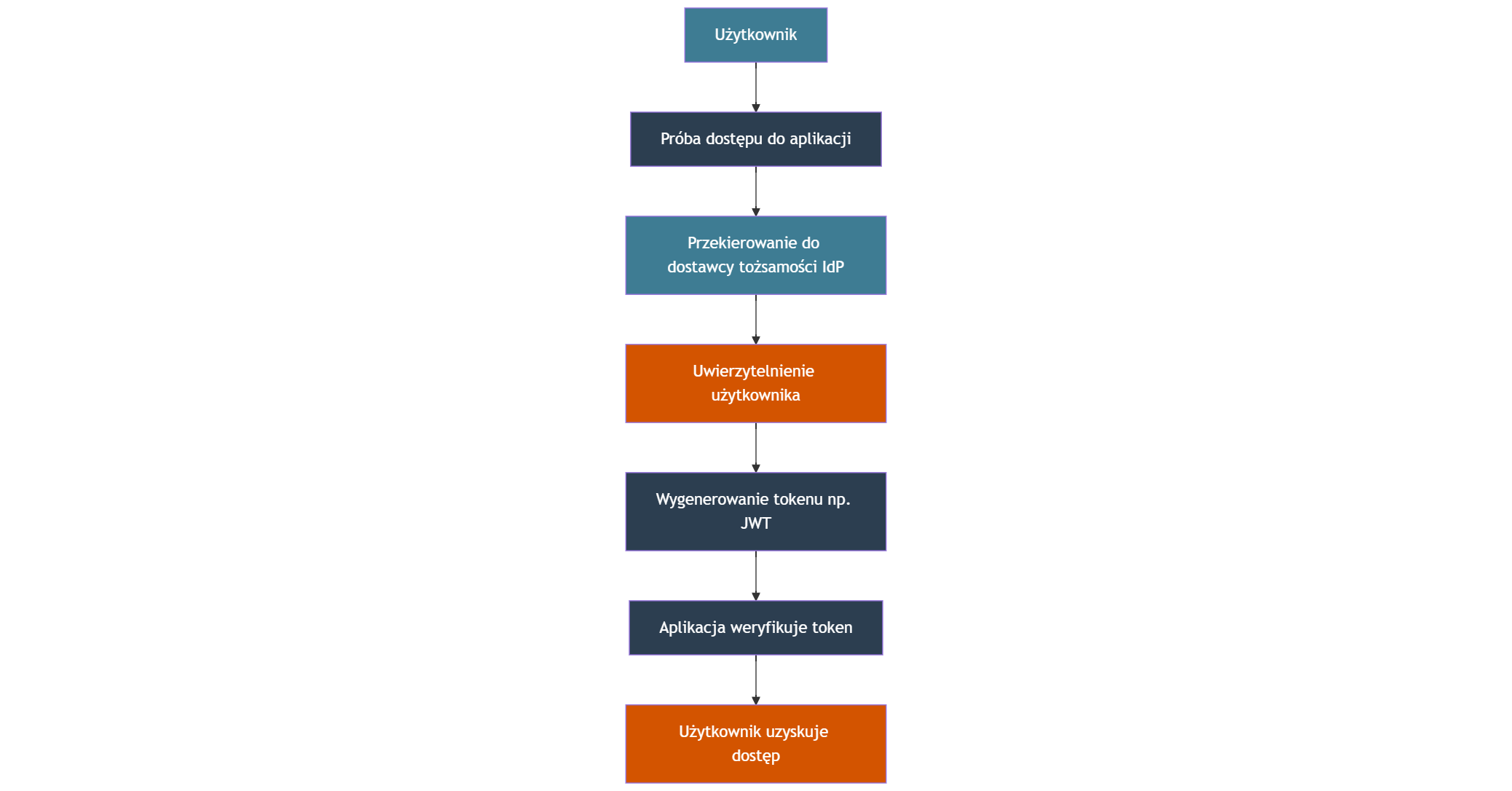

Jak działa SSO: dostawca tożsamości, tokeny i cyfrowy dostęp do usług

Systemy SSO działają poprzez ustanowienie relacji zaufania pomiędzy użytkownikiem, dostawcą tożsamości (IdP) oraz aplikacjami i usługami korzystającymi z logowania SSO, które są znane jako dostawcy usług. Użytkownik, po uwierzytelnieniu w scentralizowanym systemie, otrzymuje unikalny token, który działa jak cyfrowy klucz dostępu do różnych aplikacji.

Protokoły SSO: SAML, OAuth2, OpenID Connect – jak działają i kiedy je wdrożyć?

Istnieje kilka standardów protokołów SSO, które umożliwiają bezpieczną i spójną wymianę informacji o tożsamości użytkownika.

| Protokół | Opis |

|---|---|

| SAML | XML-based, szeroko stosowany w starszych systemach (np. SAP). Używa się o w korporacyjne aplikacjach legacy. |

| OAuth2 | To ramowy protokół autoryzacji. Umożliwia delegację dostępu (np. logowanie przez Google). |

| OpenID Connect | Warstwa uwierzytelnienia na bazie OAuth2, powszechna w mikroserwisach. Kontekst użycia: nowoczesne aplikacje webowe/mobilne |

| Kerberos | Jest to mechanizm sieciowego uwierzytelniania wykorzystwany w wewnętrznych domenach. Używany w kontekście środowiska on-prem z AD. |

Dlaczego firmy potrzebują SSO?

Problem z dostępem: wiele haseł, trudności z logowaniem i brak centralnej tożsamości użytkownika

Brak centralnego systemu SSO prowadzi do chaosu haseł, zmuszając użytkowników do zapamiętywania wielu zestawów danych uweirzytelniająćych dla różnych aplikacji. To zwiększa ryzyko stosowania słabych haseł lub ich ponownego używania, co czyni firmę podatną na ataki. Dzięki SSO pracownicy mogą uzyskać dosęp do wielu aplikacji za pomocą pojedyńczego logowania.

Brak SSO = większe ryzyko i większy koszt:

- ❌ Shadow IT: użytkownicy omijają polityki bezpieczeństwa, logując się do nieautoryzowanych usług.

- ❌ Brak audytowalności: trudno prześledzić, kto miał dostęp do czego i kiedy.

- ❌ Manualna administracja: każda zmiana (np. odejście pracownika) wymaga aktualizacji w wielu systemach.

Korzyści: wygoda, bezpieczeństwo i oszczędności

Wdrożenie SSO to wygoda, bezpieczeństwo i oszczędności. Eliminuje problem zapamiętywania wielu haseł, zmniejsza ryzyko naruszeń bezpieczeństwa, obniża koszty związane z pomocą techniczną (resetowanie haseł) i zapewnia zgodność z regulacjami. SSO upraszcza zarządzanie tożsamością i dostępem do aplikacji, minimalizując ryzyko użytkowników i zmniejszając ryzyko słabych haseł. Dzięki SSO zyskujemy kontrolę nad dosępem do zasobów.

SSO centralizuje dostęp i zapewnia pełną kontrolę nad cyklem życia tożsamości użytkownika – od onboarding przez dostęp warunkowy, po automatyczne wygaśnięcie uprawnień.

Zgodność z regulacjami

Systemy SSO wspomagają zgodność z regulacjami dotyczącymi ochrony danych, takimi jak RODO, poprzez centralizację zarządzania dostępem i monitorowanie aktywności użytkowników. To ułatwia audyty i minimalizuje ryzyko naruszeń. SSO zapewnia mechanizmy weryfikacji i uwierzytelniania zgodne z wymogami prawnymi, co jest kluczowe w wielu branżach.

Jak działa SSO w praktyce?

Scenariusz logowania użytkownika

Gdy użytkownik próbuje uzyskać dostęp do aplikacji, SSO przekierowuje go do dostawcy tożsamości (IdP). Po pomyślnym uwierzytelnieniu, dostawca tożsamości generuje token, który jest przekazywany do aplikacji, umożliwiając użytkownikowi dostęp. Proces jest transparentny i szybki. Aby rozpocząć pracę z systemami opartymi na SSO, wystarczy założyć konto.

W środowiskach korporacyjnych logika SSO często działa w połączeniu z:

- Provisioningiem kont (SCIM, LDAP sync) – automatyczne tworzenie i dezaktywacja kont użytkowników.

- Delegowaną administracją – menedżerowie mogą nadawać dostęp swoim zespołom.

- Audytami dostępu (certyfikacja ról) – np. w bankowości lub firmach publicznych.

Integracja z systemami: chmura i AD/LDAP

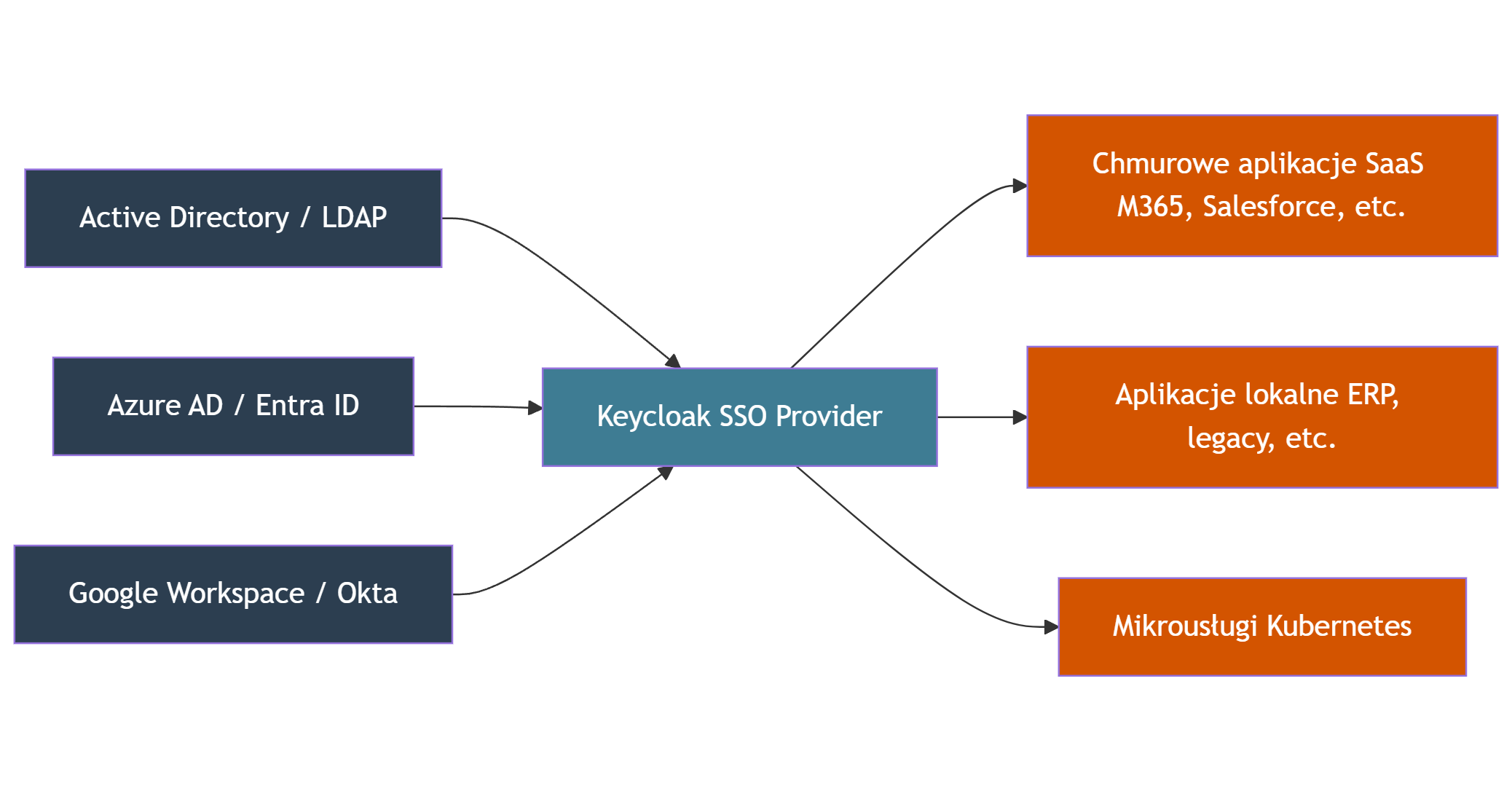

Jedną z kluczowych zalet systemów SSO, takich jak Keycloak, jest możliwość łatwej integracji z różnorodnymi źródłami tożsamości — zarówno lokalnymi (on-prem), jak i chmurowymi. Dzięki temu organizacje mogą zachować spójność zarządzania dostępem, niezależnie od tego, gdzie znajdują się ich aplikacje czy dane.

Integracja z Active Directory i LDAP

W środowiskach korporacyjnych często podstawowym źródłem tożsamości jest Active Directory (AD) lub LDAP. Keycloak umożliwia:

- Synchronizację użytkowników i grup z AD/LDAP

- Autoryzację dostępu na podstawie ról i atrybutów z katalogu

- SSO w sieciach wewnętrznych z wykorzystaniem Kerberos/SPNEGO

- Automatyczne przypisywanie ról i polityk na podstawie struktury organizacyjnej

To oznacza, że użytkownicy mogą logować się do systemów bezpośrednio swoimi firmowymi danymi — bez potrzeby tworzenia dodatkowych kont.

Integracja z chmurą i Microsoft Entra ID (Azure AD)

Coraz więcej firm korzysta z aplikacji SaaS i chmurowych środowisk, takich jak Microsoft 365, Salesforce czy Google Workspace. Keycloak pozwala na integrację z zewnętrznymi dostawcami tożsamości poprzez federację OIDC lub SAML, co umożliwia:

- Uwierzytelnianie użytkowników Microsoft Entra ID (dawniej Azure AD)

- Delegację logowania do zewnętrznych IdP (np. Google, Okta, GovID, login.gov)

- Scenariusze BYOD i dostęp dla partnerów biznesowych

- Zastosowanie MFA i polityk bezpieczeństwa także dla logowań chmurowych

Dzięki temu możliwe jest jednolite logowanie zarówno do aplikacji wewnętrznych, jak i tych hostowanych w chmurze — wszystko z poziomu jednej sesji SSO.

Scentralizowane IAM w złożonych środowiskach

W przypadku hybrydowych architektur (on-prem + cloud), wdrożenie SSO z Keycloak pozwala na stworzenie spójnego modelu dostępu:

- Jeden punkt uwierzytelnienia dla wszystkich aplikacji

- Pełna kontrola nad cyklem życia tożsamości (onboarding/offboarding)

- Audytowalność, logi i zgodność z przepisami (RODO, NIS2)

Właśnie dlatego Inteca specjalizuje się w projektowaniu i wdrażaniu integracji IAM w złożonych środowiskach: od legacy po nowoczesne mikrousługi w Kubernetesie.

Keycloak jako rozwiązanie SSO

Keycloak to open-source’owy system IAM (Identity and Access Management) stworzony przez Red Hat, który oferuje zaawansowane funkcje logowania jednokrotnego (Single Sign-On – SSO). Dzięki obsłudze standardów takich jak SAML 2.0, OAuth 2.0 i OpenID Connect (OIDC), umożliwia użytkownikom jednorazowe uwierzytelnienie i uzyskanie dostępu do wielu aplikacji bez potrzeby ponownego logowania.

Działa to w prosty sposób: użytkownik loguje się raz poprzez Keycloak, a następnie token uwierzytelniający (np. JWT) jest przekazywany do wszystkich zintegrowanych aplikacji. Zapewnia to nie tylko wygodę, ale również większe bezpieczeństwo — dane logowania nie są przechowywane w poszczególnych aplikacjach, lecz zarządzane centralnie przez Keycloak.

Dzięki funkcji Single Sign-Out, użytkownik może również jednym kliknięciem wylogować się z wszystkich systemów, co zwiększa kontrolę nad sesjami i zmniejsza ryzyko nieautoryzowanego dostępu.

Dlaczego warto wybrać Keycloak?

Keycloak to więcej niż tylko system SSO — to kompleksowa platforma IAM zbudowana z myślą o nowoczesnych wymaganiach bezpieczeństwa, automatyzacji i zgodności regulacyjnej. Oto kluczowe powody, dla których warto go wdrożyć w Twojej organizacji:

- Bezpieczeństwo klasy enterprise: wsparcie dla MFA, logowania bezhasłowego (WebAuthn, FIDO2), delegowanej administracji i audytowalnych logów zdarzeń.

- Elastyczność wdrożeniowa: możliwość pracy w chmurze (EU cloud), on-premise, w środowiskach hybrydowych oraz na Kubernetes/OpenShift z wykorzystaniem operatora Keycloak.

- Integracja z ekosystemem przedsiębiorstwa: obsługa Active Directory, LDAP, SAP, Oracle, a także federacja z zewnętrznymi dostawcami tożsamości.

- Dostosowanie do RODO i audytów: pełna kontrola nad danymi, logami i politykami dostępu — idealna dla sektorów regulowanych, takich jak bankowość czy administracja publiczna.

- Brak vendor lock-in: dzięki otwartemu kodowi źródłowemu i architekturze bazującej na SPI (Service Provider Interfaces), można dowolnie rozbudowywać funkcjonalność.

W połączeniu z usługą Inteca Managed Keycloak, zyskujesz także:

- SLA-backed wsparcie 24/7,

- konsulting architektoniczny,

- pełne wdrożenie „IAM as Code” w zgodzie z GitOps i CI/CD.

Przykłady użycia Keycloak w dużych firmach

Keycloak jest z powodzeniem wykorzystywany przez organizacje na całym świecie, które potrzebują skalowalnego i bezpiecznego zarządzania tożsamością. Przykłady zastosowań obejmują:

- Banki i instytucje finansowe: integracja z systemami core banking, wymagającymi zgodności z RODO i NIS2. Keycloak umożliwia wdrożenie wieloskładnikowego uwierzytelnienia oraz segmentację dostępu opartą o role (RBAC).

- Sektor publiczny i administracja: centralizacja uwierzytelniania dla setek aplikacji rządowych, obsługa BYOD i delegowana administracja – z zachowaniem pełnej zgodności z przepisami dotyczącymi suwerenności danych.

- Firmy technologiczne i SaaS: wykorzystanie federacji tożsamości (np. Google, Azure AD), logowania społecznościowego i dostępu warunkowego do mikrousług w architekturze opartych o Kubernetes.

- Produkcja i przemysł: integracja z systemami ERP (np. SAP), zapewnienie jednolitego uwierzytelniania dla aplikacji webowych i urządzeń przemysłowych (IoT) – przy wsparciu dla X.509 i certyfikatów sprzętowych.

Proces wdrożenia i utrzymania SSO z wykorzystaniem Keycloak

Analiza i integracja systemu

Skuteczne wdrożenie SSO z wykorzystaniem Keycloak rozpoczyna się od szczegółowej analizy architektury systemów i polityk dostępu w organizacji. Wspólnie z zespołem klienta identyfikujemy źródła tożsamości (np. Active Directory, LDAP, SAP, Azure AD) oraz aplikacje lokalne i chmurowe, które mają zostać objęte jednolitym uwierzytelnieniem.

W praktyce środowiska bywają złożone i hybrydowe — obejmujące systemy on-premise, chmurę publiczną oraz rozwiązania legacy. Kluczowe jest dobranie odpowiedniego mechanizmu federacji (OIDC, SAML), precyzyjne mapowanie atrybutów użytkowników (np. e-mail jako unikalny identyfikator) oraz dostosowanie konfiguracji klientów w Keycloak do wymagań bezpieczeństwa i UX.

Inteca projektuje integrację w sposób kodowalny i audytowalny — zgodnie z zasadami GitOps — co pozwala na szybkie odtworzenie lub modyfikację konfiguracji w kontrolowany sposób.

Monitoring i wsparcie w utrzymaniu

SSO to nie jednorazowy projekt – to ciągły proces utrzymania bezpieczeństwa i zgodności. Dlatego każda instancja zarządzana przez Inteca jest objęta:

- ciągłym monitoringiem działania i logowania,

- audytowalnymi logami zdarzeń i aktywności użytkowników,

- automatycznymi testami zgodności polityk bezpieczeństwa.

W zależności od wymagań branżowych (np. RODO, NIS2, ISO 27001), Inteca wdraża procesy okresowego przeglądu dostępów, raportowania zgodności oraz mechanizmy wykrywania ryzyk (np. błędnych konfiguracji redirect URL czy przestarzałych tokenów). Wspieramy także zaawansowane scenariusze, takie jak MFA adaptacyjne czy dostęp warunkowy (context-based access).

Dzięki wsparciu SLA (od Bronze do Platinum), klienci zyskują dostęp do inżynierów IAM gotowych reagować nawet w ciągu 1h w trybie 24/7.

Rola partnera wdrożeniowego – dlaczego warto wybrać Inteca?

Inteca to nie tylko dostawca — to partner strategiczny w budowie i utrzymaniu architektury IAM. Nasze zespoły łączą kompetencje z zakresu:

- integracji systemów tożsamości z aplikacjami i chmurą,

- projektowania bezpiecznych przepływów uwierzytelnienia (SSO, MFA, passwordless),

- zgodności z normami bezpieczeństwa i audytowalności (ISO, GDPR),

- wdrożeń w sektorach regulowanych (bankowość, zdrowie, administracja).

Każdy projekt rozpoczynamy od analizy wymagań, a kończymy zautomatyzowaną infrastrukturą IAM, gotową do dalszego rozwoju. Wspieramy platform engineering teams w integracji Keycloak z CI/CD, helm charts i operatorami Kubernetes.

Kluczowe korzyści z wdrożenia SSO

Wdrożenie logowania jednokrotnego (SSO) przekłada się bezpośrednio na większą efektywność operacyjną, lepsze bezpieczeństwo i wyższy komfort pracy.

- Mniej frustracji, więcej produktywności – użytkownicy logują się raz i mają natychmiastowy dostęp do wszystkich niezbędnych aplikacji. Bez konieczności zapamiętywania wielu haseł czy resetowania dostępu, mogą skoncentrować się na pracy, a nie na walce z systemem.

- Zredukowane ryzyko – centralizacja uwierzytelniania pozwala na wdrożenie spójnych polityk bezpieczeństwa, takich jak MFA czy dostęp warunkowy. Zmniejsza to ryzyko ataków phishingowych i nieautoryzowanego dostępu.

- Niższe koszty operacyjne – mniejsza liczba zgłoszeń do helpdesku (reset haseł to nawet 30% wszystkich zgłoszeń) oraz uproszczenie zarządzania tożsamościami przekładają się na realne oszczędności.

SSO to nie tylko wygoda — to fundament nowoczesnej architektury bezpieczeństwa w erze pracy hybrydowej i chmurowych aplikacji.

FAQ

Dowiedz się, dlaczego Keycloak to idealne rozwiązanie SSO