Passwordless authentication is becoming more important for organizations of all sizes, including medium-sized ones. Mainly because of its increased security and improved user experience. While working at Inteca, I’ve seen the growing necessity for stronger authentication methods with constantly new cyber threats. My prediction is that shortly, passwordless authentication will be a must for any organization. We will focus on Passkeys and WebAuthn. Those are relatively recent developments in the field of authentication, designed to improve security and user experience by moving away from traditional passwords and implementing passkey authentication.

Why do „old” methods are no longer enough?

These well-known access control system have served us for years. Still, they come with their own challenges. One of the challenges is user fatigue. I’ve observed how remembering complicated passwords and juggling multiple authentication factors can overwhelm users, often leading them to rely on unsafe password practices. Secondly, vulnerability. It’s clear that traditional methods are just too open to attacks like phishing, credential theft, and breaches, which significantly elevate the risk of unauthorized access to sensitive data.

The call for innovative solutions—like passkeys work by utilizing a public-private key system to enhance security. and WebAuthn—is growing stronger. These cutting-edge methods not only strengthen security but also aim to streamline the user experience, facilitating the way for a much-needed transformation in how we handle authentication.

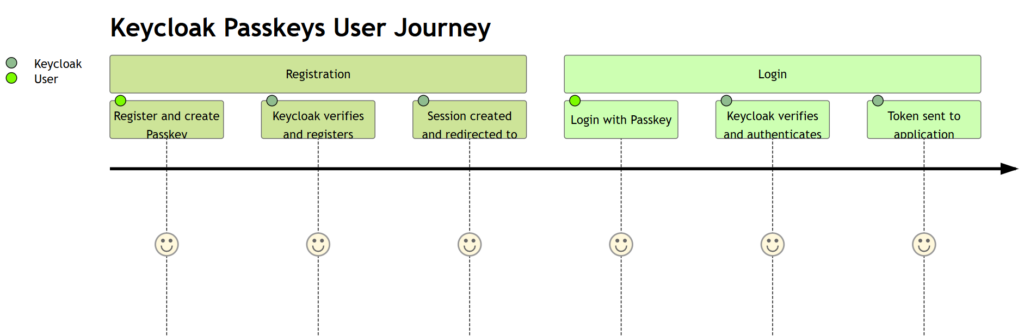

Image source: keycloak.org

Why do we need stronger authentication methods?

The urgent need for stronger credentialing approach is evident. Cybercriminals are working on more and more sophisticated tactics, traditional methods like passwords and PINs simply aren’t working anymore. Here is why:

More cyber threats

Cyber threats, including credential theft, phishing attacks, and data breaches, are overgrown. It’s concerning how easily a simple username and password can become the weak point in our defenses, exposing sensitive data and putting organizations at risk.

While we may lean on familiar security protocol, they come with significant limitations:

- Credential theft – a major concern that passkeys aim to mitigate through advanced user verification. attackers are always looking for vulnerabilities to steal login details, allowing them to easily access the accounts.

- Phishing attacks – these manipulative tactics fool users into disclosing their personal information, often resulting in serious breaches.

- Data breaches – high-profile data leaks remind us that no organization is safe, leading to the exposure of millions of user credentials.

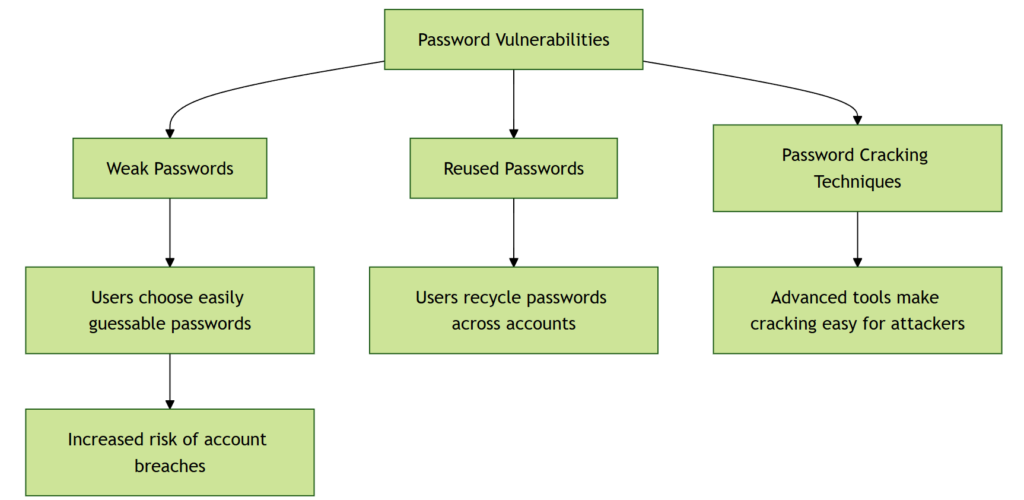

Password vulnerabilities

In truth, passwords aren’t as secure as we once believed:

– Weak passwords – it is not a surprise that most of the users choose basic, easily-guessable passwords that are a recipe for disaster.

– Reused passwords – it’s all too common for users to recycle passwords across different accounts, heightening risk.

– Password cracking techniques – with advanced tools available, cracking passwords has become alarmingly easy for attackers.

End-user experience matters

Let’s not forget that user experience plays a crucial role in authentication. Bulky, complicated processes can lead to frustration, pushing users towards insecure practices. We need solutions that strike a balance between robust security and seamless usability.

The truth is that:

- Users do not need to remember complex passwords

- We need faster and more streamlined login experiences

- Key consideration is to reduced friction in the login process

Regulatory compliance matters

On top of that, regulatory changes are prompting organizations to adopt stronger authorization measures. Compliance requirements are becoming stricter, pushing for enhanced security protocols to safeguard sensitive data and mitigate potential legal repercussions.

The shift towards advanced methods like passkeys and WebAuthn isn’t merely a trend; it’s essential for navigating today’s complex security landscape without using traditional passwords. By tackling these vulnerabilities head-on, we can significantly strengthen our digital defenses.

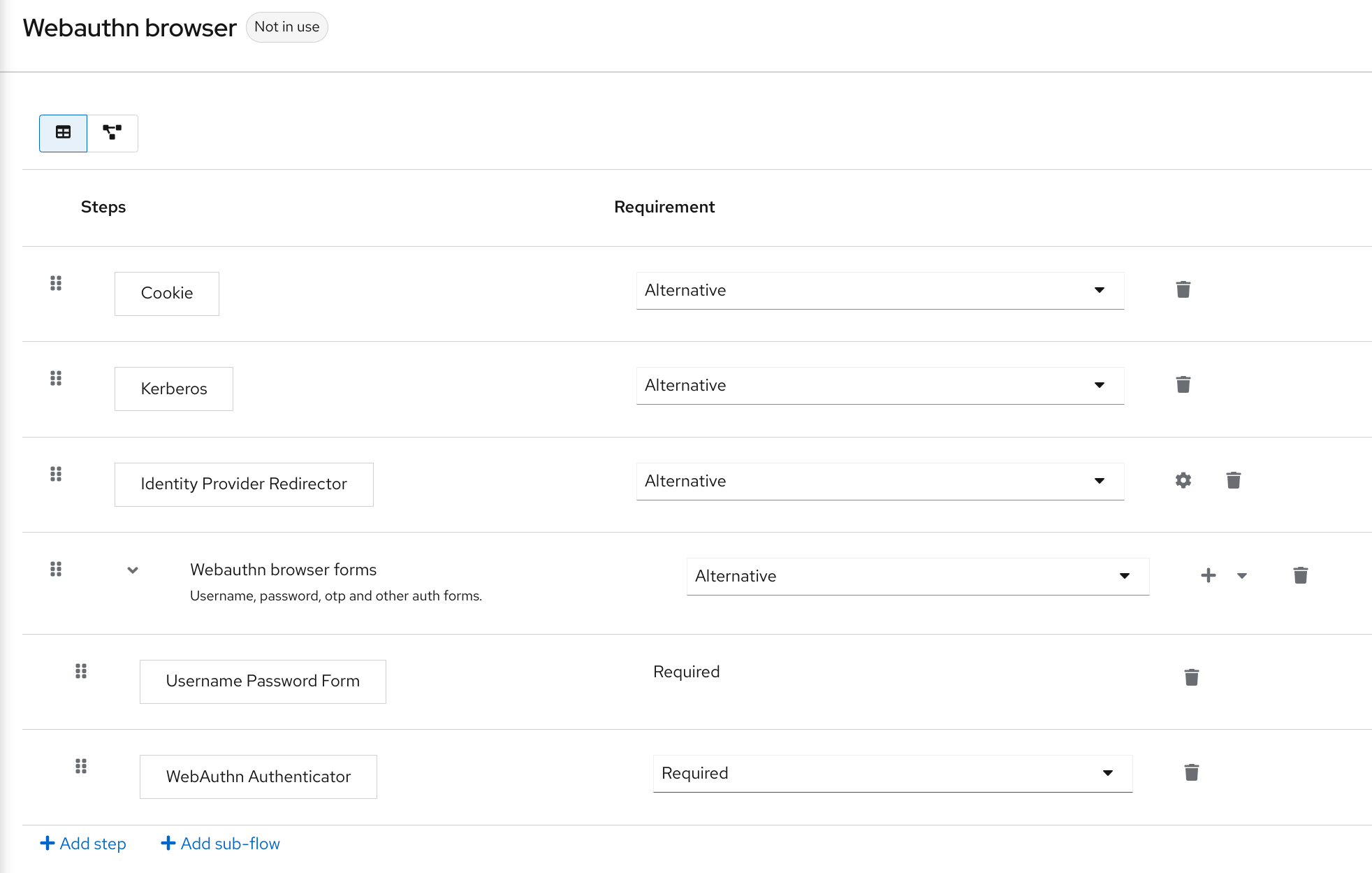

Image source: keycloak.org

Industry adoption of passwordless authenitcation

If the above examples are not enough to convince you that PA is a must, lets see why others adopt to this technology. A standout moment occurred in 2013 when Google transitioned to a passwordless system for its internal processes. This move showcased that passwordless environments were not just a pipe dream but a practical reality, setting a strong example for other companies.

We see a noticeable trend in the acceptance of passwordless technologies across various sectors. Businesses finally recognizing that the clock has run out on traditional methods.

Why do companies switch to passwordless?

- Growing security concerns – with cyber threats becoming more sophisticated, companies are feeling the pressure to implement stronger authentication measures to protect sensitive information.

- User experience – companies are shifting towards simpler, frictionless identity validation method, which is vital for keeping users engaged and satisfied.

- Regulatory compliance – as regulations tighten, businesses are compelled to adopt advanced authentication solutions to meet heightened security standards.

The login without password market is predicted to skyrocket to $86.35 billion by 2033 1. This forecast signals a robust trend towards widespread adoption, especially among sectors like finance, e-commerce, and technology. These industries facilitating the way, signaling not only a commitment to strengthened security but also a response to evolving user expectations for easy digital experiences.

Interesuje Cię usługa zarządzana Keycloak?

Krótko mówiąc, przejście na uwierzytelnianie oparte na tokenach jest istotną ewolucją w naszej trwającej walce z cyberzagrożeniami. Ponieważ coraz więcej organizacji przyjmuje to innowacyjne podejście, krajobraz bezpieczeństwa cyfrowego jest gotowy do znacznego ulepszenia.

Co dokładnie to jest FIDO2, WebAuthn i klucze dostępu?

- FIDO2 zapewnia podstawową strukturę bezpiecznej weryfikacji bez haseł.

- WebAuthn to interfejs API przeglądarki, który umożliwia witrynom internetowym komunikowanie się z wystawcami uwierzytelnienia FIDO2.

- Klucze dostępu to specyficzna, przyjazna dla użytkownika implementacja uwierzytelniania bezhasłowego przy użyciu WebAuthn i FIDO2.

Standardowa definicja FIDO2

FIDO2 to protokół identyfikacyjny opracowany przez Fast Identity Online (FIDO) Alliance. Jest to powszechnie dostępna metoda odporna na phishing. Jest to termin ogólny, który obejmuje standard WebAuthn i umożliwia uwierzytelnianie bez hasła przy użyciu kryptografii klucza publicznego. Standard ten odgrywa kluczową rolę w zachęcaniu do przyjmowania kluczy dostępu. Zapewnia, że te metody walidacji są nie tylko bezpieczne, ale także działają na różnych platformach i urządzeniach.

Sprzyja to spójnej i niezawodnej obsłudze klienta, ułatwiając użytkownikom korzystanie z tej nowej technologii. FIDO2 zawiera standard WebAuthn, który jest internetowym interfejsem API, który umożliwia witrynom internetowym dostęp do uwierzytelniaczy FIDO2

Jak działa FIDO2:

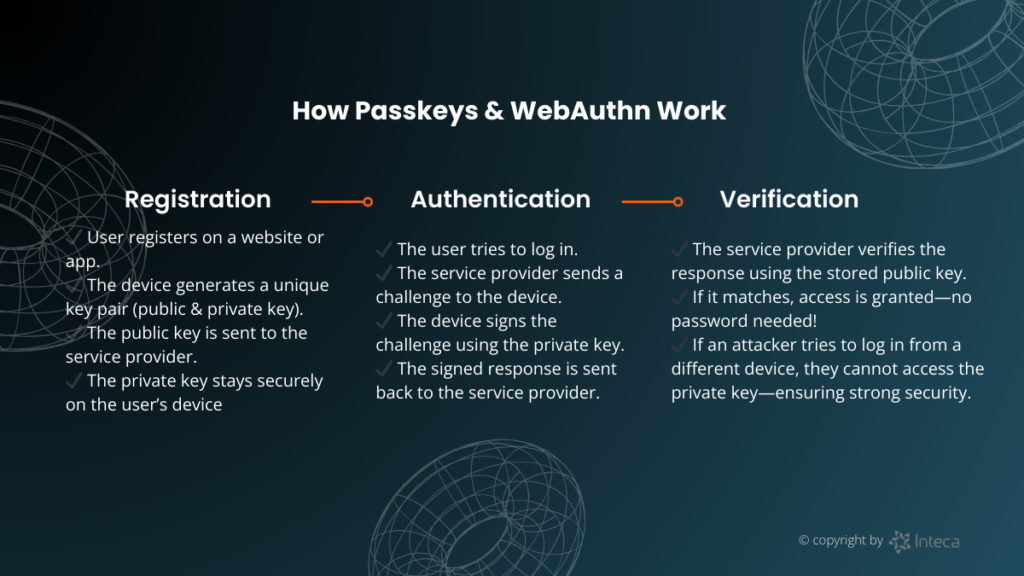

- Podczas rejestracji urządzenie użytkownika generuje nową parę kluczy, która ma kluczowe znaczenie dla implementacji protokołu klienta do uwierzytelnienia. Klucz prywatny jest przechowywany na urządzeniu i przechowywany w bezpieczny sposób, natomiast klucz publiczny jest wysyłany do dostawcy usług (nazywanego również stroną uzależnioną) przy użyciu protokołu klient do uwierzytelnienia.

- Podczas uwierzytelniania usługodawca wysyła wyzwanie do urządzenia użytkownika, które podpisuje wyzwanie kluczem prywatnym. Następnie usługodawca weryfikuje podpis przy użyciu zapisanego klucza publicznego

- Proces ten pozwala na bezpieczną weryfikację bez użycia haseł i współdzielonych sekretów

- Gdy złośliwy aktor nakłania użytkownika do zalogowania się na fałszywej stronie internetowej, protokół FIDO blokuje tę próbę.

Co to jest technologia WebAuthn?

WebAuthn, czyli Web Authentication API, wyróżnia się jako przełomowy otwarty standard opracowany przez World Wide Web Consortium (W3C) we współpracy z FIDO Alliance, wraz z renomowanymi gigantami technologicznymi, takimi jak Google, Microsoft, Apple i Mozilla. Protokół ten przekształca autoryzację użytkownika , umożliwiając metody bez hasła, które obejmują dane biometryczne lub uwierzytelniacze urządzeń, ostatecznie zwiększając zarówno bezpieczeństwo, jak i interfejs użytkownika za pomocą kluczy dostępu.

WebAuthn w pigułce:

- Web Authentication (WebAuthn) to protokół internetowy zaprojektowany w celu zapewnienia bezpiecznego uwierzytelniania w wielu usługach

- Umożliwia użytkownikom uwierzytelnianie bez haseł przy użyciu różnych narzędzi uwierzytelniających, takich jak czytniki linii papilarnych lub klucze bezpieczeństwa

- WebAuthn wykorzystuje kryptografię klucza publicznego, w której klucz prywatny jest bezpiecznie przechowywany na urządzeniu użytkownika, a klucz publiczny jest rejestrowany u dostawcy usług

- Keycloak obsługuje WebAuthn i może działać jako jednostka uzależniona (RP), co ułatwia rejestrację i walidację klucza dostępu

- WebAuthn może być używany do uwierzytelniania bez hasła , umożliwiając użytkownikom z poświadczeniami WebAuthn uwierzytelnianie bez hasła. Może być również używany jako drugi składnik w uwierzytelnianiu wieloskładnikowym

Wzrost popularności kluczy dostępu

Klucz dostępu to w zasadzie klucz kryptograficzny, który zastępuje potrzebę podania hasła w procesie uwierzytelniania. Zamiast czegoś, co użytkownik wie, klucze dostępu opierają się na czymś, co użytkownik posiada, dzięki czemu są znacznie mniej podatne na typowe zagrożenia, takie jak wyłudzanie informacji i kradzież danych uwierzytelniających.

Najważniejsze informacje o kluczu:

- Klucze dostępu to rodzaj technik uwierzytelniania bez hasła , które wykorzystują kryptografię klucza publicznego do weryfikacji tożsamości użytkownika.

- Klucze dostępu są oparte na standardzie WebAuthn, który jest częścią projektu FIDO2, zwiększa bezpieczeństwo poprzez weryfikację użytkownika.

- Zostały zaprojektowane tak, aby były wysoce odporne na ataki typu phishing i upychanie poświadczeń, ponieważ nie obejmują haseł.

- Klucz prywatny jest bezpiecznie przechowywany na urządzeniu użytkownika, a klucz publiczny jest rejestrowany u dostawcy usług za pośrednictwem interfejsu API WebAuthn.

- Klucze dostępu zapewniają kompatybilność między platformami, umożliwiając użytkownikom tworzenie klucza dostępu na jednym urządzeniu i używanie go na innych.

- Keycloak zapewnia podgląd dla kluczy dostępu, umożliwiając użytkownikom rejestrację i uwierzytelnianie zarówno za pomocą zsynchronizowanych, jak i powiązanych z urządzeniem kluczy.

Uwierzytelnianie biometryczne obsługuje klucze dostępu

Jeszcze bardziej ekscytująca jest integracja technologii walidacji biometrycznej — takich jak odciski palców lub rozpoznawanie twarzy. Metody te wspierają bezpieczeństwo kluczy dostępu, wymagając kontroli biometrycznej w celu odblokowania klucza prywatnego, zapewniając, że tylko właściwi użytkownicy mogą uzyskać dostęp do poufnych informacji.

Challenges with passkeys

Yet, the journey towards widespread passkey adoption isn’t without its hurdles, particularly in user verification across devices. Challenges like device loss if a user misplaces their device, accessing their accounts can become tricky. Implementing solutions like backup codes or alternative recovery options is crucial to address this risk. User engagement by encouraging users to transition to passkeys requires effort. Organizations should invest in educational campaigns to highlight the advantages of moving away from traditional methods.

Key takeaways

Reflecting on our journey toward stronger verification, the shift to passkeys and WebAuthn emerges as a crucial evolution in enhancing both security and interface experience. Here are the key takeaways:

- Traditional authentication methods like passwords are increasingly falling short due to user fatigue and vulnerabilities—this is where innovative solutions like passkeys come into play.

- With the use of cryptographic keys, passkeys not only mitigate risks from phishing and credential theft but also bolster the protection of sensitive data.

- Passkeys simplify the login process, enabling seamless, one-step verifications that enhance user satisfaction and engagement while keeping security robust, as they are stored on your device.

- Adopting passkeys and WebAuthn can aid organizations in meeting increasingly stringent regulatory standards, contributing to stronger data protection measures.

- The trend towards password-free authentication is gaining momentum, with industry projections suggesting that the market could surge to $86.35 billion by 2033.

By embracing these emerging technologies, we not only strengthen our defenses against evolving cyber threats but also create engaging user experiences vital for success in today’s digital landscape.

Sources:

Przekonaj się, dlaczego Keycloak może być najlepszym wyborem dla Twoich potrzeb związanych z logowaniem bez hasła!