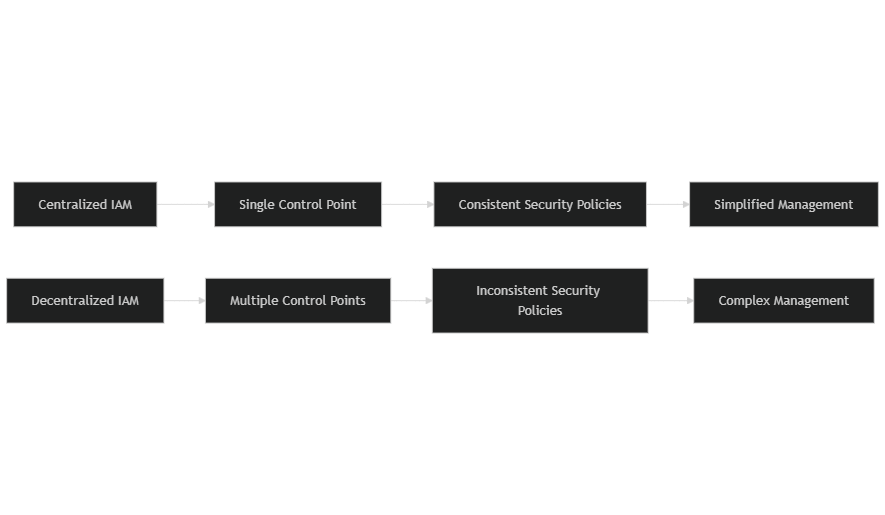

Scentralizowane zarządzanie tożsamością i dostępem (IAM) to kluczowa strategia w dzisiejszym środowisku częstych naruszeń danych i zagrożeń cybernetycznych, szczególnie w przypadku rozważania zdecentralizowanych opcji kontroli dostępu. Scentralizowany system zarządzania tożsamościami i uprawnieniami użytkowników umożliwia organizacjom spójne stosowanie zasad bezpieczeństwa, zwiększając ogólne bezpieczeństwo i wydajność.

Scentralizowany katalog dostępu zapewnia solidne środki bezpieczeństwa, takie jak uwierzytelnianie wieloskładnikowe (MFA) i kontrola dostępu oparta na rolach (RBAC), upraszczając zarządzanie użytkownikami i umożliwiając zespołom IT skupienie się na zadaniach strategicznych. Ponadto automatyzacja procesów tożsamości i zapewnianie wglądu w dostęp w czasie rzeczywistym pomaga organizacjom szybko reagować na ryzyko i spełniać wymagania dotyczące zgodności.

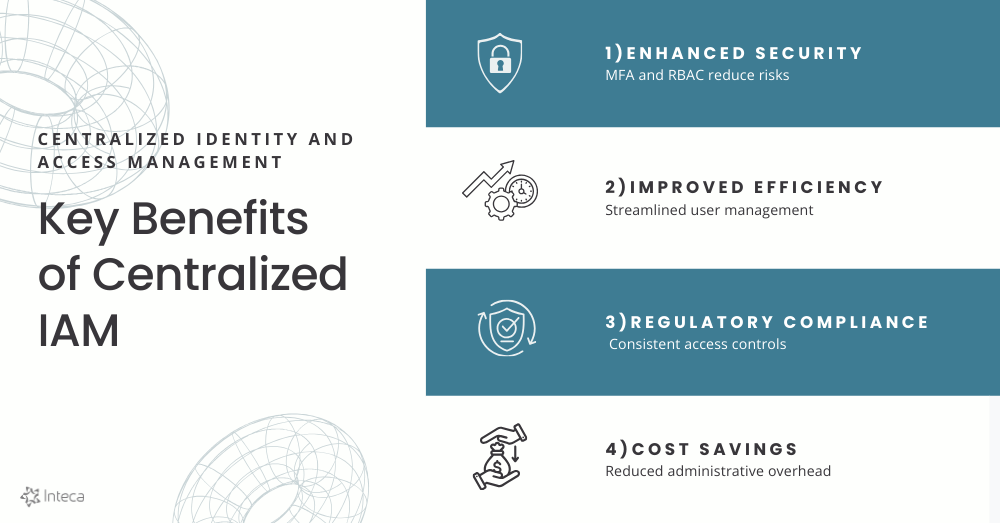

Korzyści płynące ze scentralizowanego podejścia IAM

Zwiększone bezpieczeństwo dzięki ujednoliconej kontroli dostępu

Główną zaletą scentralizowanego systemu IAM jest poprawa bezpieczeństwa dzięki ujednoliconej kontroli dostępu, która skutecznie zarządza dostępem w całej organizacji. Scentralizowane zarządzanie dostępem i tożsamościami zwiększa bezpieczeństwo poprzez ujednolicenie kontroli dostępu. Umożliwia organizacjom skuteczne wdrażanie uwierzytelniania wieloskładnikowego i kontroli dostępu opartej na rolach, minimalizując ryzyko nieautoryzowanego dostępu. Na przykład studium przypadku firmy Inteca z udziałem czołowego Europejskiego Biura Informacji Gospodarczej pokazało, w jaki sposób dostosowane do potrzeb rozwiązanie z zakresu cyberbezpieczeństwa umożliwia sfederowane uwierzytelnianie użytkowników w wielu europejskich bankach, znacznie skracając czas pracy usługi uwierzytelniania. Podkreśla to niezawodność scentralizowanych systemów w utrzymaniu bezpieczeństwa.

Zwiększona wydajność zarządzania użytkownikami i udostępniania

Kolejną istotną zaletą scentralizowanego IAM jest usprawnione zarządzanie użytkownikami i udostępnianie, które oferuje. W niedawnym raporcie podkreślono, że 80% logowań SaaS w przedsiębiorstwach jest niewidocznych dla zespołów IT i ds. bezpieczeństwa ze względu na użycie osobistych danych uwierzytelniających lub kont firmowych nieobjętych logowaniemjednokrotnym 1. Scentralizowany system IAM zapewnia wgląd w dostęp użytkowników, umożliwiając płynniejsze procesy wdrażania i zmniejszając obciążenie działu IT.

Sprawna zgodność z normami regulacyjnymi

Scentralizowane zarządzanie dostępem i tożsamościami upraszcza zarządzanie zgodnością, zapewniając spójne stosowanie kontroli dostępu. Ramy zarządzania oparte na sztucznej inteligencji pomagają organizacjom skuteczniej zarządzać procesami zgodności i zarządzania ryzykiem. Wiele organizacji zgłasza zmniejszenie liczby incydentów związanych ze zgodnością po wdrożeniu scentralizowanego zarządzania dostępem i tożsamościami, co pozwala im skupić się na podstawowych działaniach biznesowych.

Oszczędność kosztów dzięki zmniejszeniu kosztów administracyjnych

Wreszcie, scentralizowany IAM oferuje znaczne korzyści finansowe, zwłaszcza w porównaniu ze zdecentralizowanymi systemami kontroli dostępu. Zmniejszając obciążenie administracyjne związane z zarządzaniem tożsamościami, organizacje mogą osiągnąć znaczne oszczędności. Automatyzacja procesów tożsamości zmniejsza liczbę zadań ręcznych, minimalizuje błędy i zwiększa produktywność. Wiele organizacji, które przyjęły scentralizowane rozwiązania IAM, odnotowało niższe koszty wsparcia IT i lepszą alokację zasobów, co ostatecznie doprowadziło do zdrowszych perspektyw finansowych.

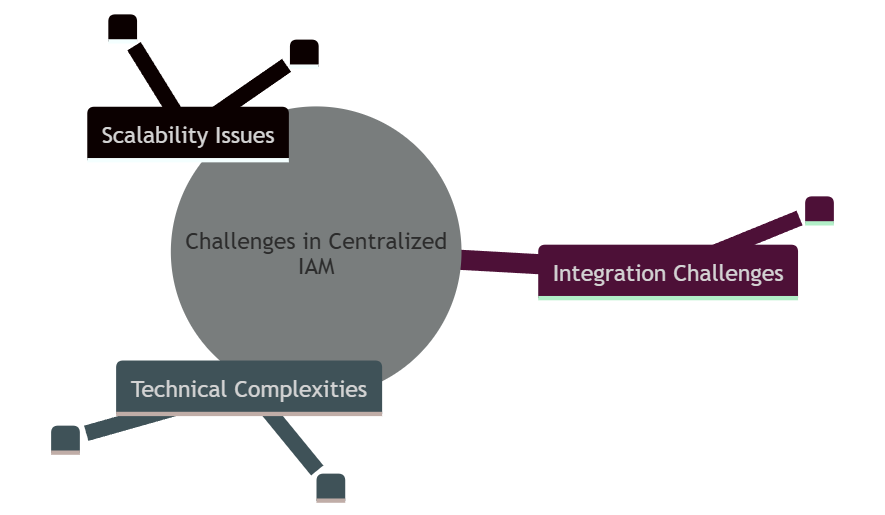

Wyzwania związane z wdrażaniem scentralizowanego iam

Wdrożenie scentralizowanego systemu zarządzania tożsamością i dostępem (IAM) może znacznie poprawić zarówno środki bezpieczeństwa, jak i efektywność operacyjną. Jednak moje doświadczenie z różnymi organizacjami ujawnia kilka wyzwań, z którymi należy się zmierzyć. W tej sekcji omówione zostaną podstawowe wyzwania, takie jak skalowalność, integracja i złożoność techniczna związana z wdrożeniem.

Problemy ze skalowalnością

Wraz z rozwojem organizacji ich wymagania dotyczące zarządzania tożsamością stają się coraz bardziej złożone. Skalowalność jest podstawowym wyzwaniem przy wdrażaniu scentralizowanych rozwiązań IAM. Wiele organizacji boryka się z:

- Rozwiązanie problemu skalowalności w rozwijających się organizacjach: Tradycyjne systemy IAM często mają trudności z nadążaniem za rosnącą liczbą użytkowników i aplikacji. Może to prowadzić do wąskich gardeł wydajności, co ostatecznie frustruje zarówno użytkowników, jak i zespoły IT.

- Przyszłościowe rozwiązania IAM: Organizacje muszą zapewnić, że ich systemy IAM są w stanie dostosować się do zmieniających się wymagań, w tym integracji nowych technologii i zarządzania rosnącą liczbą użytkowników. W miarę jak organizacje wdrażają coraz bardziej złożone systemy zarządzania tożsamością, napotykają wyzwania związane ze skalowalnością, które wymagają rozwiązań opartych na sztucznej inteligencji.

Wyzwania związane z integracją

Integracja scentralizowanego IAM z istniejącymi systemami i aplikacjami stanowi poważne wyzwanie. Do najważniejszych wyzwań związanych z integracją należą:

- Integracja nowych aplikacji z istniejącymi systemami: Organizacje często mają trudności z łączeniem nowych aplikacji ze scentralizowaną strukturą IAM. Może to prowadzić do fragmentarycznych procesów zarządzania tożsamością i zmniejszenia wydajności, szczególnie w środowiskach bez scentralizowanego punktu dostępu.

- Studium przypadku firmy Inteco: Postępowy europejski bank pokazuje, w jaki sposób pokonanie tych przeszkód może przynieść korzyści – dzięki udanej integracji ram bezpieczeństwa typu „zero-trust” znacznie poprawił uwierzytelnianie użytkowników podczas procesów sprzedaży kredytów, zapewniając jednocześnie bezpieczną komunikację z zewnętrznymi instytucjami płatniczymi.

Zawiłości techniczne

Zawiłości techniczne związane z integracją IAM mogą stanowić poważne przeszkody:

- Zarządzanie zawiłościami integracji IAM: Organizacje muszą stawić czoła licznym wyzwaniom technicznym, w tym migracji danych, kompatybilności systemu i zarządzaniu cyklem życia użytkowników, które mogą być trudne do zarządzania.

- Wgląd: Integracja metod biometrycznych z kontekstową kontrolą dostępu staje się coraz bardziej powszechna, co zwiększa bezpieczeństwo dzięki dodatkowym środkom weryfikacji.⁵ Zrozumienie tych technicznych zawiłości ma kluczowe znaczenie dla pomyślnego wdrożenia IAM.

| Wyzwanie | Opis | Potencjalne rozwiązania |

|---|---|---|

| Problemy ze skalowalnością | Trudności w dostosowaniu się do wzrostu i złożoności zarządzania użytkownikami. | Rozwiązania oparte na sztucznej inteligencji i skalowalność w chmurze. |

| Wyzwania związane z integracją | Problemy z łączeniem nowych aplikacji z istniejącymi systemami IAM. | Kompleksowe strategie integracji. |

| Zawiłości techniczne | Poruszanie się po zawiłościach integracji IAM i zarządzania cyklem życia użytkownika. | Zatrudnianie wykwalifikowanych zespołów IT i konsultantów. |

Najważniejsze wnioski

Opierając się na różnych implementacjach scentralizowanego zarządzania tożsamością i dostępem (IAM), oto kilka kluczowych wniosków, które organizacje powinny wziąć pod uwagę.

Podsumowanie korzyści

- Zwiększone bezpieczeństwo: Scentralizowany IAM zwiększa bezpieczeństwo, ujednolicając kontrolę dostępu, zmniejszając ryzyko nieautoryzowanego dostępu.

- Poprawiona wydajność: Usprawnione zarządzanie użytkownikami zmniejsza obciążenie działu IT i zwiększa wydajność operacyjną.

- Oszczędności: Automatyzacja minimalizuje koszty administracyjne i usprawnia alokację zasobów.

- Zgodność: Konsekwentnie stosowane mechanizmy kontroli dostępu upraszczają zapewnianie zgodności z przepisami i ułatwiają audyty.

Referencje:

- CSO Online, https://www.csoonline.com/article/3836917/cisos-should-address-identity-management-as-fast-as-they-can-says-crowdstrike-exec.html

Przekonaj się, dlaczego Keycloak może być najlepszym wyborem dla Twoich potrzeb związanych z centralnym logowaniem!