Czym są federacje tożsamości?

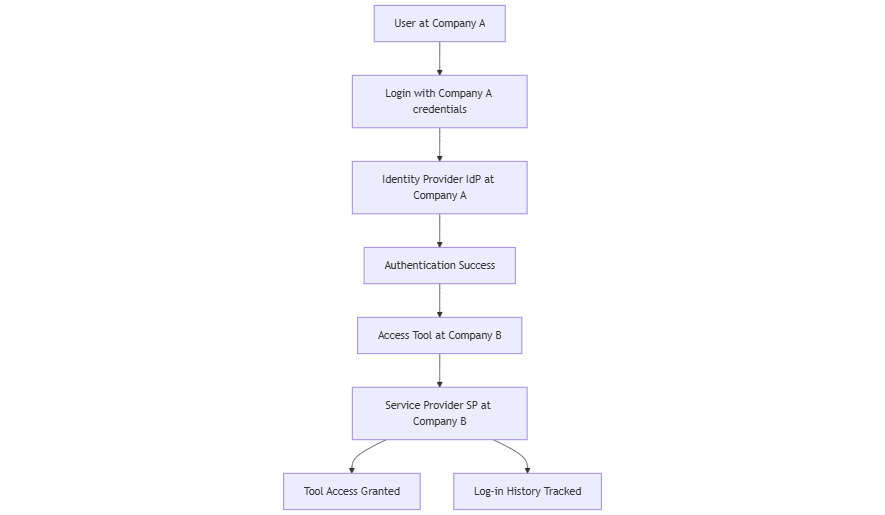

Jednym z przykładów z życia wziętych jest sytuacja, w której pracujesz w firmie A i musisz korzystać z narzędzia stworzonego przez firmę B — powiedzmy, że jest to platforma do zarządzania projektami w chmurze. Zamiast tworzyć nową nazwę użytkownika i hasło tylko dla tego narzędzia, po prostu zaloguj się przy użyciu danych uwierzytelniających firmy A. I jesteś w środku, dodatkowo firma B może śledzić Twoją historię logowania. Wszystko zgodnie ze standardami cyberbezpieczeństwa.

Nie musiałeś się rejestrować, tworzyć kolejnego hasła ani przechodzić przez cały proces rejestracji.

Jeden login (system tożsamości Twojej firmy lub organizacji) działa w różnych witrynach internetowych, usługach lub firmach — o ile mają one umowę powierniczą. To jest istota federacji.

W tym przewodniku przedstawiono kompleksowe spojrzenie na federacje zarządzania tożsamościami, w tym ich zalety, architekturę, technologie, aplikacje i przyszłe trendy.

Jaka jest różnica między logowaniem jednokrotnym a tożsamością federacyjną?

Logowanie jednokrotne (SSO)

Jedną z najcenniejszych funkcji Identity Federation jest logowanie jednokrotne (SSO). Ta funkcja umożliwia użytkownikom jednokrotne uwierzytelnienie i dostęp do wielu aplikacji bez konieczności wielokrotnego logowania. Nie tylko upraszcza to wygodę użytkownika, ale także odgrywa kluczową rolę w łagodzeniu zmęczenia hasłami, co może prowadzić do złych praktyk bezpieczeństwa.

- Znaczenie logowania jednokrotnego: Logowanie jednokrotne upraszcza nawigację dla użytkowników, ułatwiając przechodzenie między aplikacjami przy jednoczesnym zapewnieniu bezpiecznego środowiska.

- Korzyści w zakresie bezpieczeństwa: Zmniejszając częstotliwość, z jaką użytkownicy muszą wprowadzać swoje dane uwierzytelniające, logowanie jednokrotne znacznie zmniejsza ryzyko kradzieży danych uwierzytelniających.

Tożsamość federacyjna a logowanie jednokrotne (SSO)

Podczas gdy logowanie jednokrotne (SSO) umożliwia użytkownikom jednokrotne uwierzytelnienie w jednej domenie i uzyskiwanie dostępu do wielu aplikacji, uwierzytelnianie federacyjne FIM (Federated Identity Management) rozszerza tę funkcję na wiele domen, upraszczając dostęp użytkowników. Ta możliwość umożliwia użytkownikom dostęp do zasobów z różnych organizacji bez konieczności zarządzania wieloma poświadczeniami.

| Cecha | Logowanie jednokrotne (SSO) | Federacyjne zarządzanie tożsamościami (FIM) |

|---|---|---|

| Zakres | Pojedyncza domena | Wiele domen |

| Doświadczenie | Uproszczony dostęp w organizacji | Bezproblemowy dostęp w różnych organizacjach |

| Zarządzanie poświadczeniami | Scentralizowane w ramach jednej organizacji | Dystrybucja przez wielu dostawców tożsamości |

| Model | Ograniczone do jednej organizacji | Zaufanie nawiązane między wieloma stronami |

Szczegółowe informacje: Organizacje muszą zweryfikować legalność tożsamości uzyskujących dostęp do aplikacji przedsiębiorstwa, szczególnie w scenariuszach logowania jednokrotnego. Dlatego potrzebujemy bezpiecznych procesów weryfikacji tożsamości zarówno w systemach SSO, jak i sfederowanych, aby ograniczyć ryzyko nieautoryzowanego dostępu.

Podstawowe pojęcia związane z zarządzaniem tożsamościami federacyjnymi

Co to jest federacja tożsamości?

Federacja tożsamości łączy tożsamość elektroniczną użytkownika z wieloma systemami zarządzania tożsamością, umożliwiając bezpieczny dostęp do zasobów w różnych domenach lub organizacjach. Podstawowe zasady federacji tożsamości koncentrują się na skutecznym zarządzaniu tożsamością użytkownika na różnych platformach.

Jakie są kluczowe składniki federacyjnego zarządzania tożsamością?

- Dostawcy tożsamości (IdP)Podmioty te są niezbędne do uwierzytelniania użytkowników i wydawania potwierdzeń tożsamości, które potwierdzają tożsamość użytkownika innym systemom, zapewniając integralność jego tożsamości cyfrowej. Są odpowiedzialni za utrzymanie integralności poświadczeń użytkownika, zapewniając, że użytkownicy są rzeczywiście tymi, za których się podają.

- Dostawcy usług (SP): SP polegają na dostawcach tożsamości użytkowników w celu weryfikacji tożsamości użytkowników i dostępu do zasobów na podstawie otrzymanych potwierdzeń. Relacja ta opiera się na wzajemnym zaufaniu w zakresie wymiany danych uwierzytelniających, dzięki czemu organizacje mogą polegać na wzajemnych procesach weryfikacyjnych. Ta współpraca poprawia wrażenia użytkownika, jednocześnie nadając priorytet bezpieczeństwu.

Uwierzytelnianie i autoryzacja w systemach sfederowanych

W systemach sfederowanych uwierzytelnianie i autoryzacja są podstawowymi procesami. W tym miejscu dostawcy tożsamości uwierzytelniają użytkowników, weryfikując ich poświadczenia, podczas gdy dostawcy usług weryfikują potwierdzenia tożsamości dostarczane przez dostawców tożsamości. Ta współpraca ma kluczowe znaczenie dla umożliwienia dostępu do poufnych zasobów tylko autoryzowanym użytkownikom.

Struktury uwierzytelniania nie tylko chronią tożsamości użytkowników, ale także wspierają ogólne bezpieczeństwo systemu federacyjnego. Na przykład korzystanie z uwierzytelniania wieloskładnikowego (MFA) zmniejsza ryzyko kradzieży poświadczeń, wymagając od użytkowników dodatkowej weryfikacji.

Wgląd: Niedawny wyrafinowany atak phishingowy wymierzony w Microsoft Active Directory Federation Services (ADFS) ujawnił luki w zabezpieczeniach systemów sfederowanych, umożliwiając atakującym ominięcie uwierzytelniania wieloskładnikowego3 Ten incydent podkreśla potrzebę regularnej oceny i wzmacniania przez organizacje swoich praktyk uwierzytelniania przed pojawiającymi się zagrożeniami bezpieczeństwa.

Jakie są zalety federacyjnego zarządzania tożsamością?

Oszczędność kosztów i skalowalność

Federated Identity Management (FIM) oferuje znaczne korzyści kosztowe organizacjom, które chcą uprościć sposób obsługi tożsamości użytkowników. Program FIM zmniejsza zależność od wielu systemów uwierzytelniania, co prowadzi do znacznych oszczędności kosztów. Przyjrzyjmy się kilku kluczowym korzyściom finansowym dla organizacji wdrażających FIM:

- Niższe koszty operacyjneDzięki wdrożonemu programowi FIM zasoby wymagane do zarządzania różnymi systemami tożsamości są zminimalizowane, co pozwala na lepszą alokację informacji o tożsamości. Organizacje mogą efektywniej alokować swoje budżety, konsolidując infrastrukturę zarządzania tożsamością, co pozwala im efektywniej wykorzystywać budżety.

- Niższe koszty pomocy technicznej: Mniej haseł oznacza spadek liczby zgłoszeń do pomocy technicznej związanych z hasłami. Przekłada się to na mniej czasu i pieniędzy poświęcanych na usługi helpdesk, dzięki czemu zespoły IT mogą skupić się na bardziej krytycznych projektach.

- Skalowalne rozwiązania: rozwiązania FIM są tworzone z myślą o skalowaniu wraz z organizacją. W miarę rozwoju i ewolucji firmy mogą bezproblemowo integrować nowe aplikacje i usługi bez konieczności całkowitego remontu systemu zarządzania tożsamością. Ta elastyczność pomaga organizacjom sprostać rosnącym wymaganiom użytkowników przy jednoczesnym utrzymaniu niskich kosztów dodatkowych.

| Aspekt | Tradycyjne zarządzanie | Federacyjne zarządzanie tożsamościami (FIM) |

|---|---|---|

| Początkowe koszty | Wysoki (wiele systemów) | Niższy (metoda skonsolidowana) |

| Bieżące koszty | Wysoki (wiele aktualizacji) | Zredukowany (konserwacja pojedynczego systemu) |

| Koszty | Wysoki (resetowanie hasła) | Niższy (mniej poświadczeń) |

| Skalowalność | Ograniczony (trudny do zintegrowania) | Wysoki (łatwe do dodania usługi) |

Wygoda użytkownika

Kolejną kluczową zaletą programu FIM jest poprawa środowiska użytkownika dzięki użyciu zaufanego dostawcy tożsamości. Oto jak program FIM przyczynia się do tworzenia bardziej przyjaznego dla użytkownika środowiska:

- Bezproblemowy dostęp: dzięki funkcjom jednokrotnego logowania (SSO) użytkownicy mogą zalogować się raz i bezproblemowo uzyskać dostęp do różnych aplikacji. Zwiększa to satysfakcję i produktywność użytkowników, umożliwiając pracownikom skupienie się na pracy, a nie na zarządzaniu wieloma logowaniami.

- Zmniejszone obciążenie działu IT jest jedną z zalet korzystania z zaufanego dostawcy tożsamości do zarządzania poświadczeniami użytkowników.: FIM upraszcza zarządzanie dostępem, odciążając zespoły IT. Dzięki mniejszej liczbie problemów związanych z dostępem, które trzeba rozwiązać, personel IT może skoncentrować się na strategicznych projektach, zamiast grzęznąć w codziennym zarządzaniu poświadczeniami. Ta zmiana umożliwia organizacjom bardziej efektywne wykorzystanie zasobów IT.

- Zwiększone bezpieczeństwo: dzięki mniejszej liczbie haseł do zapamiętania użytkownicy są mniej skłonni do angażowania się w niezabezpieczone praktyki, takie jak ponowne użycie hasła. To ogólne zmniejszenie zmęczenia hasłami przyczynia się do poprawy stanu bezpieczeństwa w organizacji.

| Aspekt | Tradycyjne zarządzanie | Federacyjne zarządzanie tożsamościami (FIM) |

|---|---|---|

| Proces logowania | Wiele loginów | Logowanie jednokrotne (SSO) |

| Satysfakcja | Często niski (złożoność) | Wysoki (prostota) |

| w zakresie bezpieczeństwa | Ryzykowne (ponowne użycie hasła) | Ulepszone (mniej haseł) |

| Alokacja | Wysoki (zarządzanie problemami) | Zoptymalizowany (koncentracja na strategii) |

Podsumowując, korzyści płynące z federacyjnego zarządzania tożsamością to znacznie więcej niż tylko oszczędność kosztów. FIM nie tylko zwiększa wygodę użytkownika, ale także poprawia bezpieczeństwo, umożliwiając organizacjom wydajniejsze działanie przy jednoczesnym zapewnieniu lepszego ogólnego doświadczenia użytkownika.

Technologie tworzące federacje

Federacyjne zarządzanie tożsamością opiera się na kilku kluczowych technologiach i standardach w celu zapewnienia bezpiecznej i wydajnej weryfikacji tożsamości i kontroli dostępu. Opierając się na moich doświadczeniach w Inteca, oto kilka istotnych protokołów i narzędzi kluczowych dla FIM, wraz z ich funkcjami i zastosowaniami.

Język znaczników asercji zabezpieczeń (SAML) w tożsamości federacyjnej

Język SAML (Security Assertion Markup Language) odgrywa kluczową rolę w procesie uwierzytelniania federacyjnego, umożliwiając bezpieczną wymianę informacji o tożsamości. to protokół oparty na języku XML, zaprojektowany specjalnie do bezpiecznego przesyłania danych tożsamości i atrybutów między dostawcami tożsamości (IdP) a dostawcami usług (SP). Ten protokół obsługuje logowanie jednokrotne (SSO), umożliwiając użytkownikom jednokrotne uwierzytelnienie w celu uzyskania dostępu do wielu aplikacji. Protokół SAML jest szczególnie przydatny dla przedsiębiorstw, dla których priorytetem jest integralność i niezawodność potwierdzeń tożsamości.

Czy protokół OAuth 2.0 jest tożsamością federacyjną?

OAuth 2.0 to struktura autoryzacji, która umożliwia aplikacjom dostęp do kont użytkowników w usłudze HTTP z ograniczonymi uprawnieniami. Ułatwia dostęp oparty na tokenach, umożliwiając użytkownikom udzielanie aplikacjom innych firm dostępu do ich informacji bez udostępniania ich osobistych poświadczeń. Ta elastyczność sprawia, że OAuth 2.0 jest preferowaną opcją dla rozwiązań do zarządzania tożsamościami, szczególnie w przypadku aplikacji mobilnych i internetowych o różnych wymaganiach dotyczących zabezpieczeń.

Rola połączenia OpenID (OIDC)

OpenID Connect (OIDC) opiera się na strukturze OAuth 2.0, dodając warstwę uwierzytelniania. Dzięki temu klienci mogą zweryfikować tożsamość użytkownika i uzyskać podstawowe informacje o profilu. Wykorzystując tokeny internetowe JSON (JWT), OIDC zapewnia bezpieczną i wydajną wymianę danych, dzięki czemu doskonale nadaje się do rozwiązań tożsamości federacyjnej. Jest to szczególnie przydatne w przypadku aplikacji, które wymagają zarówno uwierzytelniania, jak i autoryzacji, tworząc usprawnione środowisko użytkownika na różnych platformach.

Tożsamość federacyjna Shibboleth

Shibboleth to rozwiązanie tożsamości federacyjnej typu open source, szeroko stosowane w kontekstach akademickich. Implementując protokół SAML, zapewnia kompleksowe ramy do zarządzania tożsamościami użytkowników w wielu instytucjach. Shibboleth umożliwia bezpieczne udostępnianie zasobów przy jednoczesnej ochronie prywatności użytkowników, służąc jako cenne narzędzie do współpracy edukacyjnej i inicjatyw badawczych.

Podpisy cyfrowe

Podpisy cyfrowe odgrywają kluczową rolę w zapewnianiu integralności i niezaprzeczalności potwierdzeń tożsamości w systemach sfederowanych. Podpisy cyfrowe wykorzystują techniki kryptograficzne w celu zapewnienia, że przesyłane informacje są nienaruszone i potwierdzenia tożsamości nadawcy⁵. Ta znacząca warstwa zabezpieczeń chroni przed fałszerstwem i nieautoryzowanym dostępem, wzmacniając ogólną niezawodność potwierdzeń tożsamości.

| Technologia/Standard | Opis | Przypadki użycia |

|---|---|---|

| SAML | Protokół oparty na XML do bezpiecznej transmisji | Logowanie jednokrotne w przedsiębiorstwie, bezpieczne zarządzanie dostępem |

| Protokół OAuth 2.0 | Struktura autoryzacji dostępu | Dostęp stron trzecich, aplikacje mobilne |

| OpenID Connect (OIDC) | Warstwa uwierzytelniania na wierzchu OAuth 2.0 | Weryfikacja tożsamości użytkownika, usługi sieciowe |

| Shibboleth | Rozwiązanie typu open source do zarządzania | Współpraca akademicka, dzielenie się zasobami |

| Podpisy | Zapewnia integralność i autentyczność potwierdzeń | Bezpieczna komunikacja, zgodność z przepisami |

Te technologie i standardy są niezbędne do skutecznego wdrożenia federacyjnego zarządzania tożsamością. Korzystając z tych protokołów, organizacje mogą zwiększyć bezpieczeństwo, poprawić doświadczenia użytkowników i umożliwić współpracę na różnych platformach.

Jakie są modele implementacji i architektura federacyjnego zarządzania dostępem i tożsamościami?

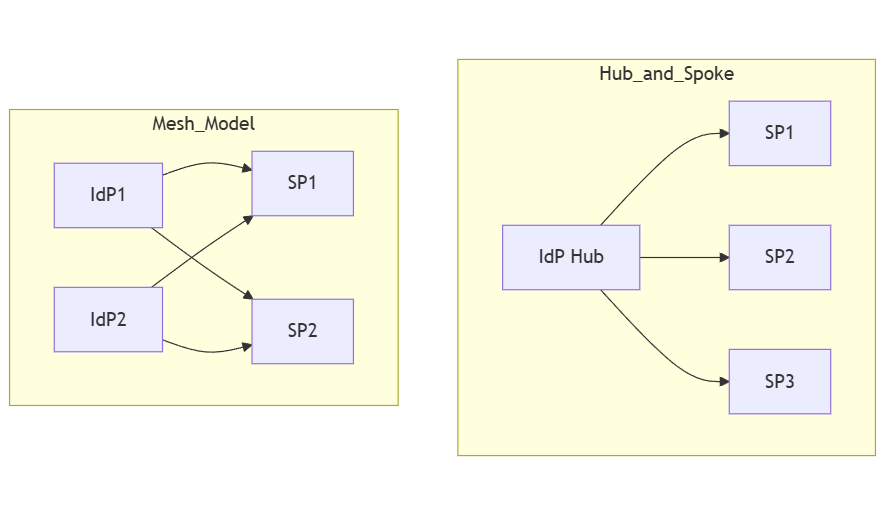

Aby skutecznie wdrożyć program FIM (Federated Identity Management), organizacje powinny najpierw zapoznać się z dostępnymi modelami architektury i tym, jak spełniają one ich specyficzne wymagania. Dwa dominujące modele to architektury piasty i szprychy oraz siatki , z których każdy ma swoje zalety i wyzwania, które decydenci IT muszą dokładnie rozważyć.

Model z piastą i szprychami

W modelu piasty i szprych centralny węzeł, zwykle dostawca tożsamości (IdP), organizuje komunikację między różnymi dostawcami usług (SP). Wiele organizacji preferuje to podejście ze względu na prostsze zarządzanie wynikające z centralizacji.

Plusy:

- Scentralizowane zarządzanie: dzięki temu, że wszystkie potwierdzenia tożsamości są przesyłane przez jeden punkt, jest to łatwiejsze do wdrożenia i utrzymania.

- Zmniejszona złożoność: dostawcy usług muszą jedynie ustanowić zaufanie do centrum, minimalizując liczbę połączeń do zarządzania.

Minusy:

- Pojedynczy punkt awarii: jeśli w centrum wystąpi przestój, dostęp do wszystkich połączonych dostawców usług może być zagrożony.

- Problemy ze skalowalnością: Wraz ze wzrostem liczby dostawców usług w centrum mogą wystąpić wąskie gardła wydajności, które bezpośrednio wpływają na wydajność systemu.

Model siatkowy

Alternatywnie, model mesh promuje zdecentralizowaną sieć, umożliwiając dostawcom tożsamości i dostawcom usług internetowych bezpośrednie łączenie się i niezależną komunikację.

Plusy:

- Zwiększona odporność: Brak pojedynczego punktu awarii oznacza, że jeśli jeden z dostawców tożsamości lub dostawców usług ulegnie awarii, pozostałe pozostaną sprawne.

- Skalowalność: Ten model skaluje się efektywnie, ponieważ każde nowe połączenie minimalizuje obciążenie istniejącego systemu.

Minusy:

- Złożone zarządzanie: Konfiguracja i utrzymanie tego modelu może być bardziej skomplikowane, ponieważ każdy dostawca usług musi ustanowić zaufanie do każdego dostawcy tożsamości.

- Wyższe koszty ogólne: Konieczność wielu relacji powierniczych może prowadzić do zwiększonych kosztów administracyjnych.

| Model | Piasta i szprychy | Siatka |

|---|---|---|

| Zarządzanie | Scentralizowany, łatwiejszy w zarządzaniu | Zdecentralizowane, złożone zarządzanie |

| Sprężystość | Pojedynczy punkt awarii | Brak pojedynczego punktu awarii |

| Skalowalność | Ograniczona skalowalność | Wysoka skalowalność |

| oparte na zaufaniu | Mniej relacji do zarządzania | Wiele relacji do nawiązania |

Ustanowienie zaufania – wymiana metadanych

Bez względu na to, który model zostanie wybrany, ustanowienie wzajemnego zaufania między dostawcami tożsamości i dostawcami usług ma kluczowe znaczenie dla zapewnienia bezpiecznej komunikacji. Ten proces zwykle wymaga wymiany metadanych, które zawierają kluczowe szczegóły dotyczące punktów końcowych, obsługiwanych protokołów i certyfikatów kryptograficznych do podpisywania potwierdzeń.

- Ustanowienie zaufania: Ważne jest, aby dostawcy tożsamości i dostawcy usług weryfikowali nawzajem swoje zasady bezpieczeństwa i zgodność ze standardami, zapewniając wzajemne zaufanie.

- Wymiana metadanych: Regularne aktualizacje i wymiana metadanych są niezbędne do utrzymania integralności systemu federacyjnego, dzięki czemu wszystkie strony są świadome najnowszych informacji.

80% loginów SaaS w przedsiębiorstwie jest niewidocznych dla zespołów IT i ds. bezpieczeństwa

Jakie są typowe przypadki użycia zarządzania tożsamościami federacyjnymi?

Tożsamość federacyjna w sektorze edukacji

Przypadek użycia — dostęp między instytucjami

W sektorze edukacji tożsamość federacyjna umożliwia studentom i wykładowcom łatwy dostęp do zasobów współdzielonych w różnych instytucjach. Na przykład uniwersytety często współpracują przy projektach badawczych, co wymaga wspólnego dostępu do baz danych i zasobów online. Wdrażając FIM, instytucje mogą oferować jednokrotne logowanie (SSO), umożliwiając użytkownikom jednokrotne zalogowanie się w celu uzyskania dostępu do różnych usług i eliminując potrzebę żonglowania wieloma danymi uwierzytelniającymi. Takie podejście zwiększa satysfakcję użytkowników i odciąża działy IT.

Przykład tożsamości federacyjnych w opiece zdrowotnej

Przypadek użycia — współdzielony dostęp do danych pacjenta

W opiece zdrowotnej lekarze często wymagają dostępu do dokumentacji pacjentów, która jest współdzielona przez różne szpitale i kliniki. FIM umożliwia świadczeniodawcom opieki zdrowotnej bezpieczną wymianę danych pacjentów, a wszystko to przy jednoczesnym przestrzeganiu standardów określonych w przepisach, takich jak HIPAA. Na przykład lekarz w jednym szpitalu może uzyskać dostęp do historii medycznej pacjenta przechowywanej w innej placówce bez konieczności wielokrotnego logowania. Ta interoperacyjność poprawia koordynację opieki i wyniki leczenia pacjentów, zapewniając pracownikom służby zdrowia szybki dostęp do krytycznych informacji.

Przykład tożsamości federacyjnej w finansach

Przypadek użycia — bezpieczny dostęp między bankami

W sektorze finansowym federacyjne systemy tożsamości odgrywają kluczową rolę w zapewnianiu bezpiecznego dostępu między bankami. Współpracując w zakresie usług wspólnych, banki mogą korzystać z FIM, aby zapewnić bezpieczne uwierzytelnianie użytkowników w różnych instytucjach. Na przykład klient może uzyskać dostęp do swoich kont w różnych bankach przy użyciu jednej tożsamości, co upraszcza obsługę, a jednocześnie zwiększa środki bezpieczeństwa dzięki solidnym protokołom uwierzytelniania. Strategia ta poprawia jakość obsługi klienta, jednocześnie wzmacniając ramy bezpieczeństwa instytucji finansowych.

FIM w przypadku użycia dla instytucji rządowych

Przypadek użycia — dostęp do usług rządowych

W administracji publicznej obywatele mogą logować się do wielu usług w różnych departamentach za pomocą jednej tożsamości federacyjnej. Na przykład obywatel może zalogować się do portalu rządowego, aby ubiegać się o świadczenia, odnowić licencje lub zapłacić podatki bez konieczności posiadania oddzielnych kont dla każdej usługi. Korzystając z programu FIM, instytucje rządowe mogą usprawnić dostęp użytkowników, usprawnić świadczenie usług i zwiększyć bezpieczeństwo, zapewniając, że tylko upoważnione osoby mogą uzyskać dostęp do poufnych informacji. Buduje to zaufanie do usług rządowych i usprawnia wydajność administracji publicznej, w szczególności dzięki zastosowaniu uwierzytelniania federacyjnego.

| Sektor | Opis | Korzyści |

|---|---|---|

| Edukacja | Dostęp między instytucjami dla studentów i wykładowców | Większa satysfakcja użytkowników, mniejsze obciążenie administracyjne |

| Opieki zdrowotnej | Współdzielony dostęp do danych pacjentów między szpitalami | Lepsza koordynacja opieki, zgodność z przepisami |

| Finanse | Bezpieczny dostęp między bankami dla klientów | Uproszczona obsługa, wzmocnione zabezpieczenia |

| Rząd | Dostęp do różnych usług we wszystkich działach | Usprawniony dostęp, lepsze świadczenie usług |

Te rzeczywiste przypadki użycia pokazują, w jaki sposób zarządzanie tożsamościami federacyjnymi nie tylko upraszcza dostęp, ale także zwiększa bezpieczeństwo i zgodność w różnych sektorach. W miarę jak organizacje będą nadal wdrażać FIM, potencjał poprawy współpracy i wydajności będzie tylko rósł.

Czy zarządzanie tożsamościami federacyjnymi jest bezpieczne?

W programie FIM (Federated Identity Management) niezbędne jest zapewnienie solidnych zabezpieczeń. Z mojego doświadczenia w Inteca wynika, że organizacje są bardziej zależne od systemów sfederowanych i muszą stosować najlepsze praktyki w celu ochrony tożsamości użytkowników i poufnych danych. W tej sekcji przedstawiono kluczowe zagadnienia dotyczące zabezpieczeń, które muszą być priorytetem dla liderów IT i zespołów ds. zabezpieczeń.

Uwierzytelnianie wieloskładnikowe (MFA)

Uwierzytelnianie wieloskładnikowe (MFA) jest krytyczną warstwą wzmacniającą zabezpieczenia federacyjne. Wymagając od użytkowników zapewnienia wielu form weryfikacji, uwierzytelnianie wieloskładnikowe znacznie zmniejsza ryzyko nieautoryzowanego dostępu. Jednak ostatnie wydarzenia zmieniły sposób wdrażania środków bezpieczeństwa. Niedawno zidentyfikowano nowy zestaw phishingowy o nazwie Astaroth , który jest w stanie ominąć MFA poprzez przechwytywanie danych logowania i sesyjnych plików cookie w czasie rzeczywistym.⁶ Pokazuje to, jak skuteczne może być MFA, jednocześnie podkreślając potrzebę ciągłej czujności i dostosowania środków bezpieczeństwa.

| Środek | Opis | Znaczenie |

|---|---|---|

| MFA | Wymaga wielu form weryfikacji | Zmniejsza ryzyko nieautoryzowanego dostępu |

| Uwierzytelnianie jednoskładnikowe | Tradycyjna nazwa użytkownika/hasło | Wysokie ryzyko kradzieży danych uwierzytelniających |

Zasady kontroli dostępu

Ustanowienie zasad kontroli dostępu ma kluczowe znaczenie dla zarządzania dostępem użytkowników w systemach sfederowanych. Dwie popularne strategie obejmują:

– Kontrola dostępu oparta na rolach (RBAC): dostęp jest przyznawany na podstawie roli użytkownika w organizacji. Upraszcza to zarządzanie, ale może spowodować przyznanie nadmiernych uprawnień.

– Kontrola dostępu oparta na atrybutach (ABAC): Decyzje dotyczące dostępu są oparte na atrybutach (np. lokalizacji użytkownika, typie urządzenia). Zapewnia to bardziej szczegółową kontrolę, ale może być skomplikowane do wdrożenia.

Najlepsze rozwiązanie: Regularnie przeglądaj i aktualizuj zasady dostępu, aby dostosować je do zmieniających się potrzeb organizacji i wymagań dotyczących zgodności.

Szyfrowanie – ochrona danych

Szyfrowanie ma kluczowe znaczenie dla ochrony danych zarówno w spoczynku, jak i podczas przesyłania. Organizacje powinny wdrożyć:

– Bezpieczne protokoły transmisji: takie jak TLS dla przesyłanych danych, aby zapobiec podsłuchiwaniu.

– Minimalizacja danych: Zbieraj tylko niezbędne informacje, aby zmniejszyć narażenie.

– Anonimizacja: Stosuj techniki ukrywania tożsamości użytkowników w zestawach danych, minimalizując ryzyko w przypadku naruszenia.

| Strategia | Opis | Korzyści |

|---|---|---|

| Szyfrowanie | Zabezpiecza dane podczas transmisji i przechowywania | Chroni poufne informacje |

| Minimalizacja | Ogranicza gromadzenie danych do niezbędnego | Zmniejsza ryzyko narażenia |

| Anonimizacja | Maskowanie tożsamości użytkowników w zestawach | Zwiększa ochronę prywatności |

Zagrożenia wewnętrzne – zarządzanie ryzykiem

Organizacje muszą zachować czujność na zagrożenia wewnętrzne. Zagrożenia te mogą pochodzić od pracowników lub partnerów, którzy mają dostęp. Skuteczne strategie obejmują:

– Monitorowanie i alerty: Implementowanie systemów w celu wykrywania nietypowych wzorców dostępu lub zachowań.

– Higiena ról: Regularnie przeglądaj role i uprawnienia użytkowników, aby upewnić się, że są one zgodne z bieżącymi obowiązkami.

Wgląd: Ustanowienie kultury świadomości bezpieczeństwa wśród pracowników może znacznie ograniczyć ryzyko związane z zagrożeniami wewnętrznymi.

Typowe zagrożenia — błędne konfiguracje

Organizacje muszą rozpoznać typowe zagrożenia i błędne konfiguracje, które mogą podważyć federacyjne systemy tożsamości:

– Fałszowanie tokenów: Atakujący mogą podrabiać tokeny, aby podszywać się pod legalnych użytkowników.

– Nieuczciwi dostawcy tożsamości (IdP): Nieautoryzowani dostawcy tożsamości mogą nakłaniać użytkowników do podania danych uwierzytelniających.

– Użytkownicy z nadmiernymi uprawnieniami: Użytkownicy z nadmiernymi uprawnieniami stanowią poważne ryzyko, jeśli ich konta, które zawierają poufne informacje o tożsamości, zostaną naruszone.

Najlepsza praktyka: Regularne audyty bezpieczeństwa i testy penetracyjne są niezbędne do wykrywania luk w zabezpieczeniach i błędnych konfiguracji w systemach sfederowanych.

Proaktywne podejście do zabezpieczeń w federacyjnym zarządzaniu tożsamościami jest niezbędne do ochrony tożsamości użytkownika na wielu platformach. Wdrażając te najlepsze rozwiązania, organizacje mogą znacznie poprawić swój stan zabezpieczeń i chronić się przed ewoluującymi zagrożeniami.

Jakie są najlepsze rozwiązania dotyczące implementowania programu FIM

Implementacja programu FIM (Federated Identity Management) umożliwia organizacjom usprawnienie dostępu użytkowników przy jednoczesnym zachowaniu standardów zabezpieczeń. Opierając się na mojej pracy z klientami w zakresie zarządzania tożsamością i dostępem, przedstawiam listę najlepszych praktyk ułatwiających skuteczne wdrożenie FIM:

1. Ustal jasne cele

Zacznij od jasnego nakreślenia swoich celów, aby wyznaczyć konkretny kierunek dla FIM. Zastanów się nad swoimi celami dotyczącymi programu FIM — czy ma to na celu poprawę środowiska użytkownika, zwiększenie zabezpieczeń, czy spełnienie wymagań dotyczących zgodności? Cele te będą kształtować Twoją strategię i decyzje w przyszłości.

2. Wybierz odpowiednich dostawców tożsamości (IdP)

Wybór godnych zaufania dostawców tożsamości jest kluczem do udanej inicjatywy FIM. Upewnij się, że wybrane przez Ciebie dostawcy tożsamości są zgodne ze standardami branżowymi i mają silne środki bezpieczeństwa. Poświęć trochę czasu na dokładną ocenę potencjalnych dostawców tożsamości, koncentrując się na ich reputacji, niezawodności i protokołach bezpieczeństwa.

3. Wdrażaj silne protokoły bezpieczeństwa

Korzystanie ze sprawdzonych protokołów, takich jak SAML, OAuth 2.0 i OpenID Connect , zapewnia bezpieczną komunikację między dostawcami tożsamości a dostawcami usług (SP). Protokoły te chronią tożsamość użytkowników i poufne dane podczas transakcji. Oto krótki przegląd:

| Protokół | Cel | Kluczowa cecha |

|---|---|---|

| SAML | Uwierzytelnianie i autoryzacja | Włącza logowanie jednokrotne w różnych domenach |

| Protokół OAuth 2.0 | Ramy | Zezwala na ograniczony dostęp do aplikacji innych firm |

| OpenID Connect Connect (Połączenie z OpenID) | Warstwa | Weryfikuje tożsamość użytkownika i pobiera profil |

4. Wspieraj edukację i świadomość użytkowników

Edukowanie użytkowników na temat programu FIM ma kluczowe znaczenie dla płynnego przejścia. Zapewnienie sesji szkoleniowych może pomóc użytkownikom zrozumieć korzyści płynące z programu FIM i sposób skutecznego poruszania się po nowym systemie. To proaktywne podejście zminimalizuje opór i zachęci do przestrzegania protokołów bezpieczeństwa.

5. Regularnie monitoruj i kontroluj

Ciągły monitoring i regularne audyty są kluczem do utrzymania bezpieczeństwa i zgodności. Zaimplementuj narzędzia, które śledzą działania użytkowników i oznaczają wszelkie podejrzane zachowania. Regularne inspekcje pomagają identyfikować luki w zabezpieczeniach i zapewniać zgodność implementacji programu FIM ze standardami zabezpieczeń.

6. Zapewnij zgodność z przepisami

Bądź na bieżąco z przepisami, takimi jak RODO, aby upewnić się, że implementacja FIM jest zgodna. Wiąże się to z uzyskaniem zgody użytkownika na udostępnianie danych i wdrożeniem niezbędnych środków ochrony danych w celu ochrony informacji o użytkowniku.

7. Zaplanuj skalowalność

Wraz z rozwojem organizacji ich potrzeby w zakresie zarządzania tożsamością będą ewoluować. Wybierz rozwiązania FIM, które można łatwo skalować w celu dostosowania do nowych aplikacji i użytkowników. Ta elastyczność oszczędza czas i zasoby, bezpośrednio wspierając rozwój organizacji.

Analiza tożsamości oparta na sztucznej inteligencji zmienia sposób, w jaki wykrywamy zagrożenia i udzielamy dostępu

Zgodność i regulacje federacji

RODO i przepisy dotyczące prywatności

W Federated Identity Management (FIM) przestrzeganie przepisów, takich jak ogólne rozporządzenie o ochronie danych (RODO), jest niezbędne do odpowiedzialnego obchodzenia się z danymi. Organizacje powinny priorytetowo traktować zarządzanie zgodami i kontrolę użytkowników , aby zapewnić, że dane osobowe są przetwarzane zgodnie z ustalonymi standardami prawnymi. Wymaga to uzyskania wyraźnej zgody użytkowników przed przetwarzaniem ich danych i zaoferowania im jasnych opcji zarządzania ustawieniami prywatności.

Kluczowe kwestie dotyczące zgodności z RODO-

- Zgoda użytkownika: Bardzo ważne jest, aby użytkownicy byli w pełni poinformowani o tym, w jaki sposób ich dane będą wykorzystywane i aby ich zgoda była zabezpieczona przed rozpoczęciem przetwarzania.

- Prawa osób, których dane dotyczą: Użytkownicy muszą mieć prawo dostępu do swoich danych osobowych, ich poprawiania i usuwania, a także prawo do przenoszenia swoich danych w stosownych przypadkach.

- Minimalizacja danych: Organizacje powinny gromadzić i przetwarzać tylko te dane, które są absolutnie niezbędne, co nie tylko pomaga w zapewnieniu zgodności, ale także minimalizuje potencjalne ryzyko związane z naruszeniami danych.

| Aspekt | Opis | Znaczenie |

|---|---|---|

| Zgoda | Uzyskanie wyraźnej zgody na przetwarzanie | Zapewnia zgodne z prawem przetwarzanie danych osobowych |

| osób, których dane dotyczą | Prawo dostępu do danych | Zwiększa zaufanie użytkowników i zapewnia zgodność z przepisami |

| Minimalizacja | Ogranicz gromadzenie danych do tego, co jest niezbędne | Zmniejsza ryzyko naruszeń i kar prawnych |

Wgląd: W miarę jak przepisy stają się coraz bardziej rygorystyczne, organizacje muszą poprawić swoje praktyki zarządzania danymi w zakresie zarządzania tożsamością. Zachowanie proaktywności w tych zmianach jest niezbędne, aby uniknąć kar i utrzymać zaufanie użytkowników.

Ogólnorządowe inicjatywy w USA

Inicjatywy rządowe odgrywają kluczową rolę w kształtowaniu federacyjnego zarządzania tożsamością. Doskonałym przykładem jest program FICAM U.S. General Services Administration (GSA), którego celem jest ustanowienie solidnych ram zarządzania tożsamością we wszystkich agencjach federalnych. Inicjatywa ta poprawia interoperacyjność i bezpieczny dostęp do usług rządowych, dzięki czemu weryfikacja tożsamości jest skuteczna i zgodna z przepisami.

Najważniejsze cechy programu GSA FICAM-

- Standardy interoperacyjności: Promuje przyjęcie ustandaryzowanych protokołów, aby umożliwić bezproblemową weryfikację tożsamości między różnymi agencjami.

- Ramy bezpieczeństwa: Program określa wytyczne dotyczące bezpiecznej wymiany danych i uwierzytelniania użytkowników, znacznie wzmacniając ogólny stan bezpieczeństwa usług rządowych.

Kolejną godną uwagi inicjatywą jest rozporządzenie eIDAS (electronic IDentification, Authentication and trust Services), które umożliwia transgraniczne zaufanie do tożsamości w ramach Unii Europejskiej. Rozporządzenie to umożliwia obywatelom i przedsiębiorstwom wykorzystanie krajowej identyfikacji elektronicznej w celu uzyskania dostępu do usług publicznych w innych krajach UE, wspierając bardziej spójny jednolity rynek cyfrowy.

| Inicjatywa | Opis | Korzyści |

|---|---|---|

| GSA FICAM | Ramy federalnego zarządzania | Usprawniony dostęp do usług rządowych |

| eIDAS | Transgraniczna identyfikacja | Większe zaufanie i interoperacyjność w UE |

Te inicjatywy rządowe podkreślają znaczenie zgodności i regulacji w federacyjnym zarządzaniu tożsamością. W miarę jak organizacje poruszają się po tych ramach, zachowanie czujności w dostosowywaniu się do mandatów regulacyjnych jest niezbędne do zapewnienia bezpiecznego i wydajnego dostępu użytkowników.

Program FIM skaluje się wraz z organizacją — nie ma potrzeby wymyślania dostępu na nowo w miarę rozwoju

Jakie są wady federacyjnego zarządzania tożsamością?

Wdrażając program FIM (Federated Identity Management), organizacje napotykają różne wyzwania, które mogą mieć wpływ na skuteczność i bezpieczeństwo strategii zarządzania tożsamościami. Liderzy IT i zespoły ds. bezpieczeństwa muszą sprostać tym wyzwaniom, aby skutecznie wdrażać systemy sfederowane.

Obawy dotyczące prywatności

Zarządzanie prywatnością użytkowników ma kluczowe znaczenie w każdym systemie zarządzania tożsamością, a FIM nie jest wyjątkiem. Organizacje muszą priorytetowo traktować przejrzystość, zgodę i odpowiedzialne wykorzystanie danych w celu ochrony informacji o użytkownikach. Rozszerzenie przez rząd Indii uwierzytelniania Aadhaar dla firm wzbudziło poważne obawy dotyczące prywatności ze względu na brak zdefiniowanych barier ochronnych zapobiegających niewłaściwemu wykorzystaniu identyfikatorów biometrycznych.⁸ Ustanowienie jasnych protokołów i przepisów jest niezbędne do ochrony danych użytkowników i zapewnienia zgodności z przepisami dotyczącymi prywatności.

| Aspekt | Zagadnienia dotyczące | Konsekwencje |

|---|---|---|

| Przezroczystość | Przejrzysta komunikacja na temat wykorzystania | Buduje zaufanie użytkowników |

| Zgoda | Uzyskanie wyraźnej zgody na przetwarzanie | Zgodność z prawem i odpowiedzialność etyczna |

| Minimalizacja | Zbieranie tylko niezbędnych danych | Zmniejsza ryzyko naruszeń |

Interoperacyjność i integracja

Integracja różnych dostawców tożsamości (IdP) i dostawców usług (SP) w różnych stosach technologicznych może skomplikować działania związane z bezpieczeństwem i zgodnością. Organizacje często mają trudności z zapewnieniem, że różne systemy mogą się skutecznie komunikować przy jednoczesnym zachowaniu bezpieczeństwa. Brak zarządzania tą złożonością może skutkować wyższymi kosztami operacyjnymi i zwiększonymi lukami w zabezpieczeniach.

Sprawdzone metody integracji:

– Standaryzacja : Korzystaj z popularnych protokołów, takich jak SAML, OAuth i OpenID Connect, aby ułatwić płynniejszą integrację.

– Regularne audyty: Przeprowadzanie okresowych ocen zintegrowanych systemów w celu zidentyfikowania i rozwiązania problemów z interoperacyjnością.

– Szkolenia i wsparcie: Zapewnienie ciągłych szkoleń dla personelu IT, aby upewnić się, że jest on przygotowany do skutecznego radzenia sobie z wyzwaniami związanymi z integracją.

Nadużycia zaufania i ryzyka związane z federacją

Poleganie na partnerach zewnętrznych w systemie tożsamości federacyjnej stwarza ryzyko związane z zaufaniem i bezpieczeństwem. Jeśli partner federacyjny zostanie naruszony, może to zagrozić bezpieczeństwu całej sieci. Organizacje powinny aktywnie chronić się przed kradzieżą poświadczeń i nieautoryzowanym dostępem ze strony naruszonych dostawców tożsamości lub dostawców usług.

Strategie ograniczania ryzyka:

– Solidne procesy weryfikacji: Ustal rygorystyczne protokoły weryfikacji dla potencjalnych partnerów federacji, aby upewnić się, że spełniają standardy bezpieczeństwa.

– Monitorowanie i alerty: Implementuj systemy ciągłego monitorowania w celu wykrywania nietypowych wzorców dostępu lub działań, które mogą wskazywać na naruszenie.

– Plany reagowania na incydenty: Opracuj kompleksowe strategie reagowania na incydenty, które określają kroki, które należy podjąć w przypadku naruszenia zabezpieczeń z udziałem partnera federacji.

W jaki sposób będziemy korzystać z tożsamości federacyjnej w przyszłości?

Integracja sztucznej inteligencji i uczenia maszynowego

Na przyszłość federacyjnego zarządzania tożsamością (FIM) znaczący wpływ będzie miała integracja sztucznej inteligencji (AI) i uczenia maszynowego (ML). Technologie te zwiększają bezpieczeństwo i usprawniają procesy, dzięki czemu zarządzanie tożsamością jest bardziej efektywne i można je dostosować do nowych zagrożeń cybernetycznych.

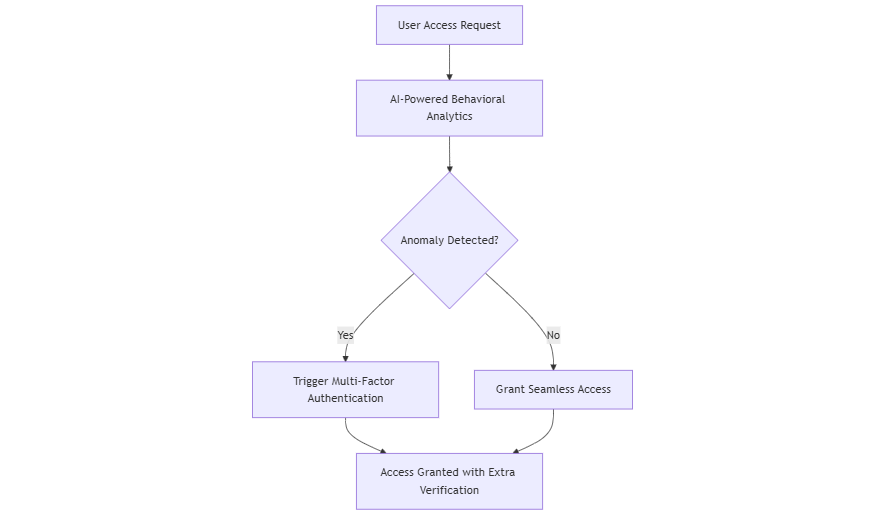

Analiza behawioralna do wykrywania anomalii

Analityka behawioralna oparta na sztucznej inteligencji może znacznie poprawić identyfikację anomalii w zachowaniu użytkowników. Organizacje mogą analizować wzorce użytkowników, aby wykryć odchylenia, co pozwala im zająć się naruszeniami bezpieczeństwa, zanim staną się poważne. Na przykład, jeśli użytkownik zazwyczaj loguje się ze znanej lokalizacji, ale próbuje uzyskać dostęp do swojego konta z innego kraju, system może oznaczyć to do dalszego zbadania, znacznie zmniejszając ryzyko nieautoryzowanego dostępu.

Dynamiczne uwierzytelnianie oparte na ryzyku

Dynamiczne uwierzytelnianie oparte na ryzyku stanowi znaczący postęp. Ta metoda ocenia kontekst żądania dostępu użytkownika — biorąc pod uwagę takie czynniki, jak lokalizacja, urządzenie i czas — w celu określenia odpowiedniego wymaganego poziomu uwierzytelniania. Na przykład, jeśli użytkownik spróbuje uzyskać dostęp do poufnych danych z nierozpoznanego urządzenia, system może poprosić o dodatkową weryfikację. Ta metoda zwiększa bezpieczeństwo, jednocześnie upraszczając środowisko użytkownika podczas prawidłowych prób dostępu.

Podsumowanie

Oto, co się wyróżnia:

Najważniejsze zalety programu FIM

- Redukcja ryzyka — centralizując uwierzytelnianie i wdrażając niezawodne protokoły, program FIM znacznie obniża ryzyko związane z kradzieżą poświadczeń i nieautoryzowanym dostępem. Ta metoda gwarantuje, że wrażliwe dane pozostają bezpieczne od początku do końca ich użytkowania.

- Ulepszone wrażenia użytkownika – Użytkownicy mogą uzyskać dostęp do wielu platform za pomocą jednego loginu, co zmniejsza obciążenie związane z zapamiętywaniem wielu haseł. To nie tylko poprawia wydajność, ale także zapewnia przyjemniejsze wrażenia dla użytkowników.

- Uproszczona zgodność — program FIM upraszcza inspekcje i raportowanie, umożliwiając organizacjom spełnienie ważnych przepisów, takich jak RODO. To usprawnienie pozwala na bardziej efektywne zarządzanie zgodnością, zmniejszając potencjalne problemy prawne.

Kluczowe technologie, które można wykorzystać

- SAML (Security Assertion Markup Language) — ten protokół oparty na języku XML jest niezbędny do bezpiecznego potwierdzania tożsamości między dostawcami tożsamości (IdP) a dostawcami usług (SP).

- OAuth 2.0 — jako struktura autoryzacji protokół OAuth 2.0 umożliwia aplikacjom innych firm bezpieczny dostęp do danych użytkownika bez naruszania poświadczeń.

- OpenID Connect (OIDC) — działając jako warstwa uwierzytelniania na szczycie protokołu OAuth 2.0, OIDC zwiększa bezpieczeństwo i procesy weryfikacji użytkowników.

- Uwierzytelnianie wieloskładnikowe (MFA) — ta istotna warstwa zabezpieczeń zapewnia, że dostęp uzyskują tylko autoryzowani użytkownicy, wzmacniając ochronę przed nieautoryzowanymi próbami.

- Podpisy cyfrowe — mają kluczowe znaczenie dla potwierdzania integralności i autentyczności potwierdzeń tożsamości w systemach sfederowanych.

Referencje:

-

The Enterprise Identity Threat Report 2025 – LayerX

https://go.layerxsecurity.com/enterprise-identity-threat-report-2024-unveiling-hidden-threats-to-corporate-identities -

Sophisticated Phishing Attack Targets Microsoft ADFS, Bypasses MFA – Infosecurity Magazine

https://www.infosecurity-magazine.com/news/sophisticated-phishing-attack-targeting -

New Astaroth Phishing Kit Bypasses MFA via Session Hijacking – Infosecurity Magazine

https://www.infosecurity-magazine.com/news/new-phishing-kit-bypasses-mfa-2025 -

India’s Aadhaar Expansion Raises Privacy Concerns Over Biometric Misuse – TechCrunch

https://techcrunch.com/2025/02/indian-aadhaar-authentication-privacy-concerns/

Zobacz, dlaczego Inteca radzi sobie z dużymi federacjami IAM