Adaptacyjne uwierzytelnianie wieloskładnikowe (MFA) to skalowalna zasada, która poprawia bezpieczeństwo organizacji, oceniając potencjalne ryzyko podczas każdej transakcji logowania i monitując użytkowników o dodatkową weryfikację, jeśli to konieczne. Ta metoda dostosowuje wymagania w oparciu o oceny ryzyka w czasie rzeczywistym, zmniejszając ryzyko nieautoryzowanego dostępu i poprawiając wrażenia użytkownika. Adaptacyjne uwierzytelnianie wieloskładnikowe koncentruje się na zwiększaniu bezpieczeństwa i lepszym środowisku użytkownika, wdrażaniu bardziej rygorystycznych środków autoryzacji tylko wtedy, gdy jest to konieczne, zmniejszaniu niepotrzebnych przeszkód i zachęcaniu użytkowników do udziału w praktykach bezpieczeństwa. Jest to kluczowa strategia w nowoczesnych strukturach bezpieczeństwa.

W tym przewodniku omówimy kluczowe aspekty technologii MFA.

Co to jest uwierzytelnianie wieloskładnikowe?

Uwierzytelnianie wieloskładnikowe (MFA) to metoda zabezpieczeń, która wymaga od użytkowników zapewnienia co najmniej dwóch typów weryfikacji, zanim będą mogli uzyskać dostęp do konta lub systemu przy użyciu protokołów identyfikacji adaptacyjnej. Wykracza poza prostą ochronę hasłem, łącząc różne czynniki uwierzytelniania:

-

Coś, co znasz – np. hasło lub kod PIN

-

Coś, co masz – np. telefon, karta inteligentna lub token sprzętowy

-

Coś, czym jesteś – np. dane biometryczne, takie jak odcisk palca lub rozpoznawanie twarzy

To warstwowe podejście znacznie utrudnia nieautoryzowanym użytkownikom uzyskanie dostępu, nawet jeśli jeden czynnik (taki jak hasło) zostanie naruszony.

Dlaczego uwierzytelnianie wieloskładnikowe ma znaczenie?

Uwierzytelnianie wieloskładnikowe stało się fundamentalnym elementem nowoczesnej strategii cyberbezpieczeństwa. Pomaga organizacjom:

-

Poprawa ogólnego stanu zabezpieczeń

-

Zapobieganie kradzieży danych uwierzytelniających i przejęciom kont

-

Zapewnij zgodność z przepisami, takimi jak RODO, HIPAA i PSD2

-

Promowanie dobrych nawyków w zakresie bezpieczeństwa wśród użytkowników

Uwierzytelnianie jednoskładnikowe a uwierzytelnianie wieloskładnikowe

| Jednoskładnikowe | Wieloskładnikowe | |

|---|---|---|

| Poziom | Niski | Wysoki |

| Wygoda | Wysoki | Umiarkowany |

| Koszt | Niski | Umiarkowany do wysokiego |

| Zgodność | Często niewystarczające | Często spełnia wymagania |

| Ryzyko kradzieży danych uwierzytelniających | Wysoki | Niski |

Tradycyjne MFA już nie wystarcza. Uaktualnij do adaptacyjnego uwierzytelniania wieloskładnikowego, aby uzyskać inteligentniejszą ochronę w czasie rzeczywistym, która skaluje się wraz z Twoją firmą.

Co to jest adaptacyjne uwierzytelnianie wieloskładnikowe?

Adaptacyjne uwierzytelnianie wieloskładnikowe (A-MFA) to zaawansowana forma uwierzytelniania wieloskładnikowego, która dostosowuje wymagania dotyczące walidacji na podstawie sygnałów kontekstowych w czasie rzeczywistym. W przeciwieństwie do tradycyjnego uwierzytelniania wieloskładnikowego, które stosuje te same kroki do każdego użytkownika niezależnie od okoliczności, uwierzytelnianie wieloskładnikowe dynamicznie dostosowuje proces w zależności od takich czynników, jak zachowanie użytkownika, stan urządzenia, lokalizacja i czas dostępu. Takie podejście zwiększa bezpieczeństwo, jednocześnie zmniejszając problemy dla legalnych użytkowników o niskim ryzyku.

Oceniając kontekst każdej próby logowania, adaptacyjne uwierzytelnianie wieloskładnikowe zapewnia, że użytkownicy napotykają dodatkowe kroki potwierdzenia tylko wtedy, gdy istnieje zwiększone ryzyko, zapewniając bardziej wydajne i bezpieczne środowisko.

Tradycyjne uwierzytelnianie wieloskładnikowe a adaptacyjne uwierzytelnianie wieloskładnikowe

| Cecha | Tradycyjne uwierzytelnianie wieloskładnikowe | Adaptacyjne uwierzytelnianie wieloskładnikowe |

|---|---|---|

| Kroki | uwierzytelnianiaStałe (np. hasło + SMS) | Dynamika w oparciu o oszacowane ryzyko |

| Ocena ryzyka | Statyczne lub oparte na | regułachSterowanie w czasie rzeczywistym i kontekst |

| Doświadczenie | użytkownikaCzęsto powtarzalne i sztywne | Usprawniony i elastyczny |

| Elastyczność | Jeden rozmiar dla wszystkich | Dostosowane do każdego użytkownika lub scenariusza |

| Poziom | bezpieczeństwaSpójność we wszystkich próbach | Różni się w zależności od kontekstu i zachowania |

| Złożoność | wdrożeniaMniej skomplikowane | Wymaga większego planowania i integracji kontekstowej |

| Koszt | Niższa inwestycja | początkowaWyższy dzięki zaawansowanym funkcjom i narzędziom |

Jak działa adaptacyjne uwierzytelnianie wieloskładnikowe?

Adaptacyjne uwierzytelnianie wieloskładnikowe jest zbudowane na szeregu inteligentnych komponentów, które w sposób ciągły oceniają i reagują na warunkowe sygnały ryzyka. Zamiast stosować te same wymagania weryfikacyjne do każdego użytkownika, uwierzytelnianie wieloskładnikowe A-MFA dostosowuje się w oparciu o zrozumienie w czasie rzeczywistym zachowania, środowiska i stanu urządzenia. Oto jak to działa:

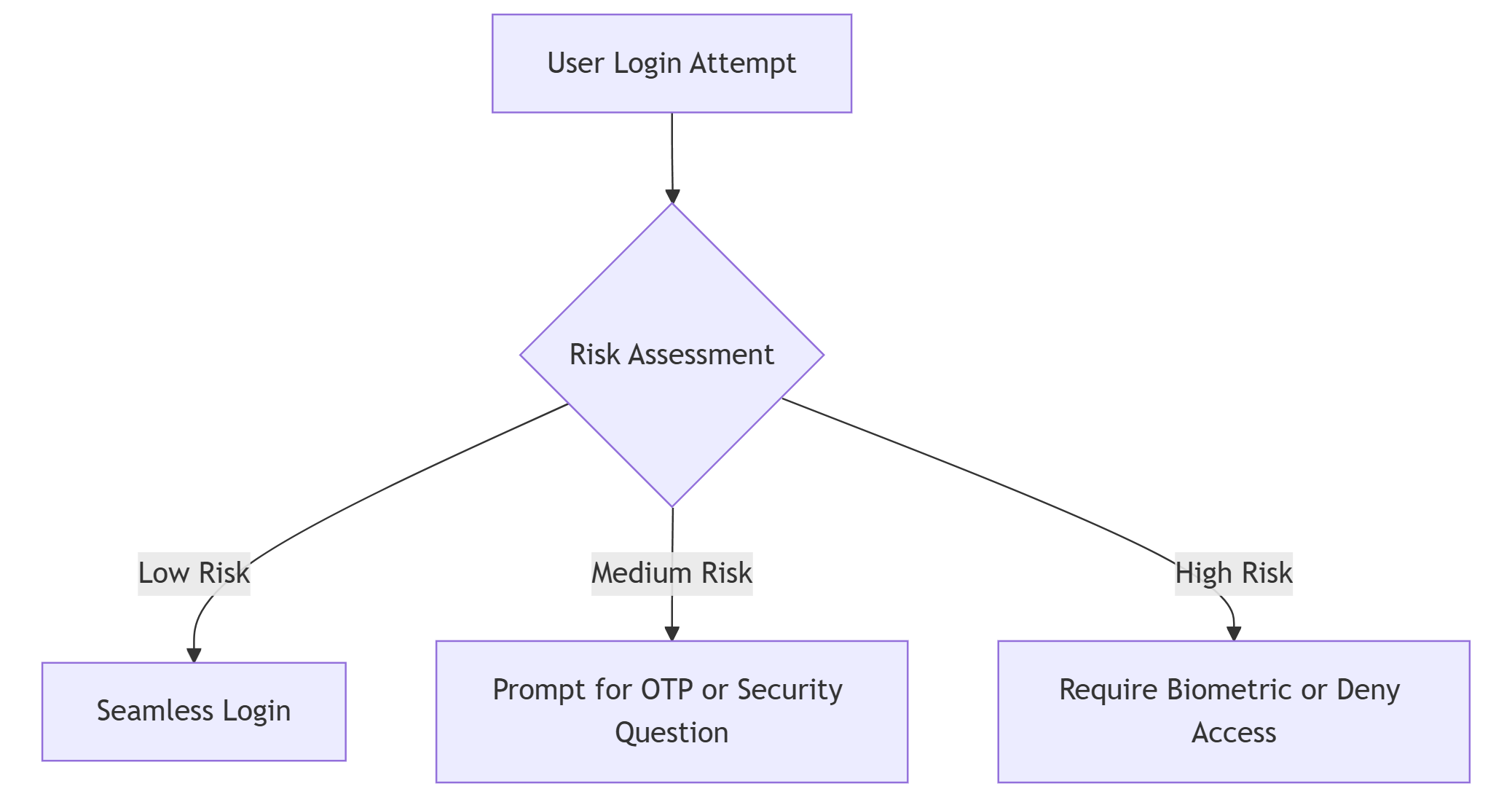

Uwierzytelnianie oparte na ryzyku

Każda próba logowania jest oceniana i przypisywana jest dynamiczna ocena ryzyka na podstawie różnych atrybutów. Scenariusze niskiego ryzyka mogą wymagać minimalnej weryfikacji, podczas gdy próby wysokiego ryzyka mogą wyzwolić uwierzytelnianie krokowe.

Aby jeszcze bardziej wzmocnić ten proces, użytkownicy mogą być segmentowani według poziomu ryzyka, co pozwala na bardziej rygorystyczne potwierdzanie ról lub zachowań wysokiego ryzyka przy jednoczesnym zachowaniu uproszczonego dostępu dla znanych użytkowników niskiego ryzyka.

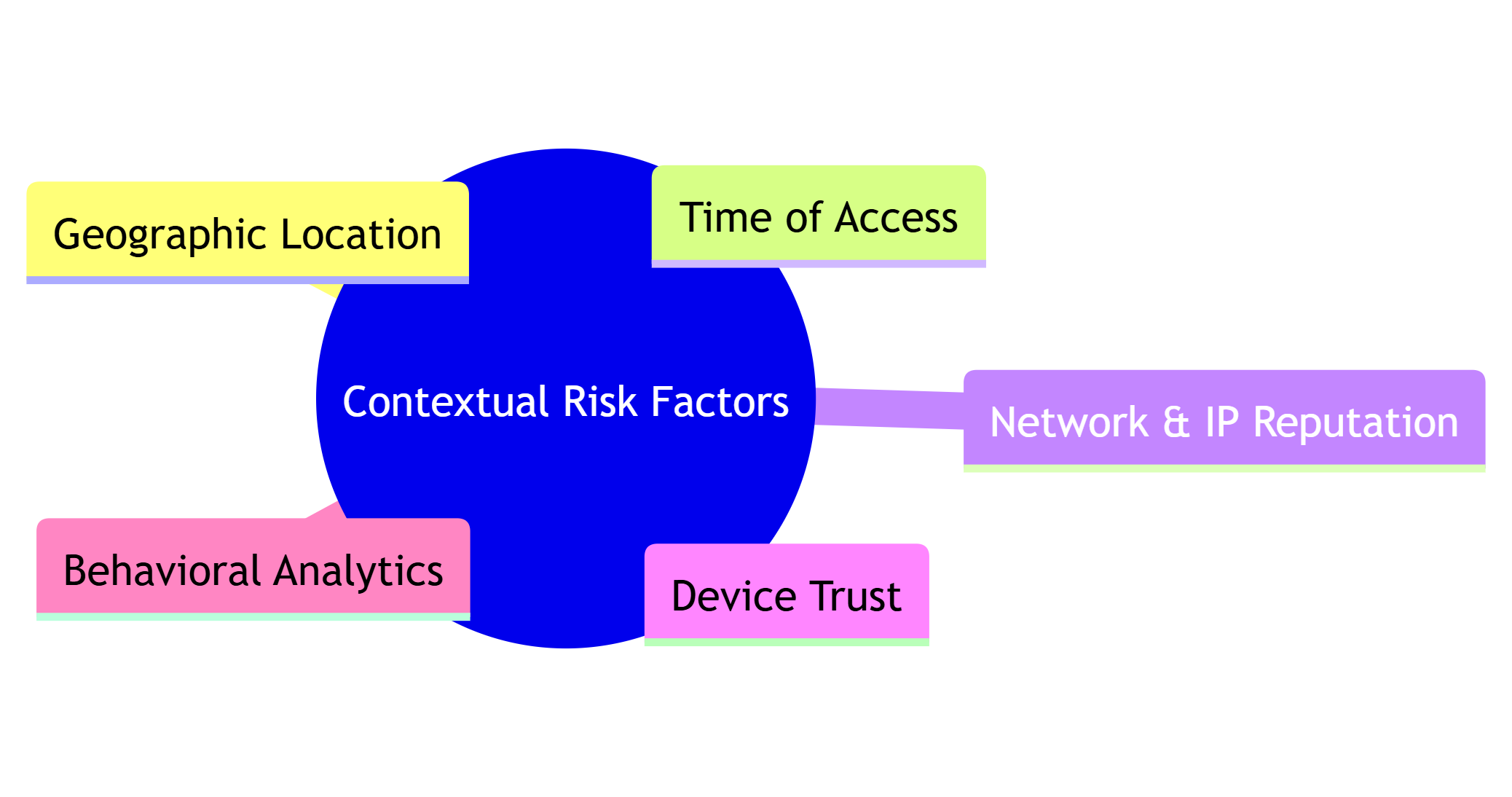

Analiza kontekstu

A-MFA uwzględnia kontekst, w którym żądany jest dostęp. Obejmuje to:

-

Lokalizacja geograficzna (np. logowanie z nowego kraju) jest jednym z czynników ryzyka, które są brane pod uwagę przy użyciu uwierzytelniania adaptacyjnego.

-

Czas dostępu (np. logowanie późno w nocy poza normalnymi wzorcami)

-

Reputacja sieci i adresów IP

-

Odcisk palca urządzenia i zaufanie

Analityka behawioralna

System stale obserwuje i uczy się na podstawie zachowania użytkownika w czasie, w tym kadencji pisania, ruchów myszy i częstotliwości logowania. Tworzy behawioralną linię bazową unikalną dla każdego użytkownika, pomagając wykrywać odchylenia, które mogą wskazywać na nieautoryzowane próby dostępu. Te profile użytkowników ewoluują dzięki adaptacyjnemu uczeniu, umożliwiając szybsze i dokładniejsze wykrywanie zagrożeń.

Dzięki adaptacyjnemu MFA zyskujesz szczelną ochronę — bez tarcia. Uwierzytelnianie dynamiczne dostosowuje się do ryzyka, a nie do rutyny.

Ocena kondycji urządzenia

Uwierzytelnianie wieloskładnikowe A-MFA ocenia stan zabezpieczeń urządzenia próbującego uzyskać dostęp. Jeśli urządzenie nie ma szyfrowania, działa na nim przestarzałe oprogramowanie lub nie ma ochrony punktu końcowego, może zostać oznaczone jako ryzykowne, co spowoduje uruchomienie dodatkowych kroków identyfikacji lub całkowitą odmowę dostępu.

Sygnały lokalizacyjne

Dane o lokalizacji, w tym adres IP, są podstawowymi danymi wejściowymi dla weryfikacji adaptacyjnej. Nieznane lub ryzykowne geograficzne punkty dostępu wzbudzają podejrzenia i mogą inicjować dodatkowe wyzwania weryfikacyjne, takie jak jednorazowe kody dostępu, pytania zabezpieczające lub kontrole biometryczne.

Rodzaje uwierzytelniania wieloskładnikowego

Tradycyjne uwierzytelnianie wieloskładnikowe (MFA) zazwyczaj łączy co najmniej dwa czynniki statyczne w celu zweryfikowania tożsamości użytkownika. Należą do nich:

-

Czynniki związane z wiedzą (np. hasła lub kody PIN)

-

Czynniki posiadania (np. kody SMS, aplikacje mobilne, tokeny sprzętowe)

-

Czynniki dziedziczności (np. odciski palców lub rozpoznawanie twarzy)

Chociaż metody te są skuteczne, są stosowane jednolicie do wszystkich użytkowników i prób logowania, niezależnie od kontekstu. Adaptacyjne uwierzytelnianie wieloskładnikowe opiera się na tych podstawowych elementach, nakładając dynamiczne oceny ryzyka, umożliwiając zmianę procesu identyfikacji w oparciu o zachowanie, środowisko i postrzegany poziom zagrożenia.

Integrując tradycyjne czynniki z inteligencją kontekstową i behawioralną, adaptacyjne uwierzytelnianie wieloskładnikowe zapewnia bezpieczniejsze i bardziej przyjazne dla użytkownika podejście do weryfikacji tożsamości.

| Metoda | Opis | Plusy | Minusy |

|---|---|---|---|

| oparte na SMS-ach | Użytkownicy otrzymują jednorazowy kod SMS-em. | Łatwy do wdrożenia i przyjazny dla użytkownika. | Podatny na zamianę karty SIM. |

| Kod weryfikacyjny wysłany na adres e-mail użytkownika. | Pospolity i znajomy. | Konta e-mail mogą zostać naruszone. | |

| Tokeny sprzętowe | Urządzenia fizyczne generują kody jednorazowe. | Wysokie bezpieczeństwo i możliwości offline. | Kosztowne i mogą zostać zgubione lub uszkodzone. |

Korzyści z wyboru adaptacyjnego uwierzytelniania wieloskładnikowego

- Zwiększony stan zabezpieczeń — adaptacyjne uwierzytelnianie wieloskładnikowe znacznie wzmacnia ochronę organizacji przed nieautoryzowanym dostępem, reagując na zagrożenia w czasie rzeczywistym. Zamiast stosować statyczne reguły, dynamicznie dostosowuje potwierdzenie na podstawie sygnałów kontekstowych, takich jak zachowanie użytkownika, lokalizacja i stan urządzenia. To proaktywne podejście utrudnia atakującym wykorzystanie skradzionych danych uwierzytelniających lub ominięcie protokołów bezpieczeństwa.

- Szczegółowa kontrola zasad — adaptacyjne uwierzytelnianie wieloskładnikowe umożliwia organizacjom implementowanie wysoce dostosowywalnych zasad uwierzytelniania. Wymagania dotyczące zabezpieczeń mogą się różnić w zależności od ról użytkowników, działów, poziomów dostępu, zaufania urządzeń i sygnałów ryzyka w czasie rzeczywistym. Ta szczegółowość pomaga egzekwować bardziej rygorystyczne kontrole w razie potrzeby — bez nadmiernego obciążania wszystkich użytkowników niepotrzebnymi krokami.

- Skalowalność i przyszłościowość — niezależnie od tego, czy obsługuje dziesiątki, czy tysiące użytkowników, adaptacyjne uwierzytelnianie wieloskładnikowe można łatwo skalować. Architektury natywne dla chmury i integracja z uczeniem maszynowym umożliwiają podejmowanie decyzji w czasie rzeczywistym na dużą skalę, a aparaty zasad umożliwiają organizacjom rozwijanie praktyk bezpieczeństwa bez konieczności ponownego kompilowania całej struktury uwierzytelniania.

-

Ulepszone środowisko użytkownika — jedną z najcenniejszych zalet adaptacyjnego uwierzytelniania wieloskładnikowego jest jego zdolność do zmniejszania problemów dla uprawnionych użytkowników. Oceniając ryzyko w czasie rzeczywistym, system może usprawnić dostęp w scenariuszach niskiego ryzyka, jednocześnie prosząc o dalsze uwierzytelnienie tylko wtedy, gdy jest to naprawdę konieczne. Ta równowaga między bezpieczeństwem a użytecznością prowadzi do większego zadowolenia użytkowników i produktywności.

Adaptacyjne uwierzytelnianie wieloskładnikowe obsługuje również filozofię projektowania zorientowaną na użytkownika. Zamiast wymuszać takie samo doświadczenie na każdym użytkowniku, dostosowuje się do indywidualnego zachowania, preferencji i środowiska.

Kluczowe funkcje skoncentrowane na użytkowniku obejmują:

-

Spersonalizowane profile użytkowników — adaptacyjne uwierzytelnianie wieloskładnikowe tworzy i utrzymuje szczegółowe profile użytkowników na podstawie częstotliwości logowania, użycia urządzenia i trendów lokalizacji. Profile te pomagają systemowi określić, co jest „normalne” dla każdego użytkownika i interweniować tylko wtedy, gdy coś odbiega od oczekiwanego wzorca.

-

Prostota i przejrzystość — przepływy identyfikacji zostały zaprojektowane tak, aby były intuicyjne i jak najmniej zakłócały pracę. Użytkownicy mogą być prowadzeni przez kolejne kroki z jasnymi komunikatami i minimalnym obciążeniem poznawczym.

-

Opcje dostosowywania: Organizacje mogą zezwolić użytkownikom na wybór preferowanych metod uwierzytelniania (np. biometria vs. OTP), zwiększając komfort i zaangażowanie bez uszczerbku dla bezpieczeństwa.

-

Informacje zwrotne w czasie rzeczywistym: Informowanie użytkowników, dlaczego wymagany jest dodatkowy krok (np. „Wykryto nierozpoznane urządzenie”) buduje zaufanie i przejrzystość procesu uwierzytelniania.

-

Zaawansowane techniki uwierzytelniania wieloskładnikowego

Adaptacyjne uwierzytelnianie wieloskładnikowe opiera się w dużej mierze na zaawansowanych technikach, które wykraczają poza statyczne poświadczenia i podstawową weryfikację. Dzięki zastosowaniu inteligencji behawioralnej i wykrywania anomalii, nowoczesne systemy identyfikacji mogą proaktywnie identyfikować zagrożenia i reagować w czasie rzeczywistym.

- Analiza behawioralna monitoruje wzorce aktywności użytkowników, takie jak szybkość pisania, nawyki nawigacyjne i częstotliwość logowania, aby ustalić punkt odniesienia dla zachowań. Jeśli zachowanie użytkownika znacznie odbiega od jego normalnego profilu, system może oznaczyć sesję jako sesję wysokiego ryzyka i uruchomić dodatkowe kroki weryfikacyjne.

- Dzięki ciągłemu uczeniu maszynowemu adaptacyjne systemy uwierzytelniania wieloskładnikowego uczą się, w jaki sposób każdy użytkownik zazwyczaj wchodzi w interakcję z systemami i aplikacjami. Z biegiem czasu mogą dokładnie przewidzieć, czy próba logowania jest zgodna z historycznym zachowaniem. Dzięki temu system może odróżnić uprawnionych użytkowników od potencjalnych napastników — nawet jeśli poświadczenia są poprawne.

-

Aparaty wykrywania anomalii oceniają duże ilości danych potwierdzenia w celu zidentyfikowania nietypowych zdarzeń, takich jak:

-

Logowania z nowych lokalizacji geograficznych

-

Nietypowe czasy dostępu

-

Nagłe wzrosty liczby prób dostępu

Zamiast czekać na wyzwolenie reguły, system reaguje dynamicznie, dostosowując wymagania identyfikacyjne lub całkowicie odmawiając dostępu.

-

-

Podczas gdy tradycyjna biometria koncentruje się na cechach fizycznych, takich jak odciski palców lub rozpoznawanie twarzy, biometria behawioralna analizuje, w jaki sposób użytkownicy wchodzą w interakcję z urządzeniami, aby usprawnić uwierzytelnianie adaptacyjne. Należą do nich:

-

Dynamika naciśnięć

-

Wzorce ruchów myszy

-

Blokuj ataki na poświadczenia, zmniejsz problemy użytkowników i zabezpiecz kontrolę dostępu na przyszłość dzięki adaptacyjnemu uwierzytelnianiu kontekstowemu.

Integracja i wdrożenie uwierzytelniania wieloskładnikowego

Pomyślne wdrożenie adaptacyjnego uwierzytelniania wieloskładnikowego wymaga czegoś więcej niż tylko wyboru odpowiedniej technologii. Organizacje muszą uwzględniać wyzwania związane z integracją, implikacje kosztowe, skalowalność i obawy dotyczące prywatności użytkowników, aby zapewnić długoterminowy sukces.

Wyzwania związane z integracją z istniejącymi systemami

Wiele organizacji korzysta ze starszych systemów, które nie zostały zaprojektowane z myślą o nowoczesnych protokołach weryfikacji tożsamości i autoryzacji, co może ograniczać korzyści płynące z adaptacyjnej autoryzacji wieloskładnikowej. Integracja adaptacyjnego uwierzytelniania wieloskładnikowego z tymi środowiskami może być złożona, zwłaszcza gdy pojawiają się problemy ze zgodnością lub gdy systemy nie obsługują warunkowych danych wejściowych w czasie rzeczywistym.

Aby ułatwić wdrożenie:

-

Przeprowadź audyt systemu w celu zidentyfikowania luk w integracji

-

Używanie interfejsów API i zestawów SDK do rozwiązywania problemów ze zgodnością

-

Wdrażanie uwierzytelniania wieloskładnikowego etapami, aby uniknąć zakłóceń w działalności operacyjnej

-

Zapewnienie ukierunkowanych szkoleń, aby zmniejszyć opór użytkowników i pomóc zespołom zrozumieć, kiedy i dlaczego pojawiają się monity adaptacyjne

Koszt wdrożenia

Koszty różnią się w zależności od wielkości organizacji, złożoności infrastruktury i wybranego rozwiązania.

Do typowych kategorii kosztów należą:

-

Licencjonowanie oprogramowania

-

Tokeny sprzętowe (jeśli dotyczy)

-

Usługi integracyjne

-

Bieżące wsparcie i szkolenia

Chociaż inwestycja początkowa może być znaczna, długoterminowe koszty braku działań — takie jak naruszenia danych, kary za zgodność i przestoje użytkowników — są znacznie wyższe. Organizacje powinny oceniać zwrot z inwestycji nie tylko pod kątem redukcji kosztów, ale także pod względem ograniczania ryzyka i korzyści płynących z uwierzytelniania adaptacyjnego.

Skalowalność rozwiązań uwierzytelniania

Uwierzytelnianie wieloskładnikowe A-MFA zostało zaprojektowane tak, aby rozwijało się wraz z Twoją organizacją. Obsługuje:

-

Rozbudowa oparta na chmurze dla zespołów rozproszonych

-

Zasady dostępu oparte na rolach, które dostosowują się wraz z ewolucją struktur zespołu

-

Automatyzacja oparta na sztucznej inteligencji na potrzeby onboardingu i przydzielania dostępu

Sztuczna inteligencja stawia jednak przed nią nowe wyzwania. Słabo dostrojone modele uczenia maszynowego lub niewystarczająca ilość danych mogą powodować fałszywe alarmy, powodując, że uprawnieni użytkownicy są oznaczani jako podejrzani ze względu na czynniki ryzyka związane z ich adresem IP. Organizacje powinny planować ciągłe szkolenie, testowanie i udoskonalanie modelu, aby zminimalizować zakłócenia.

Równoważenie bezpieczeństwa i wygody użytkownika

Autoryzacja nie powinna kończyć się na logowaniu. Ciągła weryfikacja — ocena aktywności użytkownika, kondycji urządzenia i kontekstu podczas sesji — staje się kluczowym elementem wdrażania.

Organizacje powinny obejmować:

-

Monitorowanie anomalii behawioralnych na poziomie sesji

-

Reakcje adaptacyjne w oparciu o zmieniające się warunki ryzyka

-

Wyzwalacze zabezpieczeń w czasie rzeczywistym w celu unieważnienia dostępu lub ponownego uwierzytelnienia

Te adaptacyjne środki bezpieczeństwa zwiększają zarówno wykrywanie zagrożeń, jak i zaufanie użytkowników, umożliwiając inteligentniejszą i bardziej odporną strategię dostępu.

Szkolenie i adaptacja użytkowników

A-MFA wprowadza poziom złożoności, z którym użytkownicy mogą nie być zaznajomieni — szczególnie gdy wyzwania walidacji wydają się być „niewidoczne” lub zmienne.

Aby zbudować zaufanie i zwiększyć adopcję:

-

Zaoferuj szkolenie, które wyjaśnia, jak i dlaczego A-MFA reaguje na różne scenariusze

-

Podkreśl korzyści dla użytkowników: mniej przerw, gdy zachowanie jest spójne, i dodatkowa ochrona, gdy nie jest

-

Wyeliminowanie błędnych przekonań na temat inwigilacji lub nadmiernych uprawnień poprzez zwiększenie przejrzystości i kontroli

Zagrożenia związane z prywatnością i ograniczenia sztucznej inteligencji

Ponieważ adaptacyjne uwierzytelnianie wieloskładnikowe opiera się na osobistych danych behawioralnych i sytuacyjnych, budzi uzasadnione obawy dotyczące prywatności. Przejrzystość ma kluczowe znaczenie — użytkownicy muszą wiedzieć, jakie dane są gromadzone i jak są chronione.

Kluczowe strategie ograniczania ryzyka obejmują:

-

Minimalizacja danych (zbieraj tylko to, co jest niezbędne)

-

Szyfrowanie dzienników telemetrii i zachowań użytkowników

-

Regularne audyty w celu zapewnienia zgodności z przepisami, takimi jak RODO i HIPAA

-

Monitorowanie ataków przeciwstawnych, które próbują manipulować oceną ryzyka opartą na sztucznej inteligencji

Rzeczywiste aplikacje i przypadki użycia adaptacyjnego uwierzytelniania wieloskładnikowego

Adaptacyjne uwierzytelnianie wieloskładnikowe udowadnia swoją wartość w rzeczywistych scenariuszach, w których zachowanie, ryzyko i kontekst użytkownika znacznie się różnią. Poniżej znajdują się praktyczne przypadki użycia, w których adaptacyjne uwierzytelnianie wieloskładnikowe zwiększa bezpieczeństwo, zachowując użyteczność w różnych branżach i środowiskach.

Adaptacyjne uwierzytelnianie wieloskładnikowe dla pracowników zdalnych

Adaptacyjne uwierzytelnianie wieloskładnikowe (A-MFA) odgrywa kluczową rolę w zabezpieczaniu pracowników zdalnych, ponieważ coraz więcej pracowników pracuje z lokalizacji poza standardowym biurem, zapewniając bezproblemowe potwierdzanie. Ta metoda dostosowuje się do każdego logowania, oceniając takie czynniki, jak lokalizacja użytkownika, stan urządzenia i bezpieczeństwo sieci.

Rozważmy na przykład pracownika próbującego uzyskać dostęp do poufnych danych firmowych z publicznego hotspotu Wi-Fi. W takim scenariuszu uwierzytelnianie wieloskładnikowe monituje użytkownika o dodatkowe kroki weryfikacyjne, takie jak hasło jednorazowe (OTP) lub uwierzytelnianie biometryczne. I odwrotnie, jeśli ten sam pracownik loguje się z bezpiecznej sieci firmowej przy użyciu urządzenia wydanego przez firmę, uwierzytelnianie wieloskładnikowe A-MFA może wymagać tylko hasła. Ta zindywidualizowana ocena ryzyka dostosowuje środki bezpieczeństwa do rzeczywistych zagrożeń, zapewniając skuteczną ochronę bez uszczerbku dla łatwości użytkowania.

Przypadek użycia – sektor opieki zdrowotnej

Organizacje opieki zdrowotnej muszą chronić wrażliwe dane pacjentów i przestrzegać przepisów, takich jak HIPAA. Adaptacyjne uwierzytelnianie wieloskładnikowe wzmacnia bezpieczeństwo, wymuszając weryfikację kontekstową w czasie rzeczywistym, gdy lekarze lub pacjenci uzyskują dostęp do systemów.

-

Portale pacjentów: Adaptacyjne uwierzytelnianie wieloskładnikowe zapewnia, że tylko autoryzowani użytkownicy uzyskują dostęp do elektronicznej dokumentacji medycznej.

-

Zdalny dostęp: Lekarze logujący się z nowych lokalizacji lub urządzeń mogą zostać poproszeni o dodatkowe uwierzytelnienie za pomocą adaptacyjnego uwierzytelniania wieloskładnikowego.

-

Dostęp do apteki: systemy obsługujące zamówienia na recepty weryfikują tożsamość użytkownika za pomocą zasad opartych na ryzyku.

Przypadek użycia – instytucje finansowe

Banki i firmy z branży fintech stoją w obliczu ciągłych zagrożeń związanych z kradzieżą danych uwierzytelniających, oszustwami i naruszeniami zgodności. Adaptacyjne uwierzytelnianie wieloskładnikowe odgrywa kluczową rolę w ograniczaniu tych zagrożeń.

-

Bankowość internetowa i mobilna: Dodatkowe uwierzytelnianie jest wymagane, gdy klienci wykonują czynności wysokiego ryzyka, takie jak zmiana hasła lub przelewy środków.

-

Wykrywanie oszustw jest ulepszone dzięki wdrożeniu adaptacyjnych rozwiązań uwierzytelniania.: Nietypowe transakcje lub próby dostępu z nierozpoznanych lokalizacji wywołują uwierzytelnianie krokowe.

-

Zgodność z przepisami: A-MFA pomaga instytucjom spełnić surowe wymagania, takie jak te egzekwowane przez FFIEC i PSD2.

Scenariusze uwierzytelniania krokowego

Adaptacyjne uwierzytelnianie wieloskładnikowe (A-MFA) zwiększa bezpieczeństwo i poprawia wrażenia użytkownika, czego dowodem są różni klienci, z którymi pracowałem przy projektach zarządzania tożsamością i dostępem. Oto kilka praktycznych przykładów, które ilustrują A-MFA w działaniu:

1. Zaloguj się z nowych urządzeń

Gdy użytkownik uzyskuje dostęp do swojego konta z urządzenia, które nie jest wcześniej z nim skojarzone, usługa A-MFA monituje o rozszerzoną weryfikację — zwykle za pomocą jednorazowego kodu dostępu lub kontroli biometrycznej.

2. Dostęp do danych wrażliwych

Próby uzyskania dostępu do bardzo poufnych zasobów, takich jak dokumentacja finansowa, dane osobowe lub systemy wewnętrzne, często powodują bardziej rygorystyczne uwierzytelnianie, takie jak wymaganie skanowania odcisku palca lub tokena sprzętowego.

3. Niezwykłe lokalizacje geograficzne

Dostęp w nocy, w weekendy lub poza standardowymi godzinami pracy może podnieść flagi ryzyka. Uwierzytelnianie wieloskładnikowe A-MFA odpowiada dodatkowymi krokami potwierdzenia w zależności od zasad organizacji.

4. Logowanie poza godzinami pracy

Wzrost liczby nieudanych prób logowania może wskazywać na atak brute-force lub upychanie danych uwierzytelniających. Adaptacyjne uwierzytelnianie wieloskładnikowe reaguje tymczasowymi blokadami kont lub wyzwaniami wieloskładnikowymi.

5. Kolejne nieudane próby logowania

W przypadku wykrycia wielu nieudanych prób logowania z jednego konta usługa A-MFA podejmuje działania. Może tymczasowo zablokować konto lub wymagać silniejszego uwierzytelnienia przy dalszych próbach. Ta proaktywna reakcja pomaga zapobiegać atakom typu brute-force, zwiększając w ten sposób ogólne bezpieczeństwo.

Adaptacyjne uwierzytelnianie wieloskładnikowe w akcji – podsumowanie

| Scenariusz | Odpowiedź A-MFA |

|---|---|

| Nowe urządzenie | Monituj o OTP lub kontrolę biometryczną |

| Dostęp do poufnych danych | Wymagaj silnego drugiego składnika (np. biometrii) |

| Nietypowe położenie | Powiadomienie push, pytanie weryfikacyjne lub odmowa |

| Poza godzinami | Wyzwolono uwierzytelnianie krokowe |

| Wiele nieudanych prób | Tymczasowa blokada lub eskalacja kroków weryfikacji |

Kluczowe wnioski

-

Adaptacyjne uwierzytelnianie wieloskładnikowe zapewnia dynamiczne, oparte na ryzyku uwierzytelnianie dostosowane do każdej próby dostępu, zwiększając zarówno bezpieczeństwo, jak i użyteczność.

-

Analiza kontekstu i zachowania w czasie rzeczywistym pozwala systemom inteligentnie oceniać zagrożenia i minimalizować niepotrzebne problemy z autoryzacją.

-

Nowoczesne przypadki użycia w różnych branżach — od opieki zdrowotnej po finanse — pokazują elastyczność i konieczność adaptacyjnego uwierzytelniania wieloskładnikowego.

-

Sztuczna inteligencja (AI), biometria i technologie bezhasłowe szybko kształtują nową generację uwierzytelniania.

-

Udane wdrożenie zależy od przemyślanej integracji, edukacji użytkowników i jasnej równowagi między ochroną a doświadczeniem.

Przekonaj się, dlaczego Keycloak może być najlepszym wyborem dla Twoich potrzeb związanych z autoryzacją