Przewodnik po scentralizowanym systemie zarządzania tożsamością i dostepami (IAM)

I. Wprowadzenie do scentralizowanego zarządzania tożsamością (IAM)

Co to jest scentralizowane zarządzanie dostępem?

Scentralizowane zarządzanie tożsamością i dostępem (IAM) upraszcza zarządzanie tożsamościami użytkowników i ich uprawnieniami dostępu poprzez konsolidację tych funkcji w jednym systemie. Ten model pozwala organizacjom usprawnić operacyjne przepływy pracy i wzmocnić bezpieczeństwo, ponieważ centralizuje zadania związane z tożsamością, takie jak uwierzytelnianie i autoryzacja. W przeciwieństwie do tego, zdecentralizowane metody dystrybuują zarządzanie tożsamością w wielu systemach i aplikacjach, co może tworzyć luki w zabezpieczeniach i komplikować operacje. Scentralizowany IAM pomaga firmom ustanowić przejrzyste ramy, które upraszczają procesy i zwiększają ich ogólne bezpieczeństwo.

Dlaczego scentralizowane zarządzanie zasobami ludzkimi jest ważne?

W miarę jak organizacje dostosowują się do zmian technologicznych, w coraz większym stopniu polegają na danych i technologii, które wspierają ich działalność. To zaufanie podkreśla znaczenie wdrożenia skutecznego i bezpiecznego zarządzania dostępem. Scentralizowany IAM okazuje się niezbędny, ponieważ umożliwia organizacjom egzekwowanie spójnych zasad bezpieczeństwa, zmniejszanie luk w zabezpieczeniach i przestrzeganie przepisów. Na przykład agencja informatyczna Pentagonu opracowuje kompleksowe rozwiązanie w zakresie tożsamości, mające na celu poprawę weryfikacji tożsamości w różnych oddziałach wojskowych. Inicjatywa ta pokazuje, że scentralizowane zarządzanie dostępem i tożsamościami może zwiększyć bezpieczeństwo i ułatwić zarządzanie dostępem w różnych sektorach, ostatecznie chroniąc poufne informacje¹.

Podstawowe pojęcia związane ze scentralizowanym zarządzaniem tożsamościami

Aby zrozumieć podstawy IAM, konieczne jest zrozumienie kluczowych pojęć i terminologii powszechnie używanych w tej dziedzinie. Oto krótkie podsumowanie:

dostępu

| Termin | Definicja |

|---|---|

| Tożsamość | Unikalna reprezentacja użytkownika w cyfrowym ekosystemie. |

| Uwierzytelnianie | Proces potwierdzania tożsamości użytkownika, zwykle obejmujący hasła lub dane biometryczne. |

| Autoryzacja | Określa to, co może zrobić uwierzytelniony użytkownik, zgodnie z określonymi zasadami kontroli dostępu. |

| Kontrola | Mechanizmy mające na celu ograniczenie dostępu do zasobów, zapewniające, że dostęp do wrażliwych danych lub aplikacji mają tylko upoważnione osoby. |

| Manifest | Reguły określające sposób przyznawania lub odmawiania dostępu na podstawie ról i atrybutów użytkowników. |

| Uprawnienia | Określone uprawnienia przypisane użytkownikom, które dyktują ich działania w systemie. |

| Użytkownicy, role, grupy | Użytkownicy to jednostki, role to zestawy uprawnień, grupy to zbiory użytkowników o podobnych potrzebach dostępu. |

Jaka jest różnica między scentralizowanym a zdecentralizowanym IAM?

W przeszłości zarządzanie tożsamością było często fragmentaryczne, a oddzielne systemy zarządzały tożsamościami użytkowników w izolacji. To fragmentaryczne podejście doprowadziło do nieefektywności i zwiększonych zagrożeń bezpieczeństwa w zdecentralizowanym środowisku kontroli dostępu. Przejście w kierunku centralizacji było napędzane potrzebą poprawy kontroli, widoczności i zgodności w zarządzaniu tożsamościami użytkowników. W miarę jak organizacje zmagają się z ewoluującymi zagrożeniami i wymaganiami regulacyjnymi, przyjęcie scentralizowanej struktury IAM stało się nie tylko korzystne, ale także niezbędne dla ich integralności operacyjnej.

użytkownika

| Czynnik | Scentralizowane zarządzanie dostępem i tożsamościami | Zdecentralizowany IAM |

|---|---|---|

| Zarządzanie | Scentralizowane w jednym systemie | Rozproszenie w wielu systemach |

| Bezpieczeństwo | Silniejsza kontrola, ujednolicone zasady | Większe ryzyko ze względu na fragmentaryczne kontrole |

| Doświadczenie | Uproszczenie dzięki logowaniu jednokrotnemu i ujednoliconemu dostępowi | Złożony z wieloma loginami |

| Zgodność | Łatwiejsze egzekwowanie zasad i audytów | Trudniejsze monitorowanie zgodności |

| Skalowalność | Łatwa skalowalność dzięki automatyzacji | Może stać się złożone na dużą skalę |

Czy zarządzanie dostępem jest bezpieczne?

II. Jakie są korzyści z podejścia opartego na scentralizowanym zarządzaniu dostępem?

Scentralizowane zarządzanie dostępem znacznie poprawia bezpieczeństwo i wydajność operacyjną, zapewniając jednocześnie lepsze wrażenia użytkownika. Wiele organizacji zgłosiło korzyści transformacyjne po wdrożeniu scentralizowanego systemu IAM. W tej sekcji przedstawiono kluczowe zalety scentralizowanego zarządzania dostępem i tożsamościami, poparte odpowiednimi przykładami i danymi.

Zwiększone bezpieczeństwo dzięki centralnemu systemowi

Kluczową zaletą scentralizowanego zarządzania dostępem jest jego zdolność do wzmacniania bezpieczeństwa organizacji poprzez ujednolicony system kontroli dostępu. Konsolidując mechanizmy kontroli dostępu, organizacje mogą jednolicie egzekwować zasady zabezpieczeń we wszystkich swoich systemach. Ta jednolitość drastycznie zmniejsza ryzyko błędu ludzkiego i błędnej konfiguracji, które często są plagą zdecentralizowanych systemów. Scentralizowane platformy ułatwiają integrację zaawansowanych środków bezpieczeństwa, takich jak uwierzytelnianie wieloskładnikowe (MFA), ograniczając dostęp do poufnych informacji tylko do autoryzowanych użytkowników. Scentralizowane systemy upraszczają audyt i monitorowanie, ułatwiając wykrywanie podejrzanych zachowań.

Wgląd: Niedawno firma Cisco podniosła alarm o krytycznych lukach w zabezpieczeniach silnika usług tożsamości (ISE), które mogą umożliwić nieautoryzowany dostęp i wykonywanie poleceń. Podkreśla to konieczność stworzenia scentralizowanych ram w celu skutecznego ograniczania takich zagrożeń.²

Zmniejszenie liczby luk w zabezpieczeniach związanych z hasłami

Scentralizowane systemy IAM znacznie upraszczają zarządzanie silnymi zasadami haseł, integrując zewnętrzne zasoby do sprawdzania poprawności haseł i umożliwiając uwierzytelnianie wieloskładnikowe (MFA). To zintegrowane podejście znacznie zmniejsza ryzyko naruszeń bezpieczeństwa związanych z hasłami.

Regularne audyty identyfikują nieaktywne konta, umożliwiając organizacjom ich dezaktywację i zminimalizowanie potencjalnych obszarów ataku. Dodatkowo proces nadawania i odbierania dostępu staje się bardziej wydajny, dzięki czemu byli pracownicy lub kontrahenci nie mają już dostępu do krytycznych systemów, chroniąc się w ten sposób przed zagrożeniami wewnętrznymi.

Wgląd: Pojawienie się zestawów phishingowych, takich jak Astaroth, zdolnych do omijania uwierzytelniania wieloskładnikowego poprzez przechwytywanie danych logowania w czasie rzeczywistym, podkreśla potrzebę solidnych, scentralizowanych rozwiązań IAM, które mogą wdrażać zaawansowane strategie uwierzytelniania wieloskładnikowego.³

Lepsza kontrola i widoczność dostępu

Lepsza kontrola i widoczność dostępu użytkowników to kolejna kluczowa zaleta. Scentralizowane zarządzanie dostępem i tożsamościami umożliwia organizacjom lepsze zarządzanie i monitorowanie praw dostępu użytkowników poprzez:

– Zarządzanie kontem: Regularne sprawdzanie zapasów i wyłączanie nieaktywnych kont, aby zapobiec nieautoryzowanemu dostępowi.

– Zarządzanie kontrolą dostępu: Usprawnione procesy przyznawania i odbierania dostępu w połączeniu z wymuszonymi wymaganiami uwierzytelniania wieloskładnikowego, zapewniając, że tylko autoryzowani użytkownicy mają dostęp do poufnych zasobów.

Poprawa wydajności operacyjnej

Scentralizowane systemy IAM sprawiają, że przydzielanie i anulowanie aprowizacji użytkowników jest bezproblemowe, co znacznie przyspiesza procesy onboardingu i offboardingu. Obejmuje to:

– Uproszczone procedury logowania: dzięki funkcjom jednokrotnego logowania (SSO) użytkownicy mogą zmniejszyć liczbę poświadczeń, które muszą zapamiętać, zwiększając ich zadowolenie.

– Automatyzacja zadań związanych z zarządzaniem dostępem: Zmniejsza to koszty ogólne i wsparcie IT, umożliwiając zespołom IT skupienie się na bardziej strategicznych inicjatywach.

Ulepszone środowisko użytkownika dzięki zaawansowanym funkcjom

Scentralizowane zarządzanie dostępem i tożsamościami zwiększa wygodę użytkownika, umożliwiając bezproblemowy dostęp do wielu aplikacji za pośrednictwem logowania jednokrotnego (SSO). Zmniejsza to zmęczenie hasłami i zwiększa ogólną produktywność.

Wgląd: Raport LayerX podkreśla, jak ważne jest, aby organizacje zapewniały legalność tożsamości uzyskujących dostęp do aplikacji korporacyjnych, szczególnie w kontekście logowania jednokrotnego⁴.

Zgodność i nadzór w scentralizowanej kontroli dostępu

- Ujednolicone zasady dostępu — spójne egzekwowanie zasad zabezpieczeń we wszystkich systemach.

- Zautomatyzowane audyty i raportowanie – Zapewnia szczegółowe dzienniki do kontroli zgodności.

- Kontrola dostępu oparta na rolach i atrybutach (RBAC/ABAC) — zapewnia, że użytkownicy uzyskują dostęp tylko do tych danych, do których mają uprawnienia.

- Szybka adaptacja do zmian regulacyjnych – IAM ułatwia aktualizację protokołów bezpieczeństwa w miarę zmian przepisów.

Kluczowy wniosek: Organizacje wykorzystujące IAM w celu zapewnienia zgodności nie tylko unikają kar prawnych, ale także wzmacniają swoją ogólną postawę w zakresie bezpieczeństwa, zwiększając zaufanie klientów i interesariuszy.

Ile czasu możesz zaoszczędzić, wdrażając scentralizowane zarządzanie dostępem?

III. Jakie są kluczowe elementy scentralizowanego zarządzania dostępem?

Co to jest privider tożsamości (IDPs)?

Dostawcy tożsamości (IDP) są kluczowymi składnikami scentralizowanego zarządzania dostępem, umożliwiającymi skuteczne zarządzanie tożsamością użytkowników. Uwierzytelniają użytkowników i dostarczają informacje o tożsamości różnym aplikacjom, ułatwiając dostęp do różnych usług. Dostawcy tożsamości poprawiają wygodę użytkownika, umożliwiając pojedyncze logowanie dla wielu aplikacji, zmniejszając kłopoty z zapamiętywaniem wielu haseł i zwiększając bezpieczeństwo. Dobrze znani dostawcy tożsamości, tacy jak Okta, Azure Active Directory i Google Identity, pokazują, jak organizacje mogą zachować kontrolę nad tożsamościami użytkowników przy jednoczesnym przestrzeganiu niezbędnych protokołów i przepisów bezpieczeństwa.

Co to jest logowanie jednokrotne (SSO)?

Single Sign-On (SSO) to kluczowa funkcja scentralizowanych systemów IAM, umożliwiająca użytkownikom jednokrotne zalogowanie się w celu bezproblemowego dostępu do wielu aplikacji. To znacznie poprawia wygodę użytkownika i zmniejsza kłopoty z zarządzaniem wieloma hasłami.

Jak działa SSO?

Logowanie jednokrotne ustanawia zaufaną relację między użytkownikami a aplikacjami, do których uzyskują dostęp. Gdy użytkownik loguje się za pośrednictwem dostawcy tożsamości, generowany jest token uwierzytelniający, który jest udostępniany żądanym aplikacjom, umożliwiając dostęp bez dalszych monitów o poświadczenia.

Korzyści z SSO dla przedsiębiorstw

- Ulepszone środowisko użytkownika: bezproblemowe środowisko dla użytkowników z mniejszą liczbą monitów o zalogowanie się.

- Zmniejszone koszty wsparcia IT: mniej problemów związanych z zapomnianymi hasłami, co z kolei obniża koszty operacyjne.

- Zwiększone bezpieczeństwo: logowanie jednokrotne może obejmować uwierzytelnianie wieloskładnikowe (MFA) w celu uzyskania dodatkowej warstwy bezpieczeństwa w scentralizowanym środowisku zarządzania.

Co to jest uwierzytelnianie wieloskładnikowe?

Uwierzytelnianie wieloskładnikowe (MFA) to krytyczny środek bezpieczeństwa wymagający od użytkowników dostarczenia wielu formularzy weryfikacyjnych przed uzyskaniem dostępu do aplikacji. Jest to szczególnie istotne dla:

– Aplikacje uwidocznione zewnętrznie: uwierzytelnianie wieloskładnikowe znacznie zmniejsza ryzyko nieautoryzowanego dostępu dla aplikacji internetowych.

– Zdalny dostęp do sieci: uwierzytelnianie wieloskładnikowe zapewnia, że tylko uwierzytelnieni użytkownicy mogą uzyskiwać dostęp do poufnych zasobów z lokalizacji zdalnych.

Szczegółowe informacje: Niedawny wyrafinowany atak phishingowy wymierzony w organizacje korzystające z usług Microsoft Active Directory Federation Services (ADFS) uwypuklił luki w zabezpieczeniach, umożliwiając atakującym ominięcie uwierzytelniania wieloskładnikowego.⁵ Podkreśla to potrzebę silnych strategii uwierzytelniania wieloskładnikowego w celu obrony przed pojawiającymi się zagrożeniami.

Rola usług autoryzacji

Usługi autoryzacji są niezbędne w scentralizowanym zarządzaniu dostępem, określając, kto może uzyskać dostęp do określonych zasobów. Do kluczowych komponentów należą:

– Serwer zasobów: serwer, który hostuje chronione zasoby.

– Zasób: określona usługa lub dane, do których uzyskuje się dostęp.

– Zakres: Wskazuje zakres dostępu przyznanego użytkownikowi.

– Uprawnienie: określa akcje, które użytkownik może wykonywać na zasobie.

– Zasady: nadrzędne reguły, które regulują uprawnienia dostępu w scentralizowanych i zdecentralizowanych strukturach dostępu.

Scentralizowane zarządzanie zasobami, uprawnieniami i zasadami

Skuteczne zarządzanie zasobami, uprawnieniami i zasadami ma kluczowe znaczenie dla jednolitej kontroli dostępu w całej organizacji. Obejmuje:

– Typy zasad: Organizacje mogą korzystać z różnych zasad, takich jak oparte na użytkownikach, oparte na rolach (RBAC), oparte na JavaScript i inne, dostosowując je do swoich potrzeb.

– Uprawnienia: Można je podzielić na oparte na zasobach i oparte na zakresie, co pozwala na szczegółowe zarządzanie prawami dostępu.

– Strategie podejmowania decyzji politycznych: Do podejmowania decyzji dotyczących dostępu można stosować różne strategie, zapewniając elastyczność i bezpieczeństwo.

Wgląd: Wraz z rozwojem ram zarządzania opartych na sztucznej inteligencji organizacje znajdują nowe sposoby usprawniania procesów zgodności i zarządzania ryzykiem, zwiększając swoją zdolność do efektywnej obsługi dostępu⁶.

Zarządzanie cyklem życia użytkowników i kont

Zarządzanie cyklem życia użytkownika i konta ma kluczowe znaczenie dla utrzymania zarówno bezpieczeństwa, jak i zgodności. Obejmuje to automatyzację procesów aprowizacji, aktualizacji i anulowania aprowizacji użytkowników, zapewniając, że poszczególne osoby mają odpowiednie prawa dostępu podczas ich kadencji. Właściwe zarządzanie cyklami życia użytkowników pomaga organizacjom zmniejszyć ryzyko nieautoryzowanego dostępu i spełnić wymagania prawne.

Czy Twoja strategia IAM jest wystarczająco silna?

Scentralizowane egzekwowanie zasad

Scentralizowane egzekwowanie zasad pomaga zapewnić, że zasady dostępu są spójnie stosowane we wszystkich systemach i aplikacjach. Ta spójność nie tylko zwiększa bezpieczeństwo, ale także upraszcza działania związane z przestrzeganiem przepisów. Centralizując zarządzanie zasadami, organizacje mogą szybko dostosowywać się do zmian regulacyjnych i skutecznie wdrażać środki bezpieczeństwa, co skutkuje bezpiecznym i zgodnym środowiskiem.

IV. Jak wdrożyć scentralizowane rozwiązanie IAM?

Przed rozpoczęciem wdrażania systemu scentralizowanego zarządzania dostępem konieczne jest zdefiniowanie konkretnych wymagań i celów organizacji. Rozpoczyna się to od dokładnej oceny istniejących praktyk zarządzania tożsamością, zidentyfikowania konkretnych wyzwań i sformułowania pożądanych wyników scentralizowanego rozwiązania. Typowe cele wdrożenia scentralizowanego rozwiązania obejmują wzmocnienie zabezpieczeń, usprawnienie dostępu użytkowników, zapewnienie zgodności i zmniejszenie kosztów operacyjnych. Zaangażowanie interesariuszy z różnych działów na tym etapie sprzyja współpracy i zapewnia, że system jest zgodny zarówno z wymaganiami IT, jak i biznesowymi, obejmując wszystkie aspekty zarządzania tożsamością i dostępem.

Wybór odpowiedniego oprogramowania

Wybór odpowiedniego rozwiązania IAM jest niezbędny do skutecznego wdrożenia scentralizowanego zarządzania dostępem. Należy wziąć pod uwagę następujące czynniki krytyczne:

dostawcówuwierzytelniania

| Kryteria | Opis |

|---|---|

| Porównanie | Oceń różnych dostawców IAM, takich jak Keycloak¹, Okta i Microsoft Azure AD, koncentrując się na ich funkcjach i cenach. |

| Skalowalność | Upewnij się, że rozwiązanie jest skalowalne i zdolne do dostosowania się do wzrostu liczby użytkowników i aplikacji. |

| Integracja | Upewnij się, że rozwiązanie bezproblemowo integruje się z istniejącymi systemami i aplikacjami, aby zminimalizować zakłócenia. |

| Obsługa | Szukaj rozwiązań, które zapewniają różne metody uwierzytelniania, w tym logowanie jednokrotne (SSO) i uwierzytelnianie wieloskładnikowe (MFA). |

| Obsługa wielu najemców | Jeśli Twoja organizacja składa się z wielu oddziałów lub oddziałów, rozważ rozwiązania, które oferują możliwości zarządzania tożsamościami w różnych środowiskach z wieloma dzierżawcami. |

Scentralizowane porównanie dostawców IAM

Oceń dostawców, porównując ich oferty z Twoimi konkretnymi wymaganiami. Poniżej znajduje się porównanie kluczowych funkcji wśród popularnych rozwiązań IAM, w tym Keycloak:

powiedział:powiedział:

dostawcyObsługaMożliwościintegracjiarchitekturze

| Cecha | Usługa zarządzana Keycloak – Inteca | Okta | Usługa Azure AD | Auth0 |

|---|---|---|---|---|

| Blokada | Nie, polegamy na Keycloak o otwartym kodzie źródłowym firmy Red Hat | Tak | Tak | Tak |

| uwierzytelniania wieloskładnikowego | Tak | Tak | Tak | Tak |

| logowania jednokrotnego | Tak | Tak | Tak | Tak |

| Opcje | Obszerny | Obszerny | Ekosystem Microsoft obsługuje | Obszerny |

| Skalowalność | Wysoki | Wysoki | Wysoki | Wysoki |

| Ceny | Oparte na | Na użytkownika | Na użytkownika | Na użytkownika |

Wskazówka dla profesjonalistów: Jeśli Twoja organizacja ma złożone środowisko IT z aplikacjami lokalnymi i chmurowymi, rozwiązania takie jak Keycloak lub Okta mogą oferować większą elastyczność.

Etapowe podejście do wdrażania

Wdrożenie scentralizowanego systemu zarządzania dostępem wymaga systematycznego, etapowego podejścia. Zacznij od programu pilotażowego w kontrolowanym środowisku, umożliwiającego modyfikacje w oparciu o informacje zwrotne od użytkowników i ocenę wydajności. Stopniowo rozszerzaj implementację, aby objąć większą liczbę użytkowników i aplikacji, zapewniając, że każda faza przechodzi dokładne testy i walidację. Ta strategia ogranicza ryzyko i pomaga skutecznie zarządzać zmianami, umożliwiając organizacji dostosowanie się do nowych procesów bez przytłaczania użytkowników.

Jak zintegrować IAM z istniejącymi aplikacjami i infrastrukturą?

Udana integracja z istniejącymi aplikacjami i infrastrukturą ma kluczowe znaczenie dla płynnego przejścia na scentralizowany system IAM. Ta integracja może obejmować następujące kroki:

– Ocena zgodności: Oceń zgodność nowego rozwiązania IAM z istniejącym oprogramowaniem i sprzętem.

– Interfejsy API i konektory: Wykorzystaj interfejsy API i konektory, aby połączyć system IAM z istniejącymi aplikacjami, zapewniając płynną wymianę danych.

– Testowanie: Przeprowadź dokładne testy, aby wykryć wszelkie problemy z integracją w systemie kontroli dostępu przed pełnym wdrożeniem.

Jak przeprowadzić migrację danych i użytkowników na platformę IAM?

Migracja danych jest krytycznym etapem wdrożenia scentralizowanego systemu IAM. Wiąże się to z przeniesieniem istniejących danych tożsamości użytkownika do nowego systemu przy jednoczesnym zachowaniu integralności i bezpieczeństwa danych. Kluczowe kroki obejmują:

– Czyszczenie danych: przed migracją usuń zduplikowane lub nieaktualne konta użytkowników.

– Mapowanie pól danych: Upewnij się, że wszystkie atrybuty użytkownika są prawidłowo dopasowane do nowego systemu IAM.

– Onboarding użytkowników: Stwórz proces onboardingu użytkowników, który edukuje ich na temat nowego systemu, podkreślając jego zalety i wskazując im, jak skutecznie się po nim poruszać.

Ustanowienie ram zarządzania i polityki

Ustanowienie ram zarządzania i polityki ma zasadnicze znaczenie dla skutecznego zarządzania prawami dostępu i spełniania wymogów regulacyjnych. Obejmuje to:

– Zasady dostępu: Jasno określ, kto ma dostęp do jakich zasobów w oparciu o role i obowiązki użytkowników.

– Ścieżki audytu: Zaimplementuj mechanizmy śledzenia dostępu użytkowników i zmian uprawnień, promując odpowiedzialność i zgodność.

– Regularne przeglądy: Zaplanuj okresowe przeglądy praw dostępu, aby upewnić się, że pozostają one odpowiednie w miarę rozwoju ról i obowiązków.

Szkolenia użytkowników i zarządzanie zmianą

Szkolenie użytkowników i solidne zarządzanie zmianami mają kluczowe znaczenie dla pomyślnego wdrożenia nowego, scentralizowanego systemu IAM. Organizuj kompleksowe sesje szkoleniowe, które obejmują:

– Nawigacja w systemie: Pomóż użytkownikom nauczyć się sprawnego poruszania się po nowym systemie IAM.

– Sprawdzone metody zabezpieczeń: poinformuj użytkowników o sprawdzonych metodach w zakresie zabezpieczeń, w tym o rozpoznawaniu zagrożeń związanych z wyłudzaniem informacji i używaniu silnych haseł.

– Mechanizmy informacji zwrotnej: Skonfiguruj kanały, za pomocą których użytkownicy mogą przekazywać informacje zwrotne i zgłaszać problemy, kultywując kulturę ciągłego doskonalenia.

Nadając priorytet szkoleniu użytkowników i zarządzaniu zmianami, organizacje mogą zwiększyć zaangażowanie użytkowników i ułatwić skuteczne wdrożenie scentralizowanego systemu zarządzania dostępem.

V. Bezpieczeństwo w scentralizowanym zarządzaniu dostępem

Modele zabezpieczeń, takie jak Zero Trust i Identity-First Security , zmieniają sposób, w jaki organizacje chronią dostęp do systemów i danych. Scentralizowane zarządzanie tożsamością i dostępem (IAM) odgrywa kluczową rolę w umożliwianiu tych paradygmatów, wymuszając spójną weryfikację tożsamości, kontrolę dostępu i monitorowanie w czasie rzeczywistym.

Co to jest model zabezpieczeń Zero Trust?

Model zabezpieczeń Zero Trust zakłada, że żaden użytkownik, urządzenie ani sieć nie jest z natury zaufana — weryfikacja jest wymagana za każdym razem, gdy żądany jest dostęp. Zamiast polegać na zabezpieczeniach opartych na obwodzie, Zero Trust stale ocenia tożsamości użytkowników, kondycję urządzenia i ryzyko kontekstowe przed udzieleniem dostępu.

„Nigdy nie ufaj, zawsze sprawdzaj”.

W jaki sposób scentralizowane zarządzanie dostępem i tożsamościami wdraża model Zero Trust?

Weryfikacja tożsamości w każdym punkcie dostępowym

- IAM zapewnia, że użytkownicy uwierzytelniają się za każdym razem, gdy żądają dostępu, korzystając z uwierzytelniania wieloskładnikowego (MFA), a nie tylko podczas logowania.

Wymuszanie najmniejszych uprawnień

- Usługa IAM stosuje mechanizmy kontroli dostępu oparte na rolach (RBAC) i oparte na atrybutach (ABAC), aby ograniczyć użytkowników tylko do tego, czego potrzebują.

Ciągłe monitorowanie i dostęp oparty na ryzyku

- Narzędzia IAM wykrywają anomalie (np. logowania z nieznanych lokalizacji, urządzenia wysokiego ryzyka) i uruchamiają dodatkowe uwierzytelnianie lub blokują dostęp.

Logowanie jednokrotne (SSO) z zabezpieczeniami adaptacyjnymi usprawnia scentralizowane środki kontroli dostępu.

- Podczas gdy logowanie jednokrotne zwiększa wygodę użytkownika, systemy IAM wymuszają adaptacyjne reguły dostępu w oparciu o urządzenie, lokalizację i zachowanie użytkownika.

Co to są zabezpieczenia oparte na tożsamości?

Identity-First Security przenosi nacisk na zabezpieczenia z sieci na użytkowników. Zamiast chronić granice organizacji (zapory, sieci VPN), zabezpiecza dostęp na poziomie tożsamości — weryfikując, czy WHO żąda dostępu, i egzekwując ścisłe zasady bezpieczeństwa przed udzieleniem zezwolenia.

„To użytkownicy, a nie sieci, są nowym obwodem bezpieczeństwa”.

Sześć A bezpieczeństwa opartego na tożsamości

Scentralizowany IAM obejmuje sześć A bezpieczeństwa opartego na tożsamości:

bezpieczeństwadostępu

| Zasada | Jak obsługuje to scentralizowany IAM |

|---|---|

| ️Uwierzytelnianie | Wymusza uwierzytelnianie wieloskładnikowe (MFA) i uwierzytelnianie bez hasła |

| Kontrola | Implementuje RBAC i ABAC, aby zapewnić użytkownikom dostęp tylko do tego, czego potrzebują |

| Autoryzacja | Używa uprawnień opartych na zasadach do kontrolowania dostępu do danych |

| Atrybuty | Wykorzystuje role użytkowników, lokalizację, poziom ryzyka urządzenia w celu zawężenia dostępu |

| Administracja | Automatyzuje aprowizację i anulowanie aprowizacji użytkowników w celu zapewnienia zgodności z zabezpieczeniami za pomocą scentralizowanych zasad kontroli dostępu. |

| Audyt i sprawozdawczość | Zapewnia monitorowanie dostępu w czasie rzeczywistym i dzienniki audytu w celu wykrywania zagrożeń |

Wdrożenie scentralizowanego zarządzania dostępem, które łączy zasady Zero Trust z zabezpieczeniami Identity-First, zwiększa bezpieczeństwo i poprawia wydajność IT. Ustalając priorytety tożsamości użytkowników i utrzymując ciągłą weryfikację dostępu, organizacje mogą skutecznie chronić swoje najważniejsze zasoby przed ewoluującymi zagrożeniami.

Nieużywane konta to marzenie każdego hakera

VI. Jakie wyzwania wiążą się ze scentralizowanym zarządzaniem dostępem?

Ryzyko wystąpienia pojedynczego punktu awarii

Istotnym problemem, z którym borykają się organizacje związane ze scentralizowanym zarządzaniem dostępem, jest ryzyko wystąpienia pojedynczego punktu awarii. Jeśli scentralizowany system ulegnie awarii lub zostanie naruszony, awaria lub naruszenie scentralizowanego systemu może spowodować zakłócenia w dostępie i narazić poufne dane na naruszenia. Aby ograniczyć to ryzyko, organizacje powinny wdrożyć plany nadmiarowości i odzyskiwania po awarii. Posiadanie nadmiarowych systemów w wielu lokalizacjach pomaga zapewnić ich ciągłą dostępność. Silna strategia odzyskiwania danych po awarii powinna obejmować regularne tworzenie kopii zapasowych i wydajne mechanizmy przełączania awaryjnego. Takie podejście umożliwia organizacjom szybkie odzyskiwanie sprawności po incydentach przy jednoczesnej minimalizacji przestojów i zachowaniu bezpieczeństwa.

Wyzwania związane ze skalowalnością

Wraz z rozwojem organizacji napotykają one wyzwania związane ze skalowaniem baz użytkowników, urządzeń i aplikacji. Wzrost ten może przytłoczyć scentralizowane systemy IAM, komplikując zarządzanie wieloma tożsamościami i żądaniami dostępu. W miarę jak systemy zarządzania tożsamością stają się coraz bardziej złożone, organizacje potrzebują rozwiązań opartych na sztucznej inteligencji, aby skuteczniej zarządzać zasobami i tożsamościami. Wplatając technologie sztucznej inteligencji w swoje strategie IAM, firmy mogą ulepszyć swoje systemy, aby płynnie radzić sobie z rozwojem bez uszczerbku dla wydajności i bezpieczeństwa. cyfra arabska

Złożoność integracji

Integracja scentralizowanego rozwiązania IAM ze starszymi systemami i różnorodnymi technologiami stanowi poważne wyzwanie. Wiele organizacji nadal polega na starszych systemach, które mogą nie integrować się z nowoczesnymi rozwiązaniami IAM, co prowadzi do potencjalnych luk w zabezpieczeniach i problemów operacyjnych. Aby sprostać tym wyzwaniom, organizacje powinny ocenić swoją obecną infrastrukturę i opracować jasną strategię integracji. Korzystanie z interfejsów API i łączników może pomóc wypełnić lukę między starszymi systemami a nowoczesnymi rozwiązaniami IAM, ułatwiając płynniejsze przejście i zwiększając bezpieczeństwo.

Bieżąca konserwacja i aktualizacje

Aby scentralizowany system IAM był bezpieczny i działał optymalnie, niezbędna jest regularna konserwacja. Regularne aktualizacje i poprawki mają kluczowe znaczenie dla odpierania pojawiających się zagrożeń i luk w zabezpieczeniach. Organizacje muszą ustanowić proaktywny harmonogram konserwacji, który obejmuje rutynowe oceny i aktualizacje zabezpieczeń. Ta staranność chroni wrażliwe dane i zapewnia zgodność ze zmieniającymi się przepisami. Traktując konserwację jako priorytet, organizacje kładą podwaliny pod bezpieczne środowisko do zarządzania tożsamościami użytkowników i dostępem.

Zarządzanie zmianą organizacyjną

Skuteczne zarządzanie ludzką stroną zmian ma kluczowe znaczenie dla pomyślnego wdrożenia scentralizowanego systemu IAM. Opór przed zmianą może ograniczać akceptację użytkowników i utrudniać efektywne wdrożenie systemu. Aby temu zaradzić, organizacje powinny zainwestować w szczegółowe programy szkoleniowe, które informują użytkowników o korzyściach i funkcjach nowego systemu. Co więcej, zaangażowanie kluczowych interesariuszy w proces decyzyjny pomaga w tworzeniu poparcia i zachęca do płynniejszego przejścia. Promowanie kultury, która obejmuje zmiany, pozwala organizacjom w pełni wykorzystać korzyści płynące z ich scentralizowanych inicjatyw IAM.

VII. Jakie są modele kontroli dostępu w IAM?

Skuteczne modele kontroli dostępu zapewniają, że użytkownicy mogą uzyskać dostęp tylko do zasobów niezbędnych do wykonywania swoich zadań. Scentralizowane zarządzanie dostępem opiera się na ustrukturyzowanych modelach dostępu w celu systematycznego definiowania uprawnień użytkowników. Dwa podstawowe modele to kontrola dostępu oparta na rolach (RBAC) i kontrola dostępu oparta na atrybutach (ABAC), z których każdy ma swoje zalety i wyzwania.

W tej sekcji omówiono kontrolę dostępu opartą na rolach i liczbę elementów, przedstawiono przykłady z życia wzięte i przedstawiono rzeczywiste przykłady i ułatwiono organizacjom określenie, który model (lub kombinacja) najlepiej odpowiada ich potrzebom.

Kontrola dostępu oparta na rolach (RBAC)

Co to jest kontrola dostępu oparta na rolach?

Kontrola dostępu oparta na rolach przypisuje uprawnienia na podstawie wstępnie zdefiniowanych ról w organizacji. Użytkownicy otrzymują dostęp zgodnie z ich rolą, a nie indywidualnie.

Jak to działa:

- Użytkownicy są pogrupowani w role (np. „Kierownik HR”, „Analityk finansowy”).

- Każda rola ma wstępnie zdefiniowany zestaw uprawnień (np. menedżerowie HR mogą wyświetlać rekordy pracowników, ale analitycy finansowi nie mogą).

- Prawa dostępu pozostają niezmienne, chyba że zmienią się role.

Przykład: szpitalny system RBAC

- Lekarz: Może uzyskać dostęp do dokumentacji pacjenta, przepisywać leki, ale nie może modyfikować danych rozliczeniowych.

- Pielęgniarka: Ma dostęp do historii medycznej, ale nie może przepisywać leków.

- Dział rozliczeń: Może uzyskać dostęp do informacji o płatnościach, ale nie do dokumentacji medycznej pacjenta.

Kiedy używać kontroli dostępu opartej na rolach

- Oracjach o stabilnych, dobrze zdefiniowanych rolach (np. agencje rządowe, przedsiębiorstwa z jasnymi funkcjami zawodowymi).

- Tam, gdzie zgodność z przepisami i audyt mają kluczowe znaczenie (np. usługi finansowe, opieka zdrowotna).

- Do efektywnego zarządzania dużymi zespołami (kontrola dostępu oparta na rolach upraszcza aprowizację i anulowanie aprowizacji).

Ograniczenia kontroli dostępu opartej na rolach

Brak elastyczności – nie można dostosować się do dynamicznych potrzeb dostępowych (np. projekty tymczasowe, pracownicy kontraktowi).

Sztywna struktura — wymaga ręcznych aktualizacji, gdy role ewoluują.

Kontrola dostępu oparta na atrybutach (ABAC)

Co to jest Abac?

Abac zapewnia kontrolę dostępu w oparciu o atrybuty użytkownika, atrybuty zasobów i czynniki środowiskowe (np. czas, lokalizacja, urządzenie).

Jak to działa:

- Zamiast przypisywać role statyczne, dostęp jest określany dynamicznie przy użyciu reguł i zasad.

- Atrybuty mogą obejmować:

- Atrybuty użytkownika (np. stanowisko, poświadczenie bezpieczeństwa).

- Atrybuty zasobów (np. poziom klasyfikacji dokumentu).

- Atrybuty środowiskowe (np. lokalizacja, typ urządzenia, czas dostępu).

Przykład: globalna firma finansowa korzystająca z ABAC

- Trader w Nowym Jorku może uzyskać dostęp do platform obrotu akcjami za pośrednictwem scentralizowanego systemu zarządzania dostępem. w godzinach pracy , ale nie ma dostępu zdalnego na urządzeniach osobistych.

- Ten sam handlowiec podczas podróży jest proszony o dodatkowe uwierzytelnienie (MFA) przed uzyskaniem dostępu do poufnych danych.

Kiedy używać ABAC

- Dla organizacji z dynamicznymi potrzebami dostępu (np. międzynarodowe korporacje, firmy oparte na chmurze).

- Tam, gdzie wymagane są zabezpieczenia zależne od kontekstu (np. lokalizacja, urządzenie i zachowanie w czasie rzeczywistym).

- Szczegółowa kontrola nad uprawnieniami dostępu (większa elastyczność niż kontrola dostępu oparta na rolach).

Ograniczenia systemu Abac

Bardziej złożona implementacja — wymaga zdefiniowania reguł opartych na atrybutach i utrzymania aparatów zasad.

Zwiększony narzut obliczeniowy — ocena zasad w czasie rzeczywistym może spowolnić podejmowanie decyzji dotyczących dostępu.

Kontrola dostępu oparta na rolach a liczba adresów ABAC

| Czynnik | Kontrola dostępu oparta na rolach | ABAC |

|---|---|---|

| Najlepszy dla… | Organizacje z dobrze zdefiniowanymi rolami czerpią korzyści ze zdecentralizowanego systemu kontroli dostępu. | Organizacje z potrzebami w zakresie dostępu dynamicznego |

| Elastyczność | Niski — statyczne | Wysoki — zasady kontekstowe działające w czasie rzeczywistym |

| Model | Najmniejsze uprawnienia (stałe oparte na rolach) | Zero Trust (adaptacyjny, oparty na regułach) |

| Zgodność | Dobre dla zgodności z przepisami (np. HIPAA, SOX) | Lepsze dla szczegółowych zasad bezpieczeństwa |

| Łatwość wdrożenia | Proste (predefiniowane role i uprawnienia) | Złożone (wymaga zarządzania atrybutami) |

Podejście hybrydowe – połączenie RBAC i ABAC

Wiele organizacji korzysta z obu modeli razem, aby zrównoważyć bezpieczeństwo i użyteczność w scentralizowanej i zdecentralizowanej strukturze dostępu. Ten model hybrydowy umożliwia RBAC podstawowe przypisywanie ról, podczas gdy ABAC dodaje dynamiczne, kontekstowe kontrolki w ramach scentralizowanego systemu kontroli dostępu.

Przykład: korporacyjny system informatyczny z hybrydową kontrolą dostępu opartą na rolach + ABAC

- Kontrola dostępu oparta na rolach przypisuje podstawowy poziom dostępu (np. rolę „Inżynier pomocy technicznej IT”).

- Abac precyzuje dostęp w oparciu o dodatkowe atrybuty (np. ograniczenie modyfikacji systemu do inżynierów pracujących w bezpiecznym środowisku sieciowym).

Zalety modelu hybrydowego:

- Równoważy łatwość zarządzania (RBAC) z dynamicznymi zabezpieczeniami (ABAC).

- Zapewnia zgodność z przepisami przy jednoczesnym zachowaniu adaptacyjnej kontroli dostępu.

Użytkownicy IAM Zero Trust widzą o 70% mniej prób nieautoryzowanego dostępu

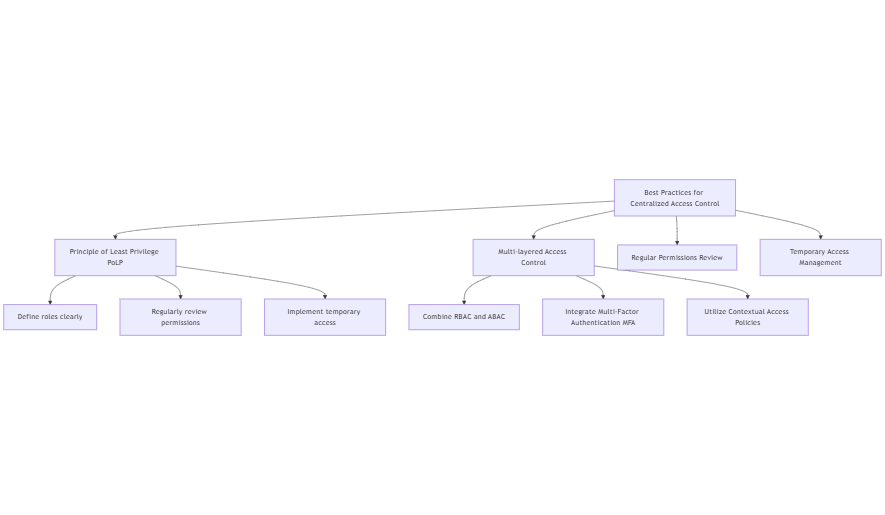

VIII. Najlepsze praktyki w zakresie scentralizowanej kontroli dostępu

Skuteczna kontrola dostępu ma kluczowe znaczenie dla organizacji, które chcą zwiększyć bezpieczeństwo i uprościć swoje operacje. Opierając się na mojej pracy z klientami w zakresie zarządzania tożsamością i dostępem, oto kilka najlepszych praktyk, które pomogą liderom IT w tworzeniu silnych strategii kontroli dostępu.

Zasada najmniejszych uprawnień

Zasada najmniejszych uprawnień (PoLP) służy jako podstawowa wytyczna w kontroli dostępu. Ta zasada oznacza, że użytkownicy powinni mieć wystarczający dostęp, aby wykonywać swoje zadania. Przestrzeganie PoLP pomaga organizacjom zmniejszyć ryzyko nieautoryzowanego dostępu i naruszenia danych. Oto kilka kluczowych kroków do wdrożenia PoLP:

- Jasne definiowanie ról: Kluczowe znaczenie ma ustanowienie odrębnych ról zawodowych w organizacji i określenie niezbędnych uprawnień dostępu dla każdej roli.

- Regularnie sprawdzaj uprawnienia: Regularne sprawdzanie uprawnień użytkowników sprawia, że są one zgodne z aktualnymi rolami zawodowymi. Priorytetem powinno być odebranie dostępu użytkownikom, którzy zmienili role lub opuścili organizację.

- Zaimplementuj dostęp tymczasowy: W przypadku specjalnych projektów lub tymczasowych potrzeb zapewnienie ograniczonego czasowo dostępu do poufnych zasobów gwarantuje, że dostęp zostanie odwołany po upływie potrzeby.

Wielowarstwowa kontrola dostępu

Wielowarstwowa kontrola dostępu zwiększa bezpieczeństwo poprzez integrację różnych metod kontroli dostępu w celu stworzenia odpornej struktury. Takie podejście umożliwia organizacjom dodawanie warstw zabezpieczeń, co utrudnia dostęp nieautoryzowanym użytkownikom. Oto kilka skutecznych strategii:

- Połączenie kontroli dostępu opartej na rolach i kontroli dostępu opartej na elementach (ABAC): Korzystaj z kontroli dostępu opartej na rolach (RBAC), aby uzyskać podstawowe uprawnienia dostępu, a jednocześnie włącz kontrolę dostępu opartą na atrybutach (ABAC), aby podejmować bardziej szczegółowe, kontekstowe decyzje dotyczące dostępu. Ten model hybrydowy umożliwia organizacjom dostosowywanie dostępu na podstawie atrybutów użytkowników, ról i czynników środowiskowych.

- Integrowanie uwierzytelniania wieloskładnikowego (MFA): Implementacja uwierzytelniania wieloskładnikowego jeszcze bardziej zwiększa bezpieczeństwo. Wymagając od użytkowników zapewnienia wielu form weryfikacji, organizacje mogą lepiej chronić się przed nieautoryzowanym dostępem, nawet jeśli poświadczenia zostaną naruszone.

- Korzystaj z kontekstowych zasad dostępu: twórz zasady, które uwzględniają czynniki kontekstowe, takie jak lokalizacja użytkownika, kondycja urządzenia i czas dostępu. Na przykład, jeśli użytkownik spróbuje uzyskać dostęp do poufnych danych z nierozpoznanego urządzenia lub lokalizacji, mogą zostać uruchomione dodatkowe kroki weryfikacyjne.

Tabela podsumowująca sprawdzone metody

roliuprawnieńtymczasowydostępuIntegracjadostępu

| Dobra praktyka | Opis |

|---|---|

| Zasada najmniejszych uprawnień | Przyznaj użytkownikom minimalny dostęp niezbędny do wykonywania ich funkcji zawodowych. |

| Definicja | Jasno definiuj role i powiązane uprawnienia, aby efektywnie zarządzać dostępem. |

| Regularny przegląd | Okresowo sprawdzaj dostęp użytkowników, aby upewnić się, że jest on zgodny z bieżącymi rolami i obowiązkami. |

| Dostęp | Zapewnij ograniczony czasowo dostęp do specjalnych projektów, upewniając się, że dostęp zostanie później odwołany. |

| Wielowarstwowa kontrola | Połącz wiele metod kontroli dostępu, aby zwiększyć bezpieczeństwo. |

| RBAC i ABAC | Użyj kontroli dostępu opartej na rolach dla uprawnień punktu odniesienia i ABAC do szczegółowych decyzji dotyczących dostępu na podstawie atrybutów użytkownika. |

| Uwierzytelnianie wieloskładnikowe | Zaimplementuj uwierzytelnianie wieloskładnikowe, aby wymagać wielu form weryfikacji w celu uzyskania dostępu do poufnych zasobów. |

| Kontekstowe zasady | Ustanów zasady, które uwzględniają czynniki kontekstowe przy podejmowaniu decyzji o dostępie, zwiększając elastyczność zabezpieczeń. |

Przyjęcie tych najlepszych rozwiązań pomaga organizacjom poprawić bezpieczeństwo i ułatwić zarządzanie dostępem użytkowników. Gdy liderzy IT oceniają swoje strategie kontroli dostępu, wytyczne te służą jako solidna podstawa do budowania odpornych i wydajnych ram zarządzania dostępem.

IX. Przejście w kierunku uwierzytelniania bezhasłowego w scentralizowanym IAM

Ograniczenia i zagrożenia związane z tradycyjnymi hasłami

Tradycyjne hasła często utrudniają działania związane z bezpieczeństwem, o czym świadczą liczne przypadki zarządzania tożsamością i dostępem. Naruszenia danych związane z hasłami stwarzają poważne ryzyko, a wiele organizacji boryka się z incydentami z powodu słabych haseł i ponownego używania haseł przez użytkowników na wielu kontach. Ataki phishingowe wymierzone w organizacje korzystające z usług Microsoft Active Directory Federation Services (ADFS) ilustrują luki w konwencjonalnych systemach haseł, umożliwiając cyberprzestępcom ominięcie nawet uwierzytelniania wieloskładnikowego. ⁵

Typowe problemy z tradycyjnymi hasłami:

hasłaphishingoweochrony danych

| Problem | Opis |

|---|---|

| Słabe hasła | Wielu użytkowników wybiera proste hasła, które można łatwo odgadnąć lub złamać. |

| Ponowne użycie | Użytkownicy często przetwarzają hasła do wielu kont, co zwiększa podatność na ataki. |

| Ataki | Osoby atakujące używają oszukańczych metod w celu uzyskania danych uwierzytelniających użytkownika, podważając bezpieczeństwo. |

| Naruszenia | Organizacje stoją w obliczu znacznego ryzyka związanego z naruszeniami z powodu złamanych haseł. |

Korzyści z uwierzytelniania bezhasłowego

Przejście na uwierzytelnianie bezhasłowe ma wiele zalet, które nie tylko zwiększają bezpieczeństwo, ale także poprawiają ogólne wrażenia użytkownika. Wyeliminowanie haseł może zmniejszyć ryzyko związane z zarządzaniem hasłami i usprawnić proces uwierzytelniania użytkowników.

Najważniejsze zalety uwierzytelniania bezhasłowego:

- Zwiększone bezpieczeństwo: Metody bezhasłowe znacznie zmniejszają ryzyko nieautoryzowanego dostępu, ponieważ usuwają luki w zabezpieczeniach związane zarówno z kradzieżą haseł, jak i atakami phishingowymi.

- Ulepszone wrażenia użytkownika dzięki scentralizowanemu podejściu do zarządzania.: Użytkownicy mogą cieszyć się bezproblemowym logowaniem bez obciążenia związanego z zapamiętywaniem haseł i zarządzaniem nimi. Ta wygoda często przekłada się na wyższy poziom satysfakcji i produktywności.

Metody uwierzytelniania bez hasła w scentralizowanym zarządzaniu dostępem i tożsamościami

Organizacje mogą wybierać spośród różnych skutecznych metod integracji uwierzytelniania bezhasłowego ze swoimi scentralizowanymi systemami IAM. Oto kilka podejść:

- WebAuthn/passkeys: Ta metoda łączy tożsamość użytkownika z bezpiecznym urządzeniem w celu uwierzytelnienia, eliminując potrzebę podawania haseł za pomocą kryptografii klucza publicznego.

- Hasła jednorazowe (OTP): Tymczasowo wygenerowane kody wysyłane SMS-em lub e-mailem zapewniają, że tylko zamierzony użytkownik może uzyskać dostęp do swojego konta podczas procesu logowania.

- Magiczne linki: Użytkownicy mogą całkowicie ominąć hasła, otrzymując wiadomość e-mail z unikalnym linkiem, który zapewnia im dostęp do ich kont.

- Biometria: Wykorzystanie technologii rozpoznawania odcisków palców lub twarzy zapewnia bezpieczne i przyjazne dla użytkownika podejście do uwierzytelniania, wykorzystując unikalne cechy biologiczne.

Zintegrowanie tych metod uwierzytelniania bez hasła ze scentralizowanymi rozwiązaniami IAM, takimi jak Keycloak, może wzmocnić bezpieczeństwo. Keycloak obsługuje szereg strategii uwierzytelniania, dzięki czemu przejście organizacji na konfigurację bez hasła jest łatwiejsze. Wdrażając te rozwiązania bez hasła, organizacje mogą ograniczyć ryzyko związane z tradycyjnymi hasłami i zapewnić bezproblemową obsługę.

X. Zaawansowane tematy i przyszłe trendy w scentralizowanym zarządzaniu dostępem

Orkiestracja tożsamości

Orkiestracja tożsamości ma kluczowe znaczenie dla łączenia różnych systemów tożsamości w ramach zarządzania tożsamością i dostępem (IAM). Integracja różnych dostawców tożsamości (IDP) w ujednoliconą strukturę zwiększa dostęp użytkowników do różnych platform. Ta orkiestracja upraszcza środowiska użytkownika i wzmacnia zabezpieczenia dzięki spójnemu egzekwowaniu zasad.

tożsamościużytkownikazabezpieczeńtożsamością

| Korzyści z orkiestracji | Opis |

|---|---|

| Ujednolicony interfejs | Oferuje bezproblemowy dostęp do różnych systemów i aplikacji. |

| Ulepszony stan | Gwarantuje spójne stosowanie polityk bezpieczeństwa we wszystkich zintegrowanych systemach. |

| Efektywność w zarządzaniu | Zmniejsza obciążenie administracyjne dzięki zarządzaniu tożsamościami z poziomu jednego interfejsu. |

Zarządzanie tożsamościami federacyjnymi

Federacyjne zarządzanie tożsamościami (FIM) jest niezbędne dla organizacji poszukujących bezpiecznego dostępu do wielu domen. Umożliwia użytkownikom jednokrotne uwierzytelnienie i dostęp do różnych usług bez zarządzania wieloma poświadczeniami. Zwiększa to wygodę użytkownika i bezpieczeństwo, zmniejszając liczbę poświadczeń do zarządzania.

Studium przypadku Inteca: Biuro Informacji Gospodarczej z powodzeniem sfederowało uwierzytelnianie z ponad 20 europejskimi bankami, osiągając imponujący czas sprawności usług uwierzytelniania na poziomie 99,9%. Pokazuje to, w jaki sposób FIM może radykalnie poprawić wydajność operacyjną i zwiększyć zaufanie użytkowników do systemu.

Wgląd: Integracja sztucznej inteligencji z rozwiązaniami do zarządzania tożsamością zwiększa bezpieczeństwo i usprawnia procesy tożsamości federacyjnej. Zdolność sztucznej inteligencji do analizowania zachowań użytkowników i informacji kontekstowych pozwoli na bardziej dynamiczne i responsywne środki kontroli dostępu. ⁶

Sztuczna inteligencja i uczenie maszynowe w IAM

Sztuczna inteligencja i uczenie maszynowe przekształcają zarządzanie tożsamością i dostępem w organizacjach. Technologie te automatyzują rutynowe zadania, wykrywają anomalie i usprawniają podejmowanie decyzji w czasie rzeczywistym. Na przykład sztuczna inteligencja może identyfikować nietypowe wzorce dostępu, które mogą wskazywać na zagrożenie bezpieczeństwa, ułatwiając szybsze reagowanie na potencjalne naruszenia.

Kluczowe skutki sztucznej inteligencji w IAM:

– Automatyzacja: Zmniejsza nakład pracy ręcznej związany z zarządzaniem tożsamością, umożliwiając zespołom IT skoncentrowanie się na inicjatywach strategicznych.

– Zwiększone bezpieczeństwo: Oferuje analizy predykcyjne w celu przewidywania i łagodzenia potencjalnych zagrożeń bezpieczeństwa.

– Ulepszone środowisko użytkownika: umożliwia szybsze zatwierdzanie dostępu i płynniejsze interakcje użytkowników z systemami.

Ciągłe uwierzytelnianie i dostęp oparty na ryzyku

Tradycyjne metody uwierzytelniania często nie spełniają obecnych wyzwań związanych z bezpieczeństwem. Ciągłe uwierzytelnianie i dostęp oparty na ryzyku stały się niezbędne w nowoczesnych strategiach bezpieczeństwa. Ciągłe uwierzytelnianie polega na ciągłej weryfikacji tożsamości użytkownika przez cały czas trwania sesji, a nie tylko w momencie wejścia. Pozwala to na monitorowanie i ocenę zmian kontekstowych, takich jak lokalizacja lub urządzenie.

Znaczenie w nowoczesnych strategiach bezpieczeństwa:

– Adaptacyjne środki bezpieczeństwa: Organizacje mogą dostosowywać poziomy dostępu w oparciu o ocenę zachowań i kontekstu użytkowników w czasie rzeczywistym.

– Zwiększona ochrona przed zagrożeniami: Ciągłe monitorowanie pomaga w szybkiej identyfikacji i reagowaniu na potencjalne naruszenia bezpieczeństwa.

– Podejście skoncentrowane na użytkowniku: Ta strategia zapewnia, że potrzeby w zakresie bezpieczeństwa są zgodne z doświadczeniem użytkownika, zmniejszając zakłócenia przy jednoczesnym zapewnieniu ochrony.

Lista referencyjna:

-

Obrona pierwsza. (2025, luty). Pentagon planuje w tym roku ujednolicone narzędzia dostępu cyfrowego we wszystkich oddziałach wojskowych. https://www.defenseone.com/defense-systems/2025/02/pentagon-plans-unified-digital-access-tools-across-military-year/403245/

-

Hayashi, K. (2025, marzec). Dyrektorzy ds. bezpieczeństwa informacji powinni zająć się zarządzaniem tożsamością tak szybko, jak to możliwe, mówi dyrektor wykonawczy CrowdStrike. GUS Online. https://www.csoonline.com/article/3836917/cisos-should-address-identity-management-as-fast-as-they-can-says-crowdstrike-exec.html

-

Magazyn Infosecurity. (2025, kwiecień). Nowy zestaw do wyłudzania informacji omija uwierzytelnianie wieloskładnikowe, przechwytując dane logowania. https://www.infosecurity-magazine.com/news/new-phishing-kit-bypasses-mfa-2025

-

Zespół badawczy LayerX. (2025). Zagrożenia związane z zarządzaniem logowaniem jednokrotnym: dlaczego bezpieczeństwo tożsamości ma znaczenie. Warstwa X. https://www.layerx.com/report-2025

-

Tydzień Bezpieczeństwa. (2025, maj). Integracja sztucznej inteligencji w rozwiązaniach do zarządzania tożsamością: Wzmocnienie kontroli dostępu za pomocą uczenia maszynowego. https://www.securityweek.com/ai-integration-identity-management-solutions

-

Tydzień Bezpieczeństwa. (2025, maj). Ramy zarządzania oparte na sztucznej inteligencji: automatyzacja zgodności i zarządzania ryzykiem. https://www.securityweek.com/ai-driven-governance-frameworks

Zobacz, jak Inteca może pomóc Ci zwiększyć cyberbezpieczeństwo