Organizacje mogą mieć trudności z zarządzaniem tożsamościami użytkowników i prawami dostępu. Rozwiązaniem tych wyzwań są scentralizowane systemy zarządzania tożsamością i dostępem (IAM). Systemy te znacznie poprawiają bezpieczeństwo, upraszczając zarządzanie tożsamościami użytkowników i uprawnieniami dostępu przy jednoczesnym zapewnieniu zgodności. Poniższa lista kontrolna jest przeznaczona dla menedżerów IT, architektów zabezpieczeń i zespołów ds. zaopatrzenia, aby pomóc im ocenić i wybrać odpowiednie scentralizowane rozwiązanie IAM.

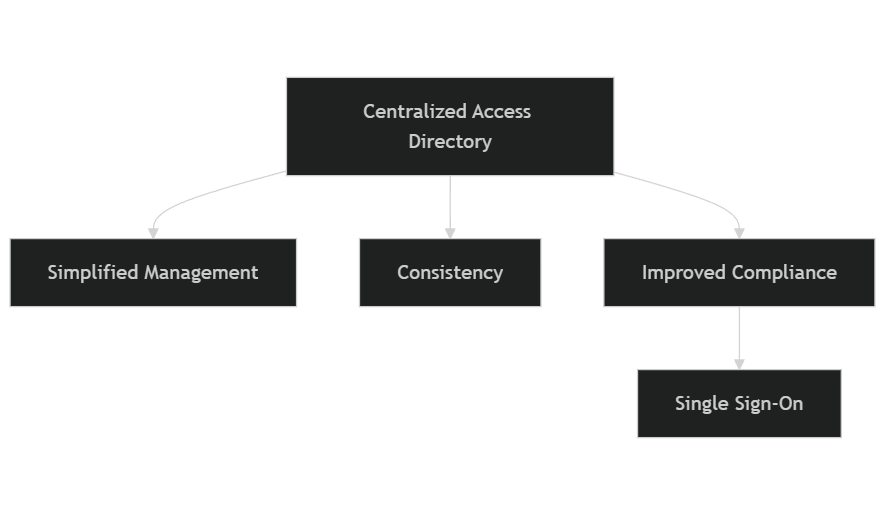

Scentralizowany katalog dostępu

Scentralizowany katalog dostępu odgrywa kluczową rolę w skutecznym systemie zarządzania tożsamością i dostępem (IAM). Służy jako pojedyncze źródło tożsamości, ról i uprawnień użytkowników, upraszczając zarządzanie dostępem i wymuszając zasadę najmniejszych uprawnień. Konsolidując dane użytkowników, organizacje mogą poprawić środki bezpieczeństwa i zwiększyć wydajność operacyjną.

Ujednolicone repozytorium ma wiele zalet:

– Uproszczone zarządzanie: Administratorzy mogą nadzorować dostęp użytkowników z jednej scentralizowanej platformy, zmniejszając złożoność związaną z żonglowaniem wieloma katalogami.

– Spójność: Struktura ta gwarantuje spójne wdrażanie zasad bezpieczeństwa w całej organizacji, zmniejszając szanse na nieautoryzowany dostęp.

– Lepsza zgodność z przepisami: Pomaga w spełnieniu wymogów regulacyjnych, oferując wyraźne ścieżki audytu i silną kontrolę dostępu.

Kluczową zaletą scentralizowanego katalogu dostępu jest jednokrotne logowanie (SSO). Dzięki logowaniu jednokrotnemu użytkownicy mogą uzyskać dostęp do wielu aplikacji przy użyciu tylko jednego zestawu danych uwierzytelniających, dzięki czemu proces logowania jest znacznie płynniejszy i poprawia ogólne wrażenia użytkownika. Upraszcza to proces logowania i zwiększa produktywność, ponieważ użytkownicy muszą zapamiętać tylko jedno hasło.

Ciekawym przykładem jest inicjatywa rozwijana przez agencję informatyczną Pentagonu. Opracowują uproszczone rozwiązanie w zakresie tożsamości dla różnych departamentów wojskowych, mające na celu usprawnienie weryfikacji tożsamości cyfrowej w sieciach jawnych. Inicjatywa ta podkreśla znaczenie scentralizowanego podejścia do zarządzania tożsamością w dużych organizacjach.¹

Aprowizacja użytkowników i zarządzanie cyklem życia

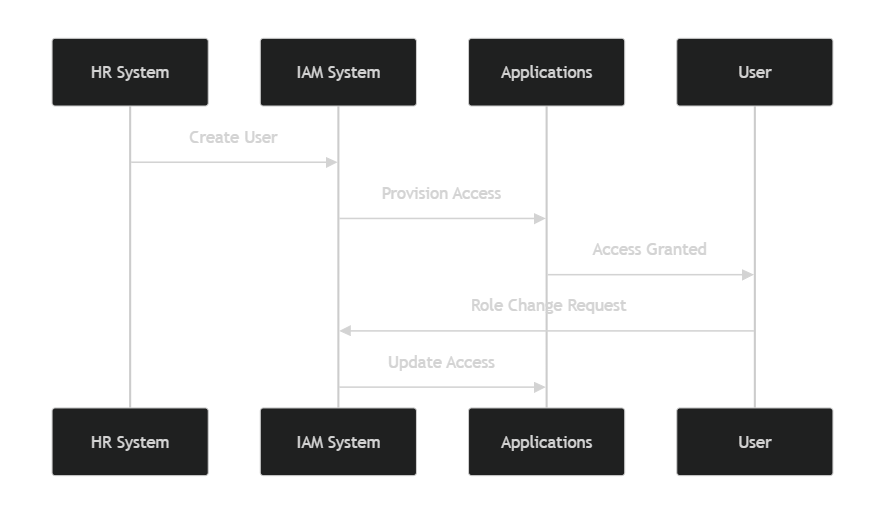

Zautomatyzowana aprowizacja użytkowników to bardzo korzystna funkcja scentralizowanych systemów IAM. Usprawnia zarządzanie kontami użytkowników poprzez automatyzację kilku procesów:

– Onboarding i offboarding: Nowi pracownicy mogą uzyskać natychmiastowy dostęp po dołączeniu, podczas gdy dostęp jest automatycznie cofany po ich odejściu. To znacznie zmniejsza ryzyko nieautoryzowanego dostępu podczas wdrażania i wycofywania.

– Zarządzanie cyklem życia użytkownika: Wraz ze zmianą ról zmieniają się również uprawnienia. Zautomatyzowane systemy zapewniają, że dostęp użytkownika jest aktualizowany w czasie rzeczywistym, utrzymując bezpieczeństwo i zgodność przez cały czas pracy pracownika w organizacji.

– Wzrost wydajności: Dzięki automatyzacji powtarzalnych zadań, zespoły IT mogą skupić się na bardziej strategicznych inicjatywach, które wymagają ich specjalistycznej wiedzy.

Zarządzanie cyklem życia użytkowników obejmuje nadzór nad tożsamościami użytkowników przez cały okres ich istnienia w organizacji. Ten ciągły proces wpływa na aktywne monitorowanie działań użytkowników i rekalibrację uprawnień dostępu w odpowiedzi na zmiany obowiązków. Właściwe zarządzanie cyklem życia użytkownika umożliwia organizacjom:

– Zapewnienie zgodności z przepisami poprzez konsekwentne stosowanie skutecznej kontroli dostępu.

– Zwiększenie bezpieczeństwa poprzez przeprowadzanie regularnych audytów i szybkie odbieranie praw dostępu, gdy tylko przestaną być potrzebne.

– Zwiększenie zadowolenia użytkowników poprzez zagwarantowanie szybkiego dostępu do niezbędnych zasobów.

Alarmująca statystyka ujawnia poważne wyzwanie: 80% logowań do SaaS w przedsiębiorstwach pozostaje niezauważonych przez zespoły IT i bezpieczeństwa, głównie z powodu osobistych danych uwierzytelniających lub kont bez obsługi SSO.² Podkreśla to pilną potrzebę silnego udostępniania użytkowników i zarządzania cyklem życia w celu zapewnienia przejrzystości i kontroli dostępu użytkowników.

Niższe koszty IT

Innym kluczowym aspektem scentralizowanego IAM jest to, że zapewnia funkcje samoobsługowe. Umożliwiają one użytkownikom zarządzanie rutynowymi zadaniami, takimi jak resetowanie haseł lub proszenie o dostęp, bez konieczności wzywania pomocy technicznej. Zwiększa to zadowolenie użytkowników i zmniejsza liczbę zgłoszeń do działu pomocy technicznej, zwalniając zasoby IT. Na przykład firmy wdrażające samoobsługowe zarządzanie hasłami często odnotowują 30% spadek liczby zgłoszeń do działu pomocy technicznej, co pozwala personelowi IT skupić się na bardziej strategicznych inicjatywach.

Scentralizowane systemy IAM oferują znaczne korzyści finansowe. Upraszczając zarządzanie tożsamościami i zmniejszając zależność od zewnętrznych dostawców, organizacje mogą osiągnąć znaczne oszczędności. Poniższe porównanie podkreśla różnice w kosztach między tradycyjnymi i scentralizowanymi podejściami IAM:

| Czynnik kosztów | Tradycyjne IAM | Scentralizowane IAM |

|---|---|---|

| Koszty pomocy technicznej | Wysoki | Niskie |

| Koszty outsourcingu | Znaczące | Minimalne |

| Koszty administracyjne | Wysoki | Zmniejszone |

| Audyt zgodności z przepisami | Częste i kosztowne | Usprawnione i opłacalne |

Wdrożenie funkcji samoobsługowych i obniżenie kosztów operacyjnych sprawia, że scentralizowane zarządzanie zasobami wewnętrznymi jest kluczowym czynnikiem zwiększającym produktywność. System ten oferuje również solidny zwrot z inwestycji, co czyni go mądrym wyborem dla organizacji, które chcą zoptymalizować wydatki na IT.

Inwestycja w scentralizowane rozwiązanie IAM prowadzi do trwałych korzyści finansowych. Organizacje mogą oczekiwać dodatniego zwrotu z inwestycji, ponieważ zmniejszają koszty operacyjne i zwiększają produktywność. Minimalizując czas poświęcany na zarządzanie tożsamością, działy IT mogą przekierować swoją uwagę na inicjatywy strategiczne, co zwiększa ogólną wydajność operacyjną.

Wydajność operacyjna

Scentralizowane systemy IAM upraszczają zarządzanie dostępem użytkowników do różnych aplikacji i platform. Konsolidując zarządzanie dostępem w jednym interfejsie, zespoły IT mogą skuteczniej zarządzać uprawnieniami użytkowników i zmniejszyć złożoność nadzorowania różnych systemów. Ta metoda zwiększa wydajność i zmniejsza prawdopodobieństwo błędów związanych z ręcznym zarządzaniem.

Godną uwagi cechą scentralizowanego IAM jest jego zdolność do monitorowania działań użytkowników w czasie rzeczywistym. Ta funkcja umożliwia organizacjom szybkie reagowanie na incydenty związane z bezpieczeństwem i podejrzane działania. Dzięki przejrzystemu wglądowi w działania użytkowników zespoły IT mogą skutecznie egzekwować zasady bezpieczeństwa, co zmniejsza ryzyko naruszeń i wzmacnia ogólne bezpieczeństwo.

Scentralizowane systemy IAM upraszczają zadania związane z zarządzaniem użytkownikami i dostępem w działach IT. Zautomatyzowane przydzielanie i anulowanie aprowizacji użytkowników pozwala personelowi IT skupić się na inicjatywach strategicznych, a nie na rutynowych zadaniach administracyjnych. Zwiększa to wydajność i umożliwia zespołom IT przydzielanie zasobów na bardziej efektywne projekty.

Większe bezpieczeństwo

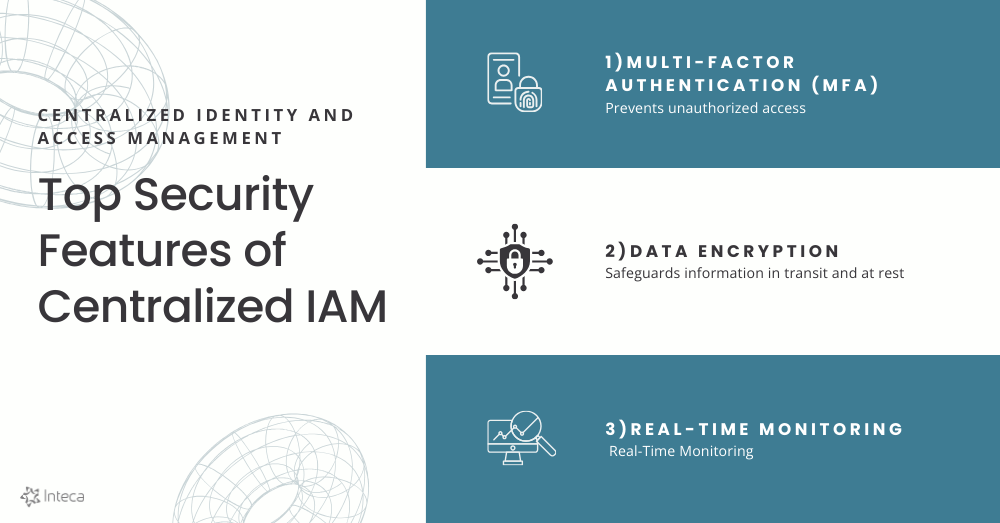

Dzięki mojej pracy nad projektami zarządzania tożsamością i dostępem zdałem sobie sprawę, że zwiększone bezpieczeństwo ma kluczowe znaczenie dla organizacji korzystających z systemów scentralizowanego zarządzania tożsamością i dostępem (IAM). Systemy te chronią poufne informacje, jednocześnie wzmacniając ogólne ramy bezpieczeństwa. Przyjrzyjmy się kluczowym elementom, które przyczyniają się do tego zwiększonego bezpieczeństwa.

Szyfrowanie danych ma fundamentalne znaczenie dla każdego skutecznego systemu IAM. Dbając o to, aby dane były szyfrowane zarówno podczas przesyłania, jak i przechowywania, organizacje mogą chronić poufne informacje przed nieautoryzowanym dostępem. Ta warstwa ochrony ma kluczowe znaczenie dla zapobiegania naruszeniom danych i zapewnienia integralności tożsamości użytkownika.

Systemy IAM odgrywają kluczową rolę w walce z kradzieżą tożsamości. Funkcje takie jak uwierzytelnianie wieloskładnikowe (MFA) znacznie zmniejszają ryzyko nieautoryzowanego dostępu. Uwierzytelnianie wieloskładnikowe wymaga od użytkowników uwierzytelniania za pomocą wielu metod, co znacznie utrudnia osobom atakującym uzyskanie dostępu, nawet jeśli udało im się przechwycić poświadczenia użytkownika.

Niedawno zgłoszono wyrafinowany atak phishingowy wymierzony w Microsoft Active Directory Federation Services (ADFS), ujawniając, że osoby atakujące mogą ominąć uwierzytelnianie wieloskładnikowe. Ten incydent podkreśla potrzebę regularnego aktualizowania środków bezpieczeństwa i edukowania użytkowników na temat pojawiających się zagrożeń. Utrzymanie czujnej i proaktywnej postawy w strategiach bezpieczeństwa ma zasadnicze znaczenie dla skutecznego ograniczania takich zagrożeń3 .

Zgodność z obowiązującymi regulacjami

Zgodność z przepisami jest podstawowym aspektem scentralizowanych systemów IAM:

– Supports Compliance: Systemy te pomagają organizacjom przestrzegać różnych przepisów poprzez utrzymywanie kompleksowych ścieżek audytu i kontroli dostępu. Ma to kluczowe znaczenie dla wykazania zgodności podczas audytów.

– Znaczenie zgodności: W obecnym środowisku regulacyjnym zgodność z przepisami ma kluczowe znaczenie dla uniknięcia kar i ochrony reputacji organizacji.

Maskowanie jako scentralizowany IAM

Poniższa tabela przedstawia podstawowe cechy Keycloak – scentralizowanego systemu IAM:

| Cecha | Opis | Korzyści |

|---|---|---|

| Scentralizowany katalog dostępu | Ujednolicone repozytorium tożsamości, ról i uprawnień użytkowników. | Upraszcza zarządzanie dostępem i wymusza stosowanie zasady najmniejszych uprawnień. |

| Zautomatyzowane wdrażanie użytkowników | Usprawnia zarządzanie kontami użytkowników, automatyzując ich wdrażanie i wycofywanie. | Zapewnia prawidłowy dostęp od pierwszego dnia i jego cofnięcie po zakończeniu pracy. |

| Wydajna administracja | Zmniejsza obciążenie IT poprzez uproszczenie zarządzania użytkownikami i dostępem. | Zwalnia zasoby IT dla inicjatyw strategicznych. |

| Zwiększone bezpieczeństwo | Obejmuje uwierzytelnianie wieloskładnikowe i spójne zasady. | Ogranicza naruszenia bezpieczeństwa i zapewnia zgodność z przepisami. |

| Oszczędność kosztów | Scentralizowana kontrola zmniejsza koszty outsourcingu i utrzymania. | Długoterminowe korzyści finansowe dzięki wydajności operacyjnej. |

Korzystanie z Keycloak jako scentralizowanego rozwiązania IAM pozwala organizacjom wzmocnić bezpieczeństwo i zwiększyć wydajność operacyjną, okazując się nieocenione dla menedżerów IT, architektów zabezpieczeń i zespołów zaopatrzeniowych. Scentralizowane systemy IAM odgrywają kluczową rolę w zwiększaniu bezpieczeństwa i wydajności, skutecznie zarządzając tożsamościami użytkowników i dostępem. Systemy te poprawiają bezpieczeństwo, upraszczają dostęp użytkowników i pomagają spełnić wymagania prawne, co sprawia, że są niezbędne dla organizacji.

Podczas gdy scentralizowane systemy IAM oferują wiele korzyści, organizacje stoją przed wyzwaniami, takimi jak zarządzanie cyklem życia użytkowników, integracja nowych aplikacji i kompatybilność ze starszymi systemami. Kluczowym wyzwaniem jest zarządzanie spójnym widokiem danych użytkowników, co może stać się skomplikowane, gdy firmy przechodzą z pamięci masowej na miejscu do przechowywania w chmurze. Starsze platformy stanowią poważne przeszkody w skutecznym wdrażaniu scentralizowanych systemów IAM.

Lista kontrolna korzystnego scentralizowanego rozwiązania IAM:

Scentralizowany katalog dostępu

- Ustanów ujednolicone repozytorium dla tożsamości, ról i uprawnień użytkowników.

- Zaimplementuj logowanie jednokrotne (SSO), aby uzyskać bezproblemowy dostęp do wielu aplikacji.

Aprowizacja użytkowników i zarządzanie cyklem życia

- Zautomatyzuj procesy onboardingu i offboardingu, aby efektywnie zarządzać dostępem.

- Przeprowadzaj regularne audyty w celu monitorowania i dostosowywania praw dostępu.

Niższe koszty IT

- Włącz funkcje samoobsługi dla resetowania haseł i żądań dostępu.

- Zmniejsz koszty administracyjne dzięki automatyzacji rutynowych zadań.

Efektywność operacyjna

- Skonsoliduj zarządzanie dostępem w jednym interfejsie dla zespołów IT.

- Automatyzowanie zadań aprowizacji i anulowania aprowizacji użytkowników.

Zgodność z regulacjami

- Utrzymuj kompleksowe ścieżki audytu dla wszystkich działań związanych z dostępem.

- Implementowanie kontroli dostępu zgodnej z wymogami prawnymi.

Referencje:

- Defense One, https://www.defenseone.com/technology/2025/02/pentagons-it-agency-streamlines-identity-solution/365123/

- CSO Online, https://www.csoonline.com/article/3836917/cisos-should-address-identity-management-as-fast-as-they-can-says-crowdstrike-exec.html

- Infosecurity Magazine, https://www.infosecurity-magazine.com/news/phishing-attack-targets-adfs-users-2025

Zobacz, dlaczego Keycloak może być najlepszym wyborem dla scentralizowanego rozwiązania IAM