Pierwsze wrażenie nie robi się po podpisaniu umowy. Dzieje się to znacznie wcześniej, gdy użytkownik, pracownik lub klient dotyka Twojego systemu po raz pierwszy.

Dobry proces onboardingu IAM zapewnia, że wylądują dokładnie tam, gdzie powinny.

Bez opóźnień. Brak nieporozumień w procesie zarządzania tożsamością. Bez ryzyka.

Nie chodzi tylko o bezpieczeństwo.

Chodzi o doświadczenie użytkownika.

Niezależnie od tego, czy wdrażasz nowego pracownika za pomocą aplikacji, czy przeprowadzasz klienta przez proces rejestracji – każde kliknięcie ma znaczenie. Liczy się każda sekunda.

Prawidłowo przeprowadzony onboarding chroni przed naruszeniami i bezpośrednio wpływa na aktywację użytkownika.

Rola IAM w onboardingu

Onboarding użytkownika to pierwsza prawdziwa interakcja między człowiekiem a Twoim systemem. IAM decyduje o tym, co dzieje się w tym momencie.

Daje użytkownikom dokładnie taki dostęp, jakiego potrzebują. Dość. Nie mniej. Od samego początku.

Nowoczesne uchwyty IAM:

- zapewnienie bezpiecznego zakładania kont,

- weryfikacja tożsamości w sposób dopasowany zarówno do polityk bezpieczeństwa, jak i komfortu użytkownika,

- zarządzanie zgodami zgodnymi z regulacjami takimi jak RODO,

- oraz automatyczne przypisywanie odpowiednich ról i uprawnień.

Jeśli IAM jest dobrze wykonany, użytkownicy nawet tego nie zauważą.

Po prostu poczują, że wdrożenie jest płynne i bezpieczne.

Ten przewodnik jest przeznaczony dla osób odpowiedzialnych za zapewnienie, że onboarding jest nie tylko bezpieczny, ale i skuteczny:

- CIO i Dyrektorzy IT budujący nowoczesne ekosystemy

- Liderzy bezpieczeństwa równoważą RODO z płynnym UX

- Product ownerzy i zespoły UX kształtujące onboarding będą naprawdę cieszyć się

Niezależnie od tego, czy projektujesz, naprawiasz, czy przebudowujesz onboarding — ten przewodnik jest dla Ciebie.

Inteca projektuje, integruje i utrzymuje bezpieczne przepływy onboardingu

Zespół Inteca odpowiedzialny za bezpieczny onboarding

W Inteca specjalizujemy się w rozwiązywaniu właśnie tego rodzaju wyzwań onboardingowych. Projektujemy, integrujemy i utrzymujemy rozwiązania IAM dla cyberbezpieczeństwa – przy użyciu Keycloak, oprogramowania open source firmy Red Hat. Który zasila procesy uwierzytelniania i autoryzacji na wielu największych europejskich platformach.

Ale robimy coś więcej niż tylko wdrażanie.

Pomagamy organizacjom kształtować sam onboarding – dopasowany do realnych użytkowników i prawdziwej logiki biznesowej.

Nasza wiedza nie bierze się z teorii.

Pochodzi z prawdziwych projektów, prawdziwych platform i prawdziwych użytkowników.

Na czym polega onboarding użytkowników w IAM?

Onboarding a rejestracja

Onboarding użytkowników jest często mylony z rejestracją. Ale to znacznie więcej.

W IAM onboarding to ustrukturyzowany proces zapewniania użytkownikom — pracownikom, partnerom lub klientom — bezpiecznego dostępu do systemów. To nie tylko rejestracja. Chodzi o to, aby przygotować je do bezpiecznej i płynnej pracy już od pierwszego dnia.

Zapisać się? To najłatwiejsza część.

Zbiera podstawowe dane i weryfikuje tożsamość — adres e-mail, telefon, być może dowód osobisty.

Onboarding idzie dalej.

Ustawia prawa dostępu.

Przypisuje role.

Prowadzi użytkowników do odpowiednich usług.

W skrócie:

-

Zarejestruj się = Utwórz konto

-

Onboarding = Upewnij się, że użytkownik jest gotowy i bezpieczny do efektywnego korzystania z systemu

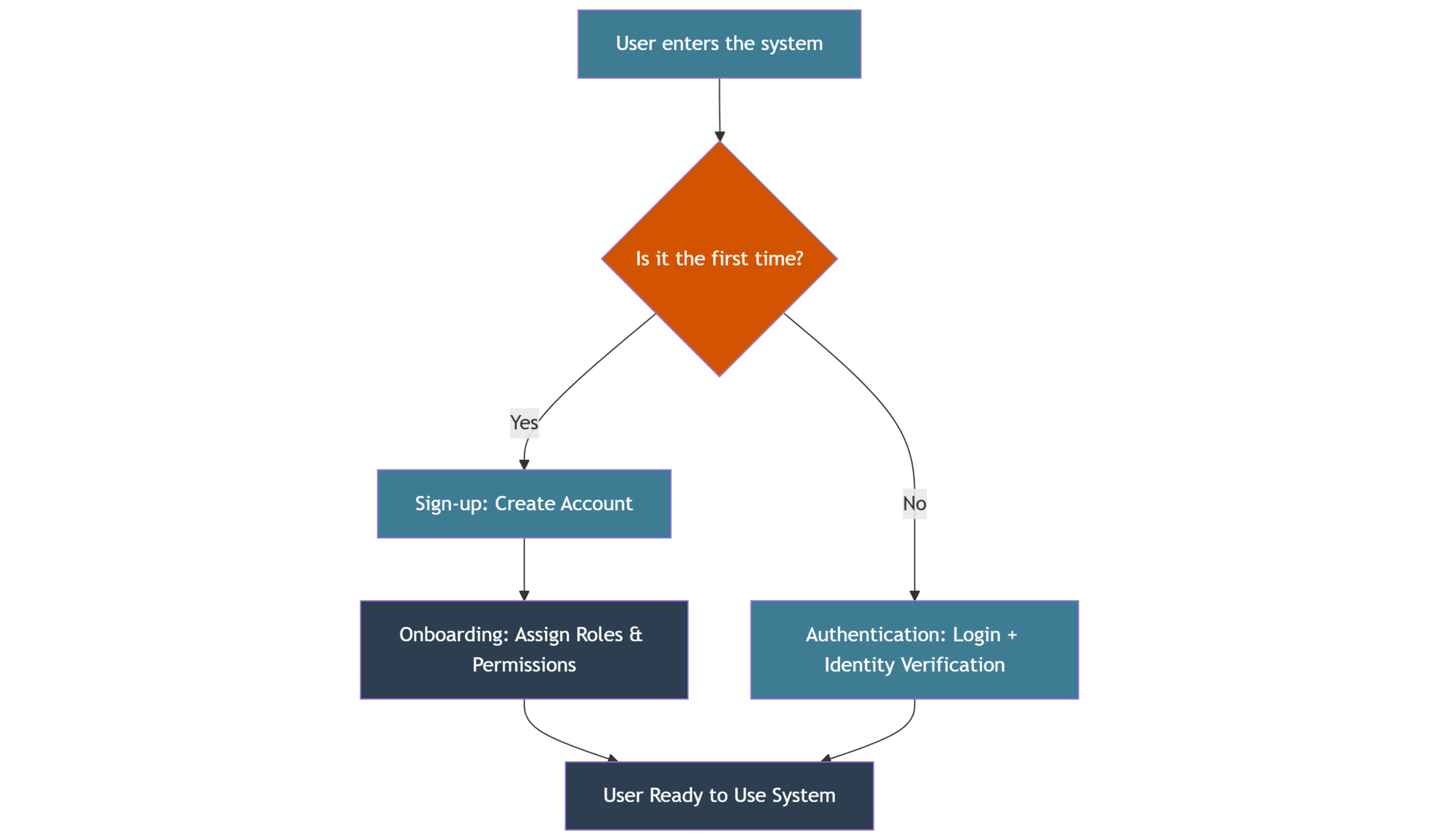

Onboarding a uwierzytelnianie

Ważne jest również, aby nie mylić onboardingu z uwierzytelnianiem.

Uwierzytelnianie to krok, który ma miejsce za każdym razem, gdy użytkownik wraca do systemu, aby zalogować się i zweryfikować swoją tożsamość. Dołączanie odbywa się raz (lub podczas migracji), gdy użytkownik jest wprowadzany, weryfikowany i udziela mu pierwszych uprawnień. Przejrzysty proces onboardingu ma bezpośredni wpływ na późniejsze etapy cyklu życia IAM, w tym uwierzytelnianie i bieżące zarządzanie dostępem.

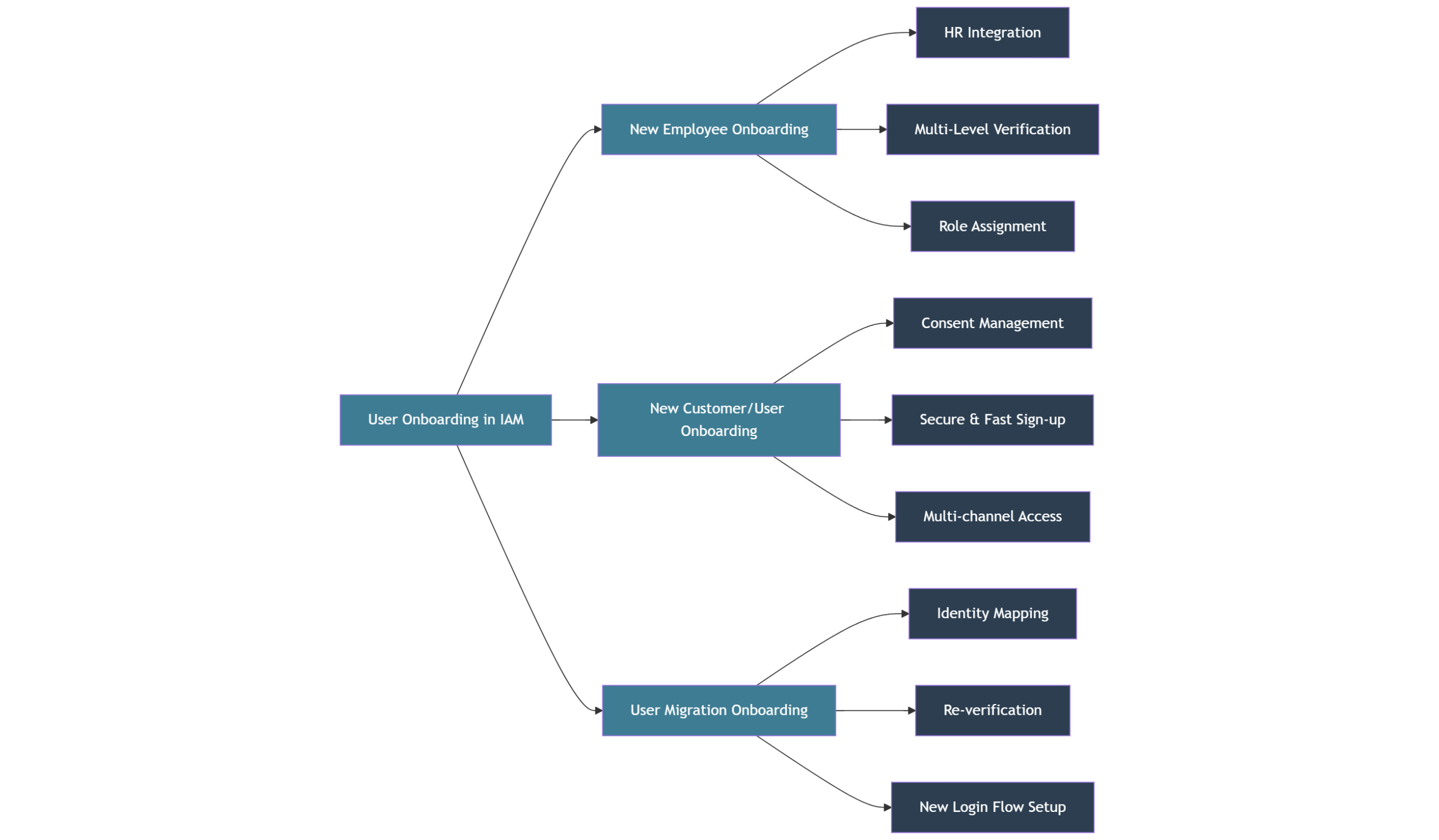

Rodzaje onboardingu w IAM

Organizacje zwykle mają do czynienia z trzema głównymi scenariuszami onboardingu, z których każdy ma swój własny zestaw wyzwań i wymagań technicznych:

-

Onboarding nowych pracowników – integracja pracowników z wewnętrznymi systemami, takimi jak portale HR, zarządzanie dokumentami, aplikacje biznesowe czy platformy komunikacyjne. Ten scenariusz często obejmuje weryfikację wielopoziomową, przypisywanie ról na podstawie danych kadrowych i dostęp do poufnych zasobów wewnętrznych.

-

Onboarding nowych klientów lub użytkowników – dla usług skierowanych do klientów, takich jak banki, platformy e-commerce, usługi publiczne. W związku z tym onboarding musi być szybki, bezpieczny i dostosowany do oczekiwań użytkowników. Często wiąże się to z zarządzaniem zgodami (RODO, RODO) i możliwością udostępnienia różnych metod rejestracji, takich jak logowanie bez hasła, kody SMS lub logowanie społecznościowe.

-

Wdrażanie użytkowników podczas migracji — gdy systemy wewnętrzne są wymieniane lub rozbudowywane, organizacje muszą przeprowadzić migrację istniejących użytkowników do nowych środowisk. Może to być bardzo złożone, wymagając mapowania tożsamości, ponownej weryfikacji istniejących użytkowników, a nawet dołączenia ich do zupełnie nowych przepływów logowania bez zakłócania ich doświadczenia użytkownika.

Prawidłowo przeprowadzony onboarding służy jako pomost między bezpieczeństwem a satysfakcją użytkownika, upewniając się, że żadne z nich nie zostanie poświęcone. W przypadku dużych organizacji rzadko jest to proste zadanie, często wiąże się z koordynacją zespołów IT, bezpieczeństwa, UX, prawnego i produktowego.

Wyzwania związane z wdrażaniem IAM

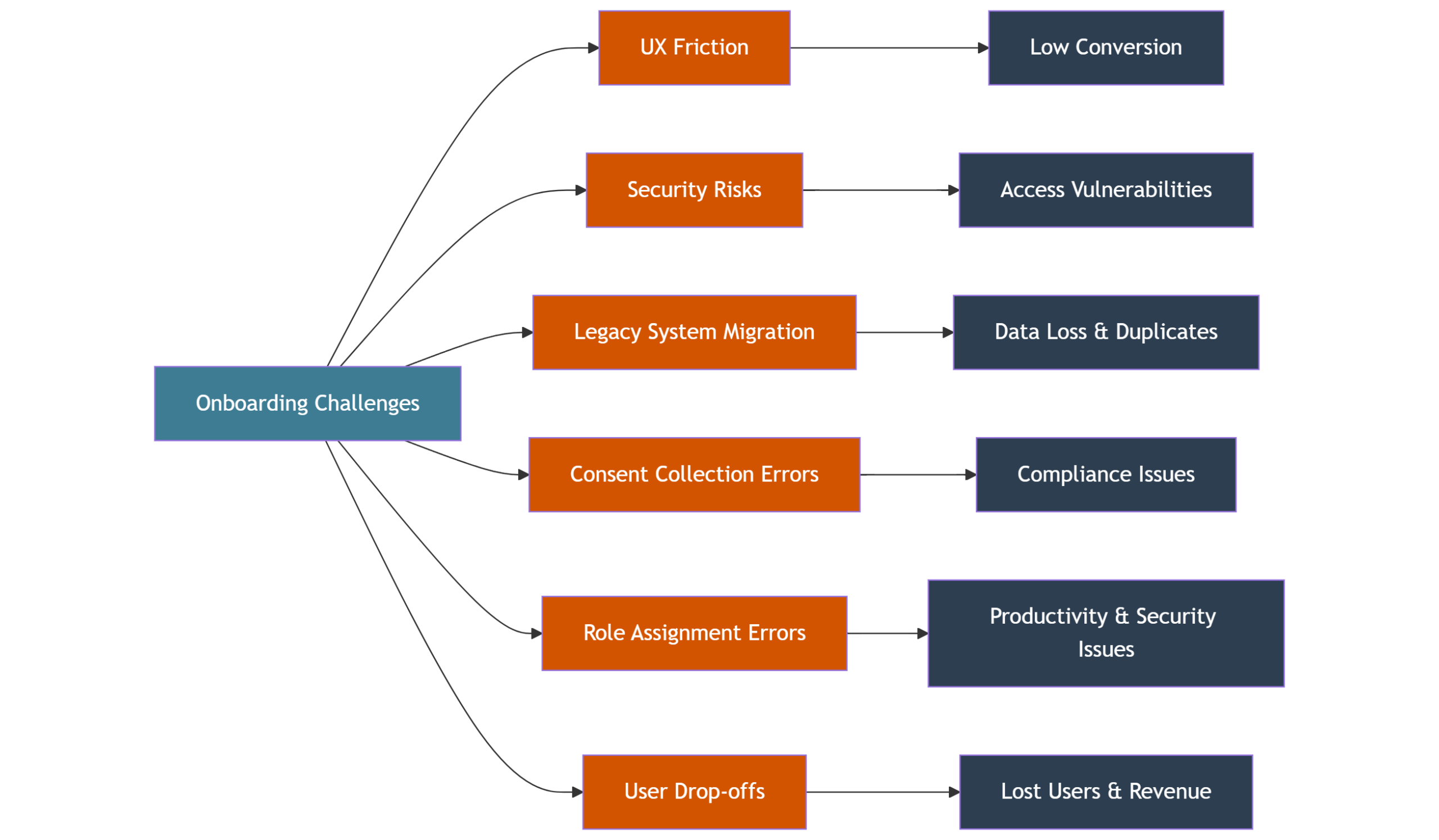

Onboarding IAM często wygląda prosto na papierze. W rzeczywistości jest to miejsce, w którym coś idzie nie tak — zarówno dla użytkowników, jak i dla zespołów ds. bezpieczeństwa. Widzieliśmy te problemy wielokrotnie.

Tarcia w UX, gdzie dobre intencje zawodzą

Długi, chaotyczny onboarding zabija konwersję. 60% użytkowników rezygnuje, gdy formularze rejestracyjne są zbyt złożone.

Onboarding IAM często powoduje większe tarcia — konfigurację uwierzytelniania wieloskładnikowego, zgody na dane, kroki weryfikacji. Są one potrzebne, ale bez odpowiedniego zaprojektowania sprawiają wrażenie przeszkód, a nie ochrony.

Na czym polega wyzwanie?

Zadbaj o bezpieczeństwo.

Niech to będzie proste.

Spraw, aby można go było dostosować do użytkownika.

Migracja starszych systemów, złożoność, której nikt nie chce, ale wszyscy mają

Większość organizacji nie buduje od zera. Migrują. I tu zaczynają się kłopoty.

Co się dzieje?

-

Zduplikowane konta.

-

Brakujące dane.

-

Nieaktualne przepływy uwierzytelniania.

-

Użytkownicy utknęli między starymi i nowymi systemami.

DBIR1 potwierdza, że źle skonfigurowane migracje IAM są jedną z głównych przyczyn incydentów kontroli dostępu. Widzieliśmy klientów, którzy żonglowali dwoma systemami onboardingowymi podczas zmian. Powoduje to zamieszanie wśród użytkowników i ból głowy dla działu IT.

Zarządzanie zgodami, zawsze pilne, często ignorowane

RODO, RODO, CCPA – zgodność nie jest opcjonalna. Jednak procesy onboardingowe często traktują zgodę jako pole wyboru, a nie rzeczywisty proces.

Co z tego wynika?

-

Brakujące zgody.

-

Użytkownicy nie mają jasności co do tego, na co się zgodzili.

-

Ryzyko prawne czeka, aby się wydarzyć.

IBM jasno pokazuje koszt — 5,05 miliona dolarów za incydent niezgodności 2. Zgoda to nie papierkowa robota. Jest to część zabezpieczeń onboardingu.

Przypisanie ról, zbyt duży lub zbyt mały dostęp

Ten jest klasyczny. Użytkownicy otrzymują:

-

Zbyt wiele uprawnień → zagrożenie bezpieczeństwa.

-

Za mało → zablokowanych prac, więcej zgłoszeń do pomocy technicznej.

Ręczne poprawki powodują jeszcze więcej problemów. Według LayerX 25% naruszeń dostępu jest spowodowanych błędami ról — często mają miejsce bezpośrednio podczas wdrażania. 3

Role są częścią onboardingu. Nie jest to coś, co można „naprawić później”.

Spadki, niewidoczny wyciek

Najczęstszy problem z onboardingiem? Ludzie po cichu odchodzą. Brak informacji zwrotnej. Żadnych skarg. Po prostu zniknął.

-

37% rezygnacji , jeśli onboarding trwa dłużej niż 5 minut.

-

20% nigdy nie wraca po nieudanej pierwszej próbie.

Dla klientów oznacza to utracone przychody.

Dla pracowników opóźniona produktywność.

Ze względów bezpieczeństwa więcej wyjątków ad hoc i ryzyka.

A trudna prawda?

Problemy te rzadko pojawiają się jeden po drugim. Układają się w stosy. Tarcia + słaba migracja + zła logika ról = onboarding, z którego nikt nie jest zadowolony.

| Wyzwanie | Opis |

|---|---|

| Tarcie | Długie i skomplikowane formularze rejestracyjne mogą zniechęcić użytkowników do ukończenia swojej podróży onboardingowej. |

| Zagrożenia | Pierwsze interakcje mogą wprowadzić luki w zabezpieczeniach, jeśli nie są odpowiednio zarządzane. |

| ze starszymi systemami | Przenoszenie użytkowników ze starych systemów może powodować komplikacje i błędy. |

| Błędy w zbieraniu | Brak znaku zgody użytkownika może prowadzić do problemów z przestrzeganiem przepisów. |

| przypisania roli | Niepoprawne przypisywanie ról może spowodować nieautoryzowany dostęp lub ograniczyć funkcjonalności. |

| Rezygnacje | Wysoki wskaźnik rezygnacji podczas onboardingu może wskazywać na słabe wrażenia użytkownika. |

Zamień swoje makiety onboardingowe w działający system

Sprawdzone metody bezpiecznej i skutecznej rejestracji

Dobry onboarding to nie tylko zaznaczanie pól; Chodzi o umożliwienie płynnego zarządzania tożsamościami. Chodzi o znalezienie równowagi – bezpieczeństwo bez tarć, kontrola bez chaosu.

Oto kluczowe składniki, których potrzebuje każdy nowoczesny proces onboardingu IAM.

Elastyczne procesy rejestracji

Nie każdy użytkownik jest taki sam. Nie każdy onboarding też powinien taki być.

Daj użytkownikom opcje:

- Logowanie społecznościowe, gdy ma to sens.

- Adres e-mail i hasło, gdy wolą oldschoolowy sposób.

- Bez hasła, gdy chcesz być o krok do przodu.

Elastyczność oznacza mniej tarcia, więcej zrealizowanych onboardingów.

Nowoczesne IAM musi się dostosować, najgorsze jest zmuszenie każdego użytkownika do tego samego przepływu.

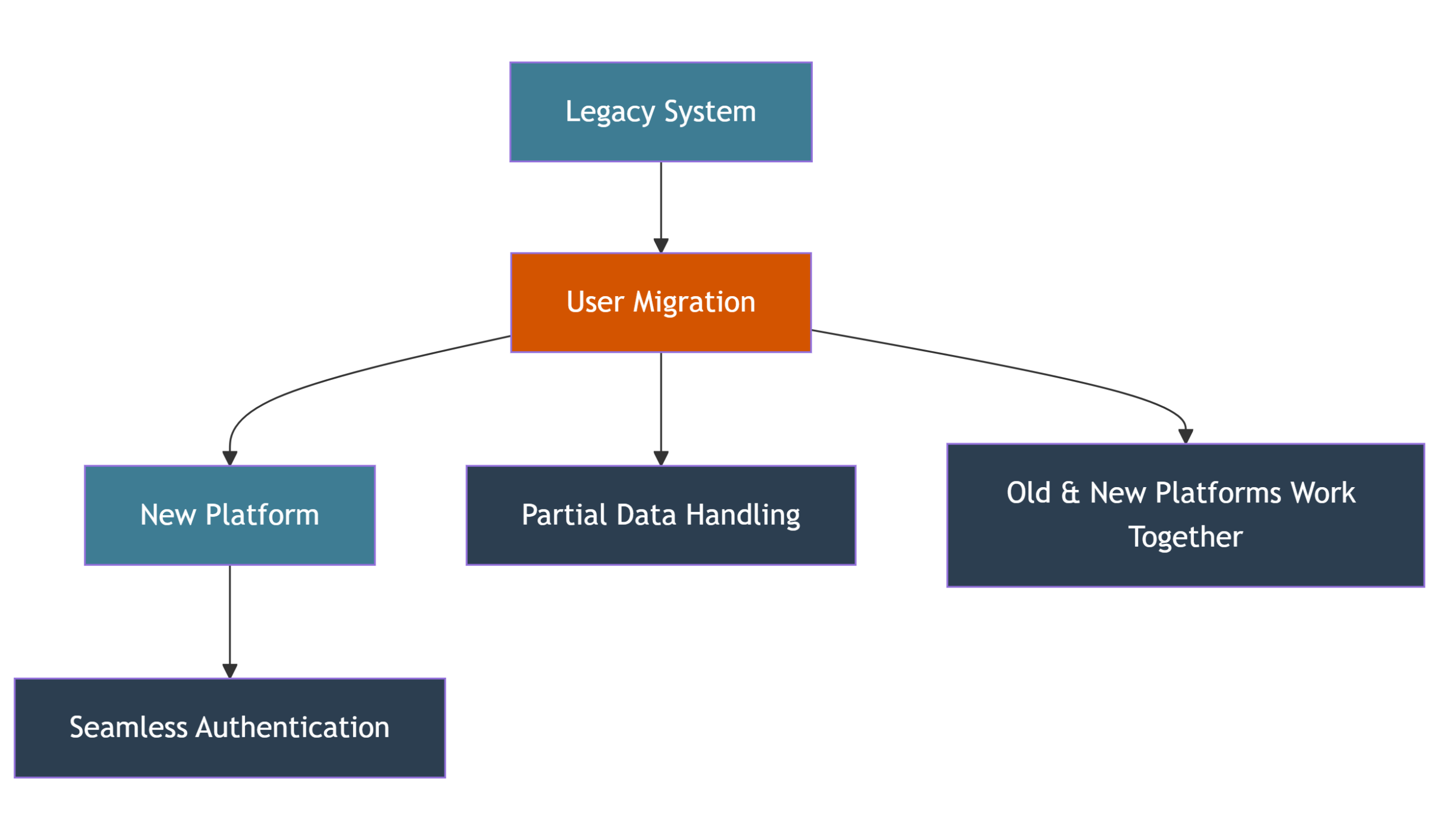

Bezproblemowa migracja (codzienna praca firmy Inteca)

Większość projektów onboardingowych nie jest realizowana od podstaw. Stare systemy, stare konta, stare dane – wszystko zostaje.

Wyzwanie? Upewnij się, że migrujący użytkownicy tego nie odczuwają.

W Inteca specjalizujemy się w migracjach, gdzie:

- Użytkownicy płynnie poruszają się między systemami.

- Stare i nowe platformy współpracują ze sobą.

- Uwierzytelnianie po prostu działa — nawet jeśli dane są częściowe.

Użytkownicy powinni zauważyć zmianę tylko wtedy, gdy uzyskają szybszy dostęp, a nie wtedy, gdy coś się zepsuje.

Zaawansowana weryfikacja tożsamości — bez narażania użytkowników na cierpienie

Weryfikacja tożsamości ma kluczowe znaczenie. Tu nie można iść na skróty.

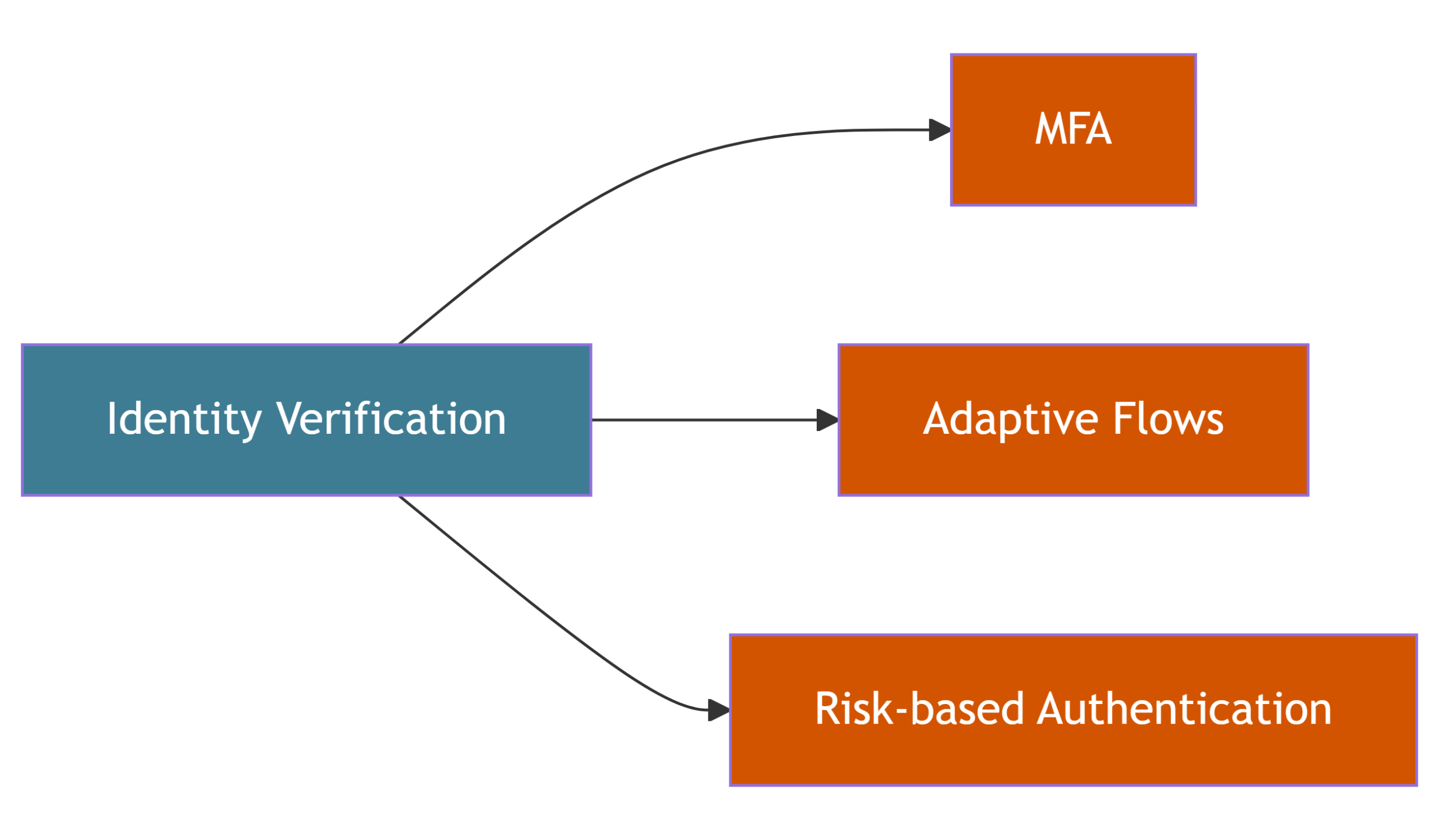

Ale nie ma potrzeby frustrować użytkowników. Nowoczesne rozwiązania IAM pozwalają zachować równowagę między bezpieczeństwem a komfortem:

- Uwierzytelnianie wieloskładnikowe (MFA)

- Przepływy adaptacyjne – silniejsza weryfikacja w razie potrzeby, płynniejsza, gdy ryzyko jest niskie

- Uwierzytelnianie oparte na ryzyku – większe bezpieczeństwo tylko wtedy, gdy wymaga tego sytuacja

Spraw, aby użytkownicy czuli się bezpiecznie. Nie podejrzane.

Dynamiczne zarządzanie zgodami

Zgoda to nie tylko wyskakujące okienko. Jest to część procesu wdrażania.

Dobry IAM umożliwia:

- Zbieraj zgody RODO, RODO i marketingowe bezpośrednio podczas onboardingu.

- Dostosuj zgody w zależności od typu użytkownika lub przepływu.

- Spraw, aby zarządzanie zgodami było proste i zgodne z przepisami – bez rujnowania UX.

Inteca od samego początku wprowadza zgodę do IAM. Użytkownicy są na bieżąco. Organizacje dbają o bezpieczeństwo.

Automatyczne przypisywanie ról

Użytkownicy nie powinni czekać dniami, aż ktoś kliknie „zatwierdź”.

Administratorzy nie powinni też ręcznie naprawiać ról po dołączeniu.

IAM powinien:

- Automatycznie przypisuj role na podstawie ścieżek dołączania, typów użytkowników lub atrybutów.

- Obsługuj nawet złożoną logikę ról bez błędów ludzkich.

- Wymuszaj kontrolę dostępu opartą na rolach (RBAC) od samego początku aplikacji.

Pomagamy klientom w pełni zautomatyzować ten krok. Użytkownicy uzyskują dostęp, którego potrzebują

Projektowanie nowoczesnych przepływów onboardingu

Dobry onboarding nigdy nie polega tylko na bezpieczeństwie. Chodzi o design. O uczuciu. O szybkim i bezpiecznym przechodzeniu od „jestem tutaj” do „jestem gotowy” dzięki usprawnionym procesom. Nie zapominaj, że użytkownicy udostępniają Ci swoje dane osobowe, dostęp do swoich urządzeń. Muszą czuć, że ich informacje są u Ciebie bezpieczne.

Większość firm zaczyna od tego samego problemu. Projektują przepływy logowania na tablicach, makietach lub ekranach Figmy — ale nie dostrzegają, jak faktycznie działa IAM.

Nasi klienci?

Chcą:

- onboarding zgodny z ich logiką biznesową,

- onboarding, który ma sens dla ich użytkowników,

- onboarding, który działa z ich starszymi systemami,

- onboarding, który dobrze współgra z wynikami badań UX.

W tym miejscu sprawy się komplikują.

Bezpieczeństwo, UX, reguły biznesowe muszą spotkać się w połowie drogi.

A za bezpieczeństwo odpowiada Inteca.

Projektowanie UX + IAM

Nie można oddzielić UX od IAM.

Bez względu na to, czy jest to klient, czy pracownik, onboarding jest jego pierwszą interakcją z Twoim systemem.

IAM to nie tylko „backendowe rzeczy”. Kształtuje doświadczenie:

- Jak szybko użytkownicy się rejestrują.

- W jaki sposób weryfikują swoją tożsamość.

- W jaki sposób udzielają zgód.

- Jak są przypisywane role.

Najlepszy onboarding? To nie wymaga wysiłku. Ale za kulisami – to czysty kunszt IAM.

Przykładowy proces onboardingu (inspirowany prawdziwym życiem)

Oto, jak często wygląda nowoczesny, oparty na IAM onboarding:

- Użytkownik trafia na stronę rejestracji.

Wybrany przepływ: e-mail, telefon, logowanie społecznościowe lub bez hasła. - Tożsamość zostaje zweryfikowana.

Proste lub zaawansowane — w zależności od typu użytkownika i poziomu ryzyka. - Krok zgody.

RODO, marketing, RODO – wbudowane, dynamiczne, zgodne. - Przypisanie roli.

Na podstawie danych lub ścieżki użytkownika — w pełni automatycznie. - Mile widziany.

Użytkownik ląduje na swoim pulpicie nawigacyjnym z dokładnie takim dostępem, jakiego potrzebuje.

Nic dodać, nic ująć.

To właśnie onboarding — czysto, bezpiecznie, szybko.

Ale prawdziwe życie? Jest bardziej bałaganiarski.

Użytkownicy będą:

- porzucać przepływy,

- Zamknij przeglądarkę do połowy,

- utknąć na weryfikacji,

- Przeprowadź migrację ze starszych systemów, w których dostępna jest tylko połowa danych.

Dobry onboarding sobie z tym radzi.

Przepływy awaryjne, alternatywne ścieżki, inteligentna obsługa niekompletnych spraw – to również część logiki IAM.vDzięki Inteca nawet nieudane podróże mają drogę naprzód.

Rola Inteca w onboardingu IAM

Nowoczesny onboarding potrzebuje czegoś więcej niż tylko narzędzia. Potrzebuje kogoś, kto zadba o to, aby działał — dla użytkowników, dla firmy i dla bezpieczeństwa.

Inteca jako doradca, projektant, integrator i operator

W Inteca zajmujemy się nie tylko instalacją systemów IAM.

Pomagamy klientom rozwiązać całą onboardingową układankę.

Od pierwszego dnia działamy jako:

-

Doradca — pokazujący, jak powinien wyglądać onboarding z perspektywy bezpieczeństwa i UX.

-

Projektant — pomaga klientom kształtować przepływy logowania, które faktycznie pasują do ich użytkowników i firmy.

-

Integrator — łączący IAM ze starszymi systemami, interfejsami API i nowoczesnymi platformami.

-

Operator — utrzymanie i ulepszanie IAM po uruchomieniu systemu.

Nasi klienci nie chcą kolejnego projektu.

Chcą, aby proces wdrażania był częścią ich produktu — płynny, bezpieczny i elastyczny.

I to jest dokładnie to, co robimy.

Stare konta są jednym z największych zagrożeń w nowoczesnym IAM

Keyckoak w onboardingu IAM – dlaczego

Nie wymyślamy koła na nowo. Używamy Keycloak , najbardziej sprawdzonego rozwiązania IAM typu open source, wspieranego przez Red Hat. Wspieramy nie tylko open-source, ale także licencjonowaną wersję Keycloak – Red Hat Built of Keycloak.

Dlaczego? Ponieważ:

- Zabezpieczyć.

- Elastyczny.

- Gotowy na niestandardowe przepływy wdrażania.

Keycloak daje nam pełną kontrolę. Możemy dostosować go do nawet najbardziej wymagających scenariuszy onboardingowych. Od prostego wdrażania pracowników po wieloplatformowe, wielozadaniowe wdrażanie klientów. I wiemy, jak sprawić, by Keycloak śpiewał.

Przez lata zbudowaliśmy bibliotekę prawdziwych wzorców onboardingu:

- Elastyczne przepływy rejestracji – e-mail, hasło, logowanie społecznościowe, bez hasła, w zasadzie każda metoda weryfikacji może być zastosowana do systemu Keycloak.

- Dynamiczne zgody z RODO, RODO, zgody marketingowe w pełni zintegrowane z onboardingiem.

- Automatyzacja przypisywania ról na podstawie danych użytkownika, przepływu dołączania lub logiki niestandardowej.

- Rezerwy obsługujące przypadki brzegowe, migracje lub użytkowników, którzy rezygnują i wracają.

Nie tylko budujemy onboarding. Dbamy o to, aby przetrwał rzeczywistych użytkowników, skrajne przypadki i przyszłe zmiany.

Pełny cykl życia tożsamości, co jest poza onboardingiem użytkowników?

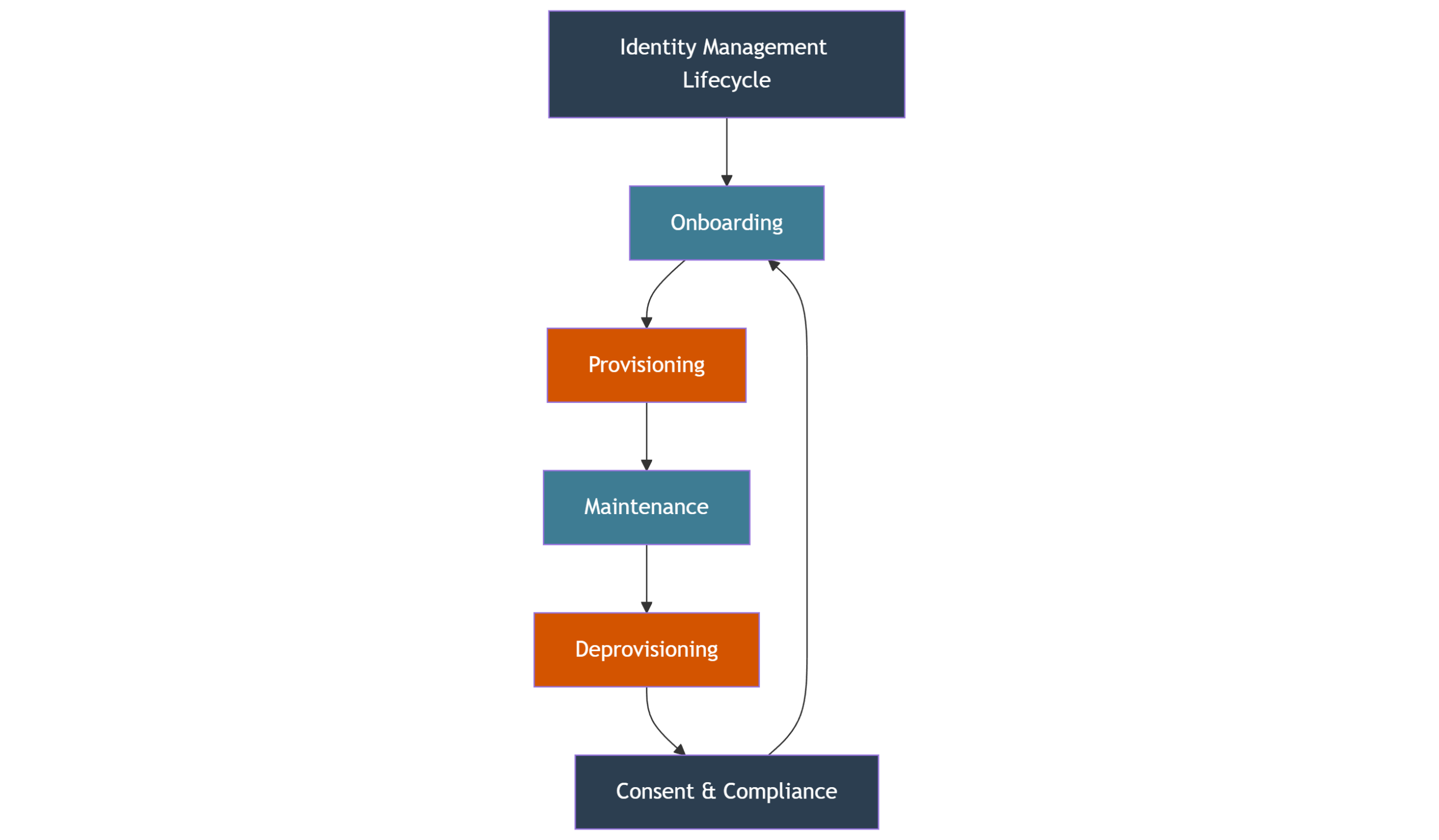

Onboarding to dopiero początek. Bezpieczne zarządzanie dostępem nie jest rzeczą jednorazową. To cykl. Cykl życia. Przechodzi przez nią każdy użytkownik, pracownik czy klient. Od pierwszego logowania do ostatniego wylogowania. Oto, jak radzi sobie z tym nowoczesny IAM. Zapoznaj się z krokami procesu cyklu życia tożsamości:

Onboarding – pierwszy krok, pierwsze wrażenie

Wszystko zaczyna się od onboardingu. Moment, który decyduje o sukcesie lub przełomie.

Twórz konta, weryfikuj tożsamość, przypisuj role, zbieraj zgody.

Wszystko płynne, bezpieczne i zaprojektowane z myślą o ludziach, a nie tylko audytorach.

Dobry onboarding to coś więcej niż zbieranie danych. To fundament relacji użytkownika z Twoją platformą.

Udostępnianie, udzielanie odpowiedniego dostępu

Po dołączeniu użytkownicy muszą uzyskać odpowiednie uprawnienia.

Ten etap zapewnia użytkownikom odpowiedni dostęp do systemów i zasobów zgodnie z ich rolami. Dobre udostępnianie ma zasadnicze znaczenie dla bezpieczeństwa i wydajności operacyjnej, a oprogramowanie do zarządzania cyklem życia użytkownika może usprawnić ten proces.

Aprowizacja przypisuje dostęp:

- Na podstawie ról,

- Na podstawie atrybutów,

- Lub w oparciu o ścieżki onboardingowe.

Dobra aprowizacja zapewnia, że ludzie mają dokładnie to, czego potrzebują. Zautomatyzowane. Podlegający audytowi. Elastyczne.

Konserwacja – bezpieczeństwo i wydajność

Wszystko się zmienia. Role się zmieniają. Przepisy się zmieniają.

Systemy IAM i administratorzy muszą być na bieżąco:

- Regularne aktualizacje atrybutów użytkowników,

- Dostosowano uprawnienia, gdy użytkownicy przechodzą między zespołami lub działami,

- Ciągła weryfikacja zgód.

Właściwa konserwacja oznacza unikanie:

- Osierocone konta,

- Uśpione przywileje,

- Zapomniani użytkownicy z dostępem administratora.

Anulowanie aprowizacji i wycofywanie — zamykanie pętli

Gdy użytkownicy odchodzą – pracownicy lub klienci – dostęp musi zniknąć. Natychmiast.

Anulowanie aprowizacji to nie tylko usuwanie kont. Chodzi o:

- Odbieranie uprawnień,

- Usuwanie ról,

- Zapewnienie zgodności z przepisami (RODO, HIPAA, co tylko chcesz).

Następnie, w razie potrzeby, konta są archiwizowane lub całkowicie wycofywane. Bez żadnych niedopowiedzeń. Nie ma zapomnianych danych. Żadnych koszmarów związanych z prywatnością, które tylko czekają, aby się wydarzyć.

Cykl życia tożsamości jest prosty na papierze. Ale sprawienie, by to działało, zwłaszcza w złożonych środowiskach, już nie.

W tym miejscu wkracza Inteca.

Zautomatyzowane zwalnianie pracowników i zarządzanie dostępem

Większość firm dba o onboarding. Niewielu myśli o końcu. Ale offboarding? To właśnie tam kryje się ryzyko. Stare konta. Zapomniane uprawnienia. Byli pracownicy, którzy nadal mają dostęp administratora.

To nie tylko zła praktyka. To wyciek danych, który tylko czeka, aby się wydarzyć.

Offboarding wymaga automatyzacji. Nie karteczki samoprzylepne.

Nie możesz liczyć na to, że ktoś „pamięta” o wyłączeniu dostępu.

IAM powinien:

-

Odbieranie dostępu natychmiast po zakończeniu umowy,

-

Usuń role we wszystkich systemach,

-

Wycofaj zgody – marketing, RODO, wszystko.

Automatycznie. Wiarygodnie. Za każdym razem.

Dezaktywować. Nie zwlekaj.

W momencie, gdy ktoś wychodzi, dostęp staje się ciemny.

Dzięki podejściu Inteca:

- Konta są dezaktywowane w czasie rzeczywistym,

- Sesje są kończone na wszystkich urządzeniach,

- Tokeny są unieważniane,

- Ścieżki audytu pokazują, kto, kiedy i na jak długo miał dostęp.

Brak luk w dostępie. Żadnych resztek.

Zgoda i zgodność? Obsługiwane.

Zgoda nie żyje wiecznie.

Jeśli ktoś odejdzie, jego dostęp do danych również musi się zakończyć.

Inteca zapewnia, że wycofanie zgody jest częścią procesu offboardingu.

W ten sposób zachowujesz zgodność.

I z poszanowaniem danych użytkownika.

IAM nie jest kompletny bez tego kroku.

Najwięcej naruszeń? Pochodzą z zapomnianych kont. Najwięcej mandatów? Ze złego zarządzania danymi.

Odchodzenie z firmy nie jest „opcjonalne”. Jest to ostatni, krytyczny krok w cyklu życia tożsamości.

I to właśnie tutaj Inteca robi prawdziwą różnicę.

Odwołania

-

DBIR 2024 – Raport z dochodzeń w sprawie naruszeń danych Verizon

Sieć Verizon. (2024). Raport z dochodzeń w sprawie naruszenia danych. https://www.verizon.com/business/resources/reports/dbir/ -

Raport IBM dotyczący kosztów naruszenia bezpieczeństwa danych w 2024 r.

Zabezpieczenia IBM. (2024). Koszt zgłoszenia naruszenia ochrony danych https://www.ibm.com/reports/data-breach -

Raport o stanie zarządzania dostępem LayerX 2024

Warstwa X. (2024). Raport o stanie zarządzania dostępem. https://www.layerx.com/research/access-governance-2024

Rozwiązywanie problemów związanych z onboardingiem IAM to dla nas nie tylko teoria